Geeksit pitävät salausta usein typeränä työkaluna varmistaakseen, että tiedot pysyvät salaisina. Olitpa salannut tietokoneen kiintolevyn tai älypuhelimen tallennustilan, saatat olla yllättynyt siitä, että tiedät, että salaus voidaan ohittaa kylmissä lämpötiloissa.

On epätodennäköistä, että henkilökohtaista salaustasi ohitetaan tällä tavalla, mutta tätä haavoittuvuutta voidaan käyttää yritysten vakoiluun tai hallituksiin pääsemään epäiltyjen tietoihin, jos epäilty kieltäytyy paljastamasta salausavainta.

Kuinka koko levyn salaus toimii

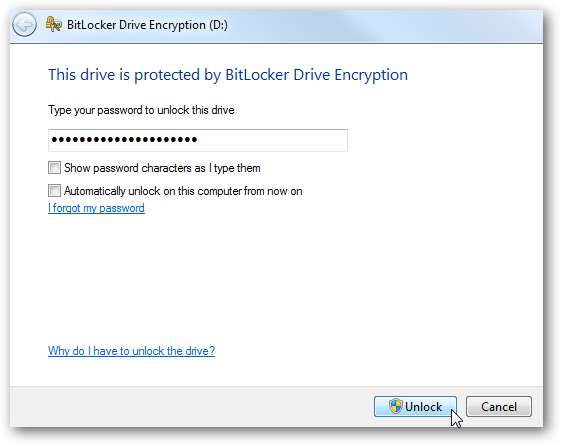

Olitpa sitten käyttämällä BitLockeria Windowsin tiedostojärjestelmän salaamiseen , Androidin sisäänrakennettu salausominaisuus älypuhelimesi tallennustilan salaamiseksi tai mikä tahansa muu koko levyn salausratkaisu, jokainen salausratkaisutyyppi toimii samalla tavalla.

Tiedot tallennetaan laitteesi tallennustilaan salatussa, näennäisesti sekoitetussa muodossa. Kun käynnistät tietokoneen tai älypuhelimen, sinua pyydetään antamaan salaussalalause. Laite tallentaa salausavaimen RAM-muistiinsa ja käyttää sitä tietojen salaamiseen ja salauksen purkamiseen niin kauan kuin laitteesi on päällä.

Olettaen, että laitteellesi on asetettu lukitusnäytön salasana ja hyökkääjät eivät voi arvata sitä, heidän on käynnistettävä laite uudelleen ja käynnistettävä toisesta laitteesta (kuten USB-muistitikku) päästäksesi tietoihisi. Kun laite sammuu, sen RAM-muistin sisältö katoaa hyvin nopeasti. Kun RAM-muistin sisältö katoaa, salausavain menetetään ja hyökkääjät tarvitsevat salauksen salasanasi tietojen salauksen purkamiseen.

Näin salauksen oletetaan yleensä toimivan, ja siksi älykkäät yritykset salaavat kannettavat tietokoneet ja älypuhelimet, joissa on arkaluontoisia tietoja.

Data Remanence RAM-muistissa

Kuten edellä mainitsimme, tiedot katoavat RAM-muistista hyvin nopeasti tietokoneen sammuttamisen ja RAM-muistin menettämisen jälkeen. Hyökkääjä voi yrittää käynnistää salatun kannettavan nopeasti uudelleen, käynnistää USB-tikulta ja suorittaa työkalun, joka kopioi RAM-muistin sisällön salausavaimen purkamiseksi. Tämä ei kuitenkaan normaalisti toimisi. RAM-muistin sisältö häviää muutamassa sekunnissa, ja hyökkääjällä ei ole onnea.

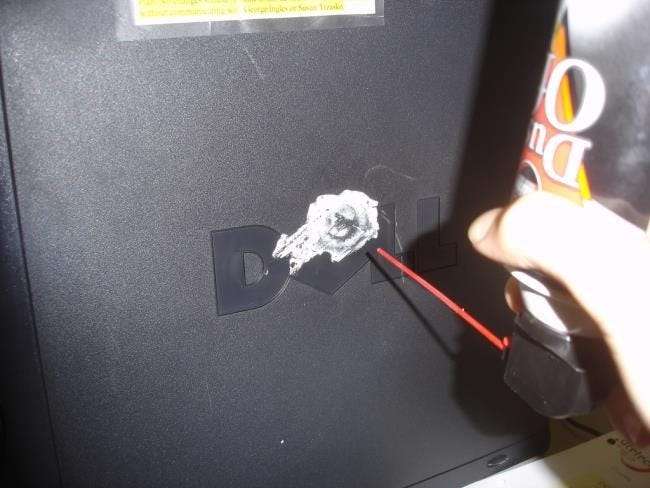

Tietojen katoamiseen RAM-muistista kuluvaa aikaa voidaan pidentää huomattavasti jäähdyttämällä RAM-muistia. Tutkijat ovat tehneet onnistuneita hyökkäyksiä tietokoneita vastaan käyttämällä Microsoftin BitLocker-salausta ruiskuttamalla ylösalaisin käännetyn paineilman tölkki RAM-muistiin , saattamalla sen mataliin lämpötiloihin. Äskettäin, tutkijat asettivat Android-puhelimen pakastimeen tunniksi ja pystyivät sitten palauttamaan salausavaimen RAM-muistista sen palauttamisen jälkeen. (Käynnistyslataimen lukitus on avattava tätä hyökkäystä varten, mutta teoreettisesti olisi mahdollista poistaa puhelimen RAM ja analysoida se.)

Kun RAM-muistin sisältö on kopioitu tai "viety" tiedostoon, se voidaan analysoida automaattisesti tunnistamaan salausavain, joka antaa pääsyn salattuihin tiedostoihin.

Tätä kutsutaan kylmäkäynnistyshyökkäykseksi, koska se riippuu tietokoneen fyysisestä pääsystä tietokoneen RAM-muistissa olevien salausavainten nappaamiseen.

Kuinka estää kylmäkäynnistyshyökkäykset

Helpoin tapa estää kylmäkäynnistyshyökkäys on varmistaa, että salausavain ei ole tietokoneen RAM-muistissa. Jos sinulla on esimerkiksi yrityksen kannettava tietokone, joka on täynnä arkaluontoisia tietoja ja olet huolissasi siitä, että se voidaan varastaa, katkaise siitä virta tai siirrä se lepotilaan, kun et käytä sitä. Tämä poistaa salausavaimen tietokoneen RAM-muistista - sinua pyydetään antamaan salasana uudelleen, kun käynnistät tietokoneen uudelleen. Sitä vastoin tietokoneen asettaminen lepotilaan jättää salausavaimen jäämään tietokoneen RAM-muistiin. Tämä asettaa tietokoneesi vaaraan kylmäkäynnistyshyökkäyksille.

"TCG Platform Reset Attack Mitigation Specification" on alan vastaus tähän huoleen. Tämä määritys pakottaa laitteen BIOSin korvaamaan muistinsa käynnistyksen aikana. Laitteen muistimoduulit voitiin kuitenkin poistaa tietokoneesta ja analysoida toisella tietokoneella ohittamalla tämä turvatoimenpide. Tällä hetkellä ei ole huijausvarmaa tapaa estää tätä hyökkäystä.

Onko sinun todella huolissasi?

Nörtteinä on mielenkiintoista pohtia teoreettisia hyökkäyksiä ja miten voimme estää ne. Mutta olkaamme rehellisiä: Useimpien ihmisten ei tarvitse huolehtia näistä kylmäkäynnistyshyökkäyksistä. Hallitukset ja yritykset, joilla on arkaluontoisia tietoja, haluavat pitää tämän hyökkäyksen mielessä, mutta keskimääräisen nörtin ei pidä huolehtia tästä.

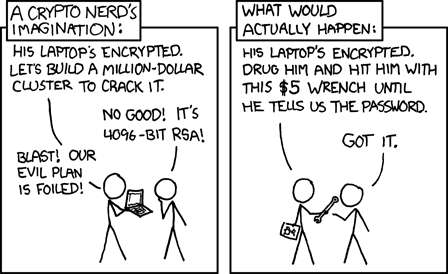

Jos joku todella haluaa salattuja tiedostojasi, hän todennäköisesti yrittää saada salausavaimesi sinusta eikä yritä kylmäkäynnistyshyökkäystä, joka vaatii enemmän asiantuntemusta.

Kuvahyvitys: Frank Kovalcheck on Flickr , Alex Gorzen on Flickr , Blake Patterson on Flickr , XKCD