Geeks अक्सर एन्क्रिप्शन को मूर्ख-सबूत उपकरण मानते हैं ताकि यह सुनिश्चित हो सके कि डेटा गुप्त रहता है। लेकिन, चाहे आप अपने कंप्यूटर की हार्ड ड्राइव को या अपने स्मार्टफोन के स्टोरेज को एन्क्रिप्ट कर लें, आपको यह जानकर आश्चर्य हो सकता है कि एन्क्रिप्शन को ठंडे तापमान पर बायपास किया जा सकता है।

यह संभावना नहीं है कि आपका व्यक्तिगत एन्क्रिप्शन इस तरह से बाईपास हो जाएगा, लेकिन इस भेद्यता का उपयोग कॉर्पोरेट जासूसी के लिए या सरकारों द्वारा संदिग्धों के डेटा तक पहुंचने के लिए किया जा सकता है यदि संदिग्ध एन्क्रिप्शन कुंजी का खुलासा करने से इनकार करता है।

फुल-डिस्क एन्क्रिप्शन कैसे काम करता है

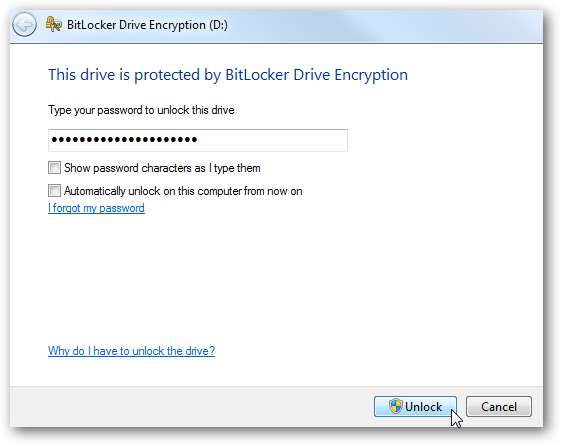

चाहे आप अपने Windows फ़ाइल सिस्टम को एन्क्रिप्ट करने के लिए BitLocker का उपयोग करना , एंड्रॉइड का अंतर्निहित एन्क्रिप्शन सुविधा आपके स्मार्टफोन के भंडारण, या किसी भी अन्य पूर्ण-डिस्क एन्क्रिप्शन समाधान की किसी भी संख्या को एन्क्रिप्ट करने के लिए, प्रत्येक प्रकार का एन्क्रिप्शन समाधान समान रूप से काम करता है।

डेटा आपके डिवाइस के स्टोरेज में एक एन्क्रिप्टेड, प्रतीत होता है तले हुए रूप में संग्रहीत किया जाता है। जब आप अपने कंप्यूटर या स्मार्टफोन को बूट करते हैं, तो आपको एन्क्रिप्शन पासफ़्रेज़ के लिए संकेत दिया जाता है। आपका डिवाइस एन्क्रिप्शन कुंजी को अपने रैम में संग्रहीत करता है और इसे एन्क्रिप्ट करने और डेटा को डिक्रिप्ट करने के लिए उपयोग करता है जब तक कि आपका डिवाइस चालू रहता है।

यह मानते हुए कि आपके डिवाइस पर एक लॉक-स्क्रीन पासवर्ड सेट है और हमलावर इसका अनुमान नहीं लगा सकते, उन्हें आपके डेटा को एक्सेस करने के लिए आपके डिवाइस और किसी अन्य डिवाइस (जैसे USB फ्लैश ड्राइव) से बूट करना होगा। हालाँकि, जब आपकी डिवाइस बंद हो जाती है, तो इसकी रैम की सामग्री बहुत जल्दी गायब हो जाती है। जब रैम की सामग्री गायब हो जाती है, तो एन्क्रिप्शन कुंजी खो जाती है और हमलावरों को आपके डेटा को डिक्रिप्ट करने के लिए आपके एन्क्रिप्शन पासफ़्रेज़ की आवश्यकता होगी।

यह आमतौर पर एन्क्रिप्शन काम करने के लिए माना जाता है, और यह क्यों स्मार्ट निगम उन पर संवेदनशील डेटा के साथ लैपटॉप और स्मार्टफ़ोन एन्क्रिप्ट करते हैं।

रैम में डेटा रिमेनेंस

जैसा कि हमने ऊपर उल्लेख किया है, कंप्यूटर द्वारा संचालित होने के बाद रैम बहुत जल्दी से डेटा गायब हो जाता है और रैम शक्ति खो देता है। एक हमलावर एक एन्क्रिप्टेड लैपटॉप को जल्दी से रिबूट करने की कोशिश कर सकता है, एक यूएसबी स्टिक से बूट कर सकता है, और एक उपकरण चला सकता है जो एन्क्रिप्शन कुंजी को निकालने के लिए रैम की सामग्री को कॉपी करता है। हालाँकि, यह सामान्य रूप से काम नहीं करेगा। रैम की सामग्री सेकंड के भीतर चली जाएगी, और हमलावर भाग्य से बाहर हो जाएगा।

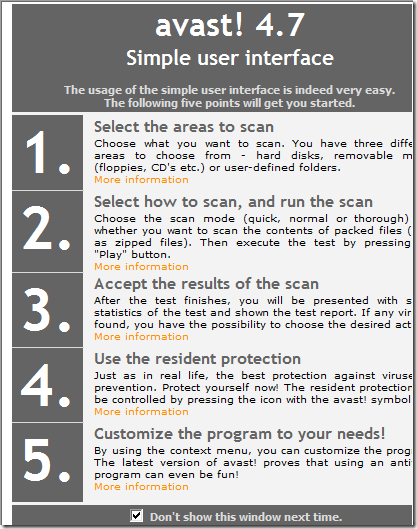

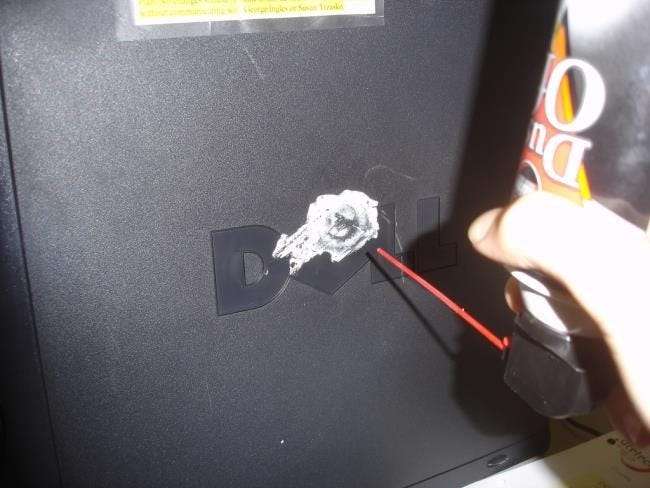

रैम से डेटा गायब होने में लगने वाला समय रैम को ठंडा करके काफी बढ़ाया जा सकता है। शोधकर्ताओं ने Microsoft के BitLocker एन्क्रिप्शन का उपयोग करके कंप्यूटरों के खिलाफ सफल हमले किए हैं रैम पर उल्टा संपीड़ित हवा का एक कैन का छिड़काव , इसे कम तापमान पर ला रहा है। हाल ही में, शोधकर्ताओं ने एक घंटे के लिए फ्रीजर में एक एंड्रॉइड फोन रखा और फिर इसे रीसेट करने के बाद इसकी रैम से एन्क्रिप्शन कुंजी को पुनर्प्राप्त करने में सक्षम थे। (बूट लोडर को इस हमले के लिए अनलॉक करने की आवश्यकता है, लेकिन सैद्धांतिक रूप से फोन की रैम को निकालना और उसका विश्लेषण करना संभव होगा।)

एक बार जब रैम की सामग्री कॉपी हो जाती है, या किसी फाइल में "डंप" हो जाती है, तो वे एन्क्रिप्शन कुंजी की पहचान करने के लिए स्वचालित रूप से विश्लेषण कर सकते हैं जो एन्क्रिप्टेड फाइलों तक पहुंच प्रदान करेगा।

इसे "कोल्ड-बूट अटैक" के रूप में जाना जाता है क्योंकि यह कंप्यूटर की रैम में शेष एन्क्रिप्शन कुंजी को हथियाने के लिए कंप्यूटर पर भौतिक पहुँच पर निर्भर करता है।

कोल्ड-बूट हमलों को कैसे रोकें

शीत-बूट हमले को रोकने का सबसे आसान तरीका यह सुनिश्चित करना है कि आपकी एन्क्रिप्शन कुंजी आपके कंप्यूटर की रैम में नहीं है। उदाहरण के लिए, यदि आपके पास संवेदनशील डेटा से भरा कॉर्पोरेट लैपटॉप है और आप चिंतित हैं कि यह चोरी हो सकता है, तो आपको इसे बंद करने या इसे उपयोग न करने पर इसे हाइबरनेट मोड में डाल देना चाहिए। यह कंप्यूटर की रैम से एन्क्रिप्शन कुंजी को हटा देता है - जब आप कंप्यूटर को फिर से शुरू करते हैं, तो आपको अपना पासफ़्रेज़ फिर से दर्ज करने के लिए कहा जाएगा। इसके विपरीत, कंप्यूटर को स्लीप मोड में रखने से कंप्यूटर की रैम में बची एन्क्रिप्शन कुंजी निकल जाती है। यह आपके कंप्यूटर को कोल्ड-बूट हमलों के खतरे में डालता है।

"टीसीजी प्लेटफॉर्म रीसेट अटैक मिटिगेशन स्पेसिफिकेशन" इस चिंता का एक उद्योग प्रतिक्रिया है। यह विनिर्देश एक उपकरण के BIOS को बूट के दौरान अपनी मेमोरी को अधिलेखित करने के लिए मजबूर करता है। हालांकि, एक उपकरण के मेमोरी मॉड्यूल को कंप्यूटर से हटाया जा सकता है और इस सुरक्षा उपाय को दरकिनार करते हुए दूसरे कंप्यूटर पर विश्लेषण किया जा सकता है। वर्तमान में इस हमले को रोकने के लिए कोई मूर्खतापूर्ण तरीका नहीं है।

क्या आपको वास्तव में चिंता करने की आवश्यकता है?

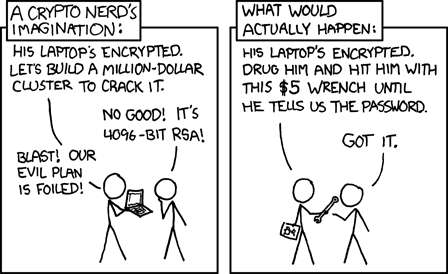

गीक्स के रूप में, सैद्धांतिक हमलों पर विचार करना दिलचस्प है और हम उन्हें कैसे रोक सकते हैं। लेकिन ईमानदार होने दें: अधिकांश लोगों को इन शीत-बूट हमलों के बारे में चिंता करने की आवश्यकता नहीं है। सुरक्षा के लिए संवेदनशील डेटा वाली सरकारें और निगम इस हमले को ध्यान में रखना चाहेंगे, लेकिन औसत geek को इस बारे में चिंता नहीं करनी चाहिए।

यदि कोई वास्तव में आपकी एन्क्रिप्ट की गई फ़ाइलों को चाहता है, तो वे शायद कोल्ड-बूट हमले के प्रयास के बजाय अपनी एन्क्रिप्शन कुंजी को आप से बाहर निकालने की कोशिश करेंगे, जिसके लिए अधिक विशेषज्ञता की आवश्यकता होती है।

छवि क्रेडिट: फ़्लिकर पर फ्रैंक कोवलचेक , फ़्लिकर पर एलेक्स गोरजन , ब्लेक पैटरसन ऑन फ्लिकर , xkcd