Виродки часто вважають шифрування надійним інструментом, щоб забезпечити збереження секретності даних. Але незалежно від того, чи зашифруєте ви жорсткий диск комп’ютера чи пам’ять смартфона, ви можете бути здивовані, дізнавшись, що шифрування можна обійти при низьких температурах.

Навряд чи таким чином буде обійдено ваше особисте шифрування, але ця вразливість може бути використана для корпоративного шпигунства або урядами для доступу до даних підозрюваних, якщо підозрюваний відмовиться розкрити ключ шифрування.

Як працює повнодискове шифрування

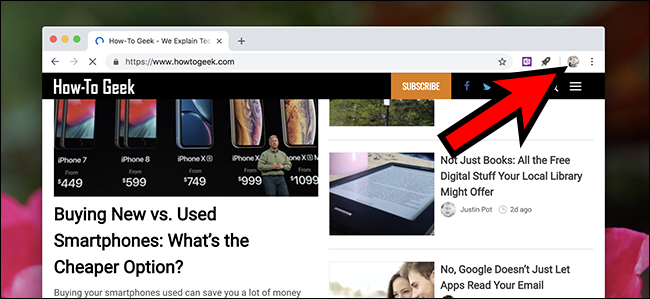

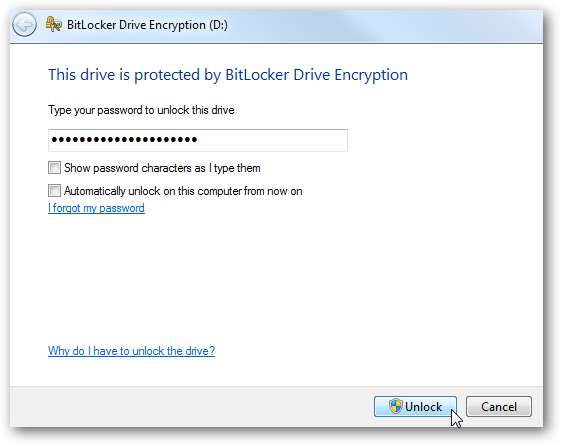

Чи ти використання BitLocker для шифрування файлової системи Windows , Вбудованою в Android функцією шифрування для шифрування пам’яті вашого смартфона або будь-якою кількістю інших рішень для шифрування на повному диску, кожен тип рішення для шифрування працює аналогічно.

Дані зберігаються на сховищі вашого пристрою в зашифрованому, здавалося б, скрембованому вигляді. Під час завантаження комп’ютера або смартфона з’являється запит на введення парольної фрази для шифрування. Ваш пристрій зберігає ключ шифрування в своїй оперативній пам’яті та використовує його для шифрування та дешифрування даних до тих пір, поки пристрій залишається увімкненим.

Якщо припустити, що на вашому пристрої встановлено пароль блокування екрана, і зловмисники не можуть його вгадати, їм доведеться перезавантажити пристрій і завантажитись з іншого пристрою (наприклад, флеш-накопичувача USB), щоб отримати доступ до ваших даних. Однак, коли пристрій вимикається, вміст його оперативної пам'яті дуже швидко зникає. Коли вміст оперативної пам'яті зникає, ключ шифрування втрачається, і зловмисникам знадобиться ваша парольна фраза для шифрування ваших даних.

Так прийнято вважати, що шифрування працює, і тому розумні корпорації шифрують ноутбуки та смартфони з конфіденційними даними.

Доступ до даних в оперативній пам’яті

Як ми вже згадували вище, дані дуже швидко зникають з оперативної пам'яті після вимкнення комп'ютера, а оперативна пам'ять втрачає живлення. Зловмисник може спробувати швидко перезавантажити зашифрований ноутбук, завантажитися з USB-накопичувача та запустити інструмент, який копіює вміст оперативної пам'яті для вилучення ключа шифрування. Однак це зазвичай не працює. Вміст оперативної пам'яті зникне за лічені секунди, і зловмисникові не пощастить.

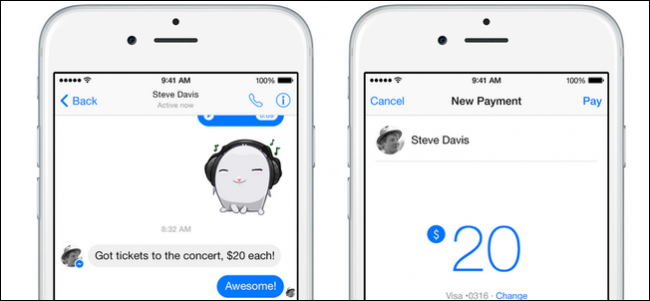

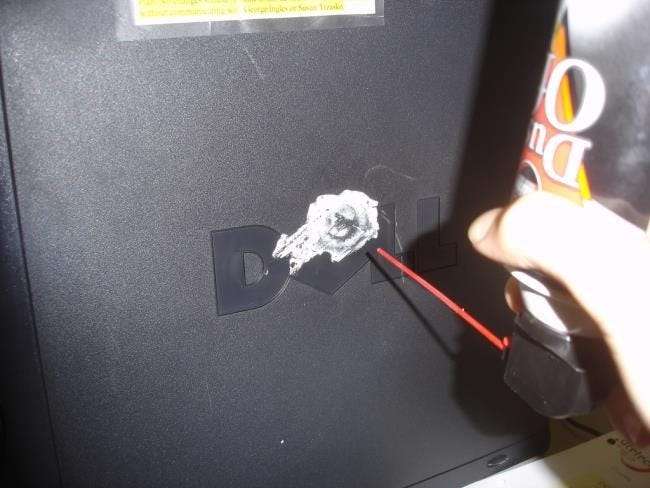

Час, необхідний для зникнення даних з оперативної пам'яті, можна значно збільшити, охолодивши оперативну пам'ять. Дослідники здійснили успішні атаки на комп'ютери, використовуючи шифрування BitLocker від розпилення банки перевернутого стисненого повітря на оперативну пам'ять , доводячи його до низьких температур. Нещодавно дослідники поставили телефон Android на морозильну камеру на годину а потім змогли відновити ключ шифрування з оперативної пам'яті після його скидання. (Для цієї атаки завантажувач потрібно розблокувати, але теоретично було б можливо вилучити оперативну пам’ять телефону та проаналізувати її.)

Після того, як вміст оперативної пам'яті буде скопійовано або "скинуто" у файл, його можна автоматично проаналізувати, щоб визначити ключ шифрування, який надасть доступ до зашифрованих файлів.

Це називається "атакою холодного завантаження", оскільки воно покладається на фізичний доступ до комп'ютера, щоб захопити ключі шифрування, що залишаються в оперативній пам'яті комп'ютера.

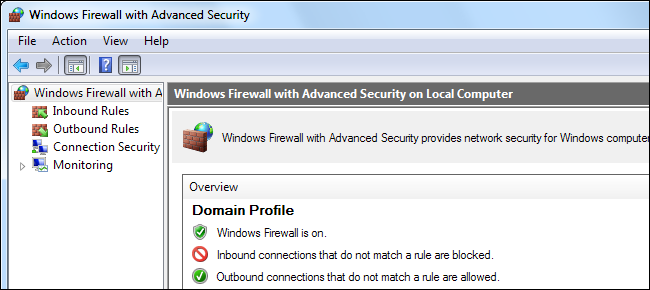

Як запобігти атакам холодного завантаження

Найпростіший спосіб запобігти атаці холодного завантаження - це переконатися, що ваш ключ шифрування не знаходиться в оперативній пам’яті комп’ютера. Наприклад, якщо у вас є корпоративний ноутбук, повний конфіденційних даних, і ви переживаєте, що його можуть вкрасти, вимкніть його або переведіть у режим глибокого сну, коли не використовуєте його. Це вилучає ключ шифрування з оперативної пам’яті комп’ютера - вам буде запропоновано повторно ввести свою парольну фразу при повторному запуску комп’ютера. Навпаки, переведення комп’ютера в режим сну залишає ключ шифрування, що залишається в оперативній пам’яті комп’ютера. Це ставить ваш комп’ютер під загрозу атак холодного завантаження.

“Специфікація пом’якшення наслідків атаки на скидання платформи TCG” є галузевою відповіддю на це занепокоєння. Ця специфікація змушує BIOS пристрою перезаписувати пам’ять під час завантаження. Однак модулі пам'яті пристрою можуть бути вилучені з комп’ютера та проаналізовані на іншому комп’ютері, минаючи цей захід безпеки. В даний час не існує надійного способу запобігти цій атаці.

Вам справді потрібно турбуватися?

Як виродкам, цікаво розглянути теоретичні атаки та способи їх запобігання. Але будьмо відвертими: більшості людей не потрібно буде турбуватися про ці атаки холодного завантаження. Уряди та корпорації, які мають захищені конфіденційні дані, хочуть мати на увазі цю атаку, але пересічному виродкові не слід про це турбуватися.

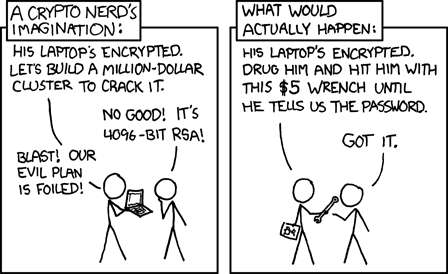

Якщо хтось дійсно хоче, щоб ваші зашифровані файли, вони, ймовірно, намагатимуться витягнути з вас ваш ключ шифрування, а не робити атаку холодного завантаження, що вимагає додаткового досвіду.

Кредит зображення: Френк Ковальчек на Flickr , Алекс Горцен на Flickr , Блейк Паттерсон на Flickr , XKCD