Гики часто считают шифрование надежным инструментом, гарантирующим, что данные остаются в секрете. Но независимо от того, шифруете ли вы жесткий диск своего компьютера или хранилище смартфона, вы можете быть удивлены, узнав, что шифрование можно обойти при низких температурах.

Маловероятно, что ваше личное шифрование будет обойдено таким образом, но эта уязвимость может быть использована для корпоративного шпионажа или правительствами для доступа к данным подозреваемого, если подозреваемый отказывается раскрыть ключ шифрования.

Как работает полнодисковое шифрование

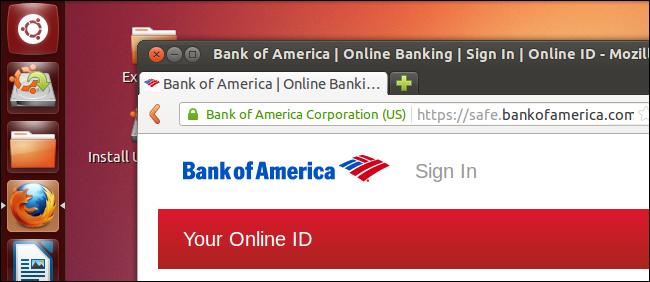

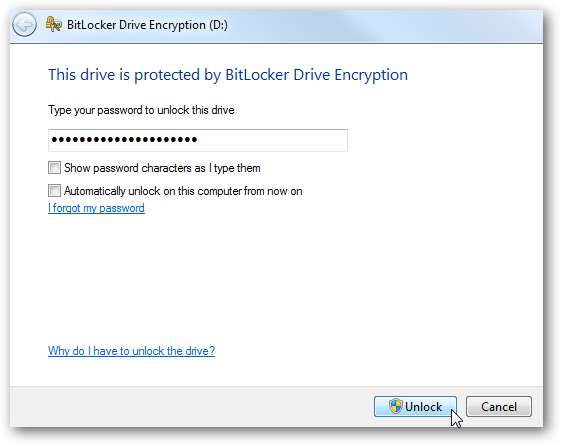

Будь ты использование BitLocker для шифрования файловой системы Windows , Встроенная функция шифрования Android для шифрования памяти вашего смартфона или любое количество других решений для шифрования всего диска, все типы шифрования работают одинаково.

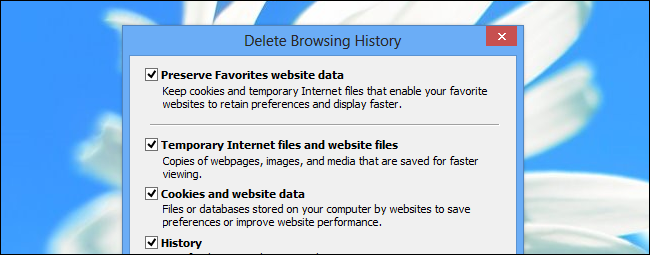

Данные хранятся в хранилище вашего устройства в зашифрованном, на первый взгляд, зашифрованном виде. При загрузке компьютера или смартфона вам предлагается ввести кодовую фразу для шифрования. Ваше устройство хранит ключ шифрования в своей оперативной памяти и использует его для шифрования и дешифрования данных, пока ваше устройство остается включенным.

Предполагая, что на вашем устройстве установлен пароль для блокировки экрана, и злоумышленники не могут его угадать, им придется перезагрузить ваше устройство и загрузиться с другого устройства (например, флэш-накопителя USB), чтобы получить доступ к вашим данным. Однако, когда ваше устройство выключается, содержимое его оперативной памяти исчезает очень быстро. Когда содержимое ОЗУ исчезает, ключ шифрования теряется, и злоумышленникам потребуется ваша кодовая фраза для дешифрования ваших данных.

Обычно предполагается, что именно так работает шифрование, и именно поэтому умные корпорации шифруют ноутбуки и смартфоны с конфиденциальными данными.

Сохранение данных в ОЗУ

Как мы упоминали выше, данные исчезают из ОЗУ очень быстро после выключения компьютера и прекращения подачи питания на ОЗУ. Злоумышленник может попытаться быстро перезагрузить зашифрованный ноутбук, загрузиться с USB-накопителя и запустить инструмент, который копирует содержимое ОЗУ для извлечения ключа шифрования. Однако обычно это не сработает. Содержимое ОЗУ исчезнет в течение нескольких секунд, и злоумышленнику не повезет.

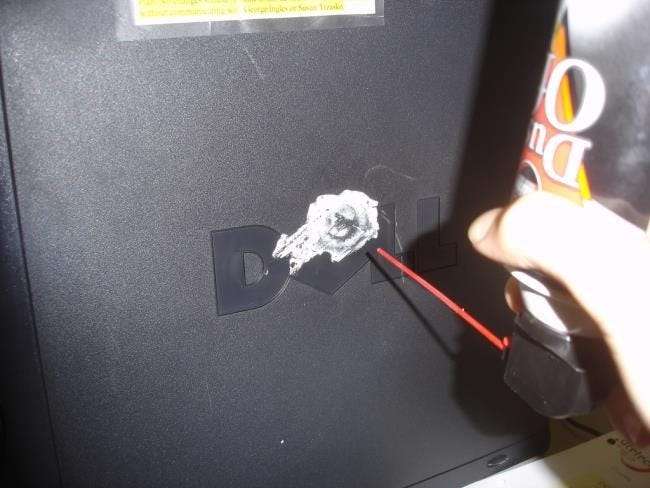

Время, необходимое для удаления данных из ОЗУ, можно значительно увеличить за счет охлаждения ОЗУ. Исследователи осуществили успешные атаки на компьютеры с использованием шифрования Microsoft BitLocker путем распыление баллончика перевернутого сжатого воздуха на RAM , доведя его до низких температур. Относительно недавно, исследователи положили телефон Android в морозилку на час и затем смогли восстановить ключ шифрования из своей ОЗУ после его сброса. (Загрузчик должен быть разблокирован для этой атаки, но теоретически возможно удалить оперативную память телефона и проанализировать ее.)

После того, как содержимое ОЗУ скопировано или «выгружено» в файл, оно может быть автоматически проанализировано для определения ключа шифрования, который предоставит доступ к зашифрованным файлам.

Это известно как «атака с холодной загрузкой», потому что для получения ключей шифрования, оставшихся в оперативной памяти компьютера, требуется физический доступ к компьютеру.

Как предотвратить атаки холодного перезапуска

Самый простой способ предотвратить атаку "холодной загрузки" - убедиться, что ключ шифрования не находится в оперативной памяти вашего компьютера. Например, если у вас есть корпоративный ноутбук, заполненный конфиденциальными данными, и вы беспокоитесь о том, что он может быть украден, вам следует выключить его или перевести в режим гибернации, когда вы им не пользуетесь. Это приведет к удалению ключа шифрования из оперативной памяти компьютера - вам будет предложено повторно ввести кодовую фразу при повторном запуске компьютера. Напротив, при переводе компьютера в спящий режим ключ шифрования остается в оперативной памяти компьютера. Это подвергает ваш компьютер риску атак "холодной загрузки".

«Спецификация противодействия атакам сброса платформы TCG» - это ответ отрасли на эту проблему. Эта спецификация вынуждает BIOS устройства перезаписывать его память во время загрузки. Однако модули памяти устройства могут быть удалены с компьютера и проанализированы на другом компьютере в обход этой меры безопасности. В настоящее время нет надежного способа предотвратить эту атаку.

Вам действительно нужно беспокоиться?

Гикам интересно рассмотреть теоретические атаки и способы их предотвращения. Но давайте будем честными: большинству людей не стоит беспокоиться об этих атаках с использованием холодного перезапуска. Правительства и корпорации, у которых есть конфиденциальные данные, которые нужно защищать, захотят иметь в виду эту атаку, но среднестатистический компьютерщик не должен беспокоиться об этом.

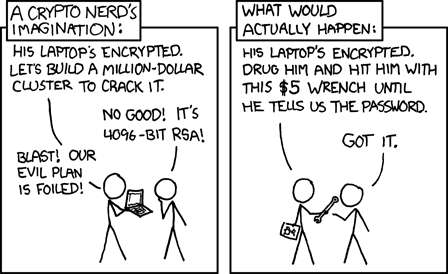

Если кому-то действительно нужны ваши зашифрованные файлы, они, вероятно, попытаются получить у вас ключ шифрования, а не попытаются выполнить атаку с холодной загрузкой, что требует дополнительных навыков.

Кредит изображения: Фрэнк Ковальчек на Flickr , Алекс Горцен на Flickr , Блейк Паттерсон на Flickr , XKCD