Geekowie często uważają szyfrowanie za niezawodne narzędzie, które zapewnia, że dane pozostają tajne. Niezależnie od tego, czy szyfrujesz dysk twardy komputera, czy pamięć swojego smartfona, możesz być zaskoczony, wiedząc, że w niskich temperaturach można ominąć szyfrowanie.

Jest mało prawdopodobne, aby Twoje osobiste szyfrowanie zostało w ten sposób ominięte, ale ta luka może zostać wykorzystana do szpiegostwa korporacyjnego lub przez rządy do uzyskania dostępu do danych podejrzanych, jeśli podejrzany odmówi ujawnienia klucza szyfrowania.

Jak działa szyfrowanie całego dysku

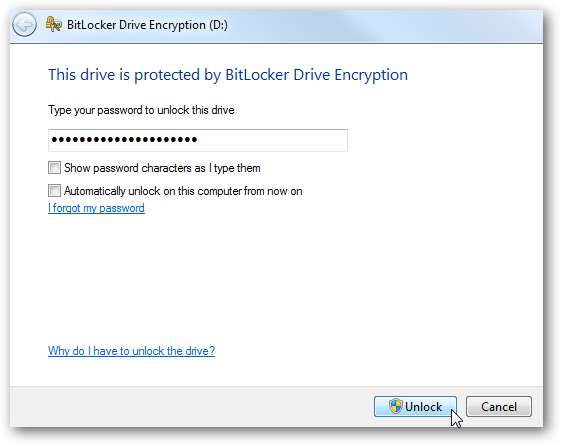

Czy jesteś używanie funkcji BitLocker do szyfrowania systemu plików Windows , Wbudowana funkcja szyfrowania Androida do szyfrowania pamięci smartfona lub dowolna liczba innych rozwiązań do szyfrowania całego dysku, każdy typ rozwiązania szyfrującego działa podobnie.

Dane są przechowywane w pamięci urządzenia w zaszyfrowanej, pozornie zakodowanej formie. Podczas uruchamiania komputera lub smartfona pojawia się monit o podanie hasła szyfrowania. Twoje urządzenie przechowuje klucz szyfrowania w pamięci RAM i używa go do szyfrowania i odszyfrowywania danych tak długo, jak długo urządzenie jest włączone.

Zakładając, że masz ustawione na urządzeniu hasło blokady ekranu i hakerzy nie mogą go odgadnąć, będą musieli ponownie uruchomić urządzenie i uruchomić komputer z innego urządzenia (takiego jak dysk flash USB), aby uzyskać dostęp do Twoich danych. Jednak po wyłączeniu urządzenia zawartość jego pamięci RAM znika bardzo szybko. Gdy zawartość pamięci RAM zniknie, klucz szyfrowania zostanie utracony, a atakujący będą potrzebować hasła szyfrowania, aby odszyfrować dane.

Tak ogólnie zakłada się, że działa szyfrowanie i dlatego inteligentne korporacje szyfrują laptopy i smartfony z poufnymi danymi.

Pozostałość danych w pamięci RAM

Jak wspomnieliśmy powyżej, dane znikają z pamięci RAM bardzo szybko po wyłączeniu komputera, a pamięć RAM traci moc. Osoba atakująca może spróbować szybko zrestartować zaszyfrowany laptop, uruchomić komputer z pamięci USB i uruchomić narzędzie kopiujące zawartość pamięci RAM w celu wyodrębnienia klucza szyfrowania. Jednak normalnie to nie zadziała. Zawartość pamięci RAM zniknie w ciągu kilku sekund, a atakujący nie będzie miał szczęścia.

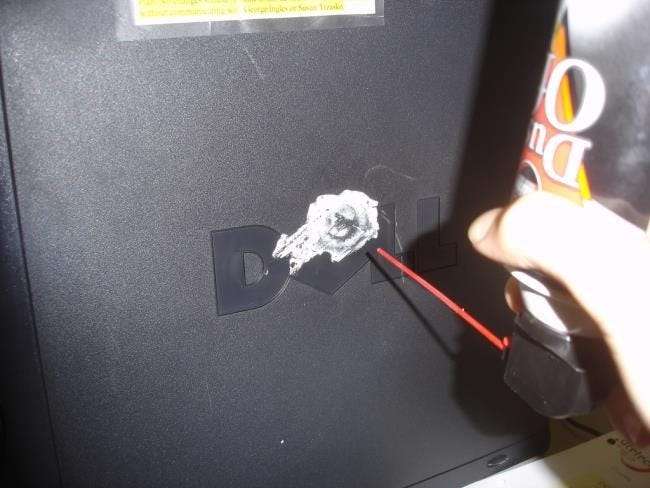

Czas potrzebny na zniknięcie danych z pamięci RAM można znacznie wydłużyć, chłodząc pamięć RAM. Badacze przeprowadzili skuteczne ataki na komputery przy użyciu szyfrowania BitLocker firmy Microsoft rozpylanie puszki odwróconego sprężonego powietrza na pamięć RAM , doprowadzając go do niskich temperatur. Niedawno, badacze umieścili telefon z Androidem w zamrażarce na godzinę i byli w stanie odzyskać klucz szyfrowania z pamięci RAM po zresetowaniu go. (Program ładujący musi zostać odblokowany na potrzeby tego ataku, ale teoretycznie byłoby możliwe usunięcie pamięci RAM telefonu i przeanalizowanie go).

Po skopiowaniu lub „zrzuceniu” zawartości pamięci RAM do pliku można ją automatycznie przeanalizować w celu zidentyfikowania klucza szyfrowania, który zapewni dostęp do zaszyfrowanych plików.

Nazywa się to „atakiem zimnego rozruchu”, ponieważ polega na fizycznym dostępie do komputera w celu pobrania kluczy szyfrowania pozostałych w pamięci RAM komputera.

Jak zapobiegać atakom zimnego rozruchu

Najłatwiejszym sposobem uniknięcia ataku zimnego rozruchu jest upewnienie się, że klucza szyfrowania nie ma w pamięci RAM komputera. Na przykład, jeśli masz firmowego laptopa pełnego poufnych danych i obawiasz się, że może zostać skradziony, wyłącz go lub przełącz w tryb hibernacji, gdy go nie używasz. Spowoduje to usunięcie klucza szyfrowania z pamięci RAM komputera - po ponownym uruchomieniu komputera zostanie wyświetlony monit o ponowne wprowadzenie hasła. Natomiast przełączenie komputera w tryb uśpienia pozostawia klucz szyfrowania pozostający w pamięci RAM komputera. To naraża komputer na ataki przy zimnym rozruchu.

„Specyfikacja TCG Platform Reset Attack Mitigation” jest odpowiedzią branży na ten problem. Ta specyfikacja wymusza na systemie BIOS urządzenia nadpisywanie pamięci podczas rozruchu. Jednak moduły pamięci urządzenia można wyjąć z komputera i przeanalizować na innym komputerze z pominięciem tego zabezpieczenia. Obecnie nie ma niezawodnego sposobu zapobiegania temu atakowi.

Czy naprawdę musisz się martwić?

Jako maniacy warto rozważyć teoretyczne ataki i sposoby zapobiegania im. Ale bądźmy szczerzy: większość ludzi nie musi się martwić tymi atakami zimnego rozruchu. Rządy i korporacje, które mają chronić wrażliwe dane, będą chciały mieć na uwadze ten atak, ale przeciętny maniak nie powinien się tym martwić.

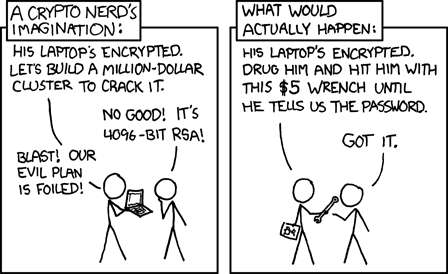

Jeśli ktoś naprawdę chce mieć Twoje zaszyfrowane pliki, prawdopodobnie spróbuje wyciągnąć od Ciebie klucz szyfrowania, zamiast przeprowadzać atak typu zimny rozruch, co wymaga większej wiedzy.

Źródło zdjęcia: Frank Kovalcheck na Flickr , Alex Gorzen na Flickr , Blake Patterson na Flickr , XKCD