לעתים קרובות גיקים רואים בהצפנה כלי חסין טיפשים כדי להבטיח שהנתונים יישארו בסוד. אבל, בין אם אתה מצפין את הכונן הקשיח של המחשב שלך או את האחסון של הטלפון החכם שלך, אתה עלול להיות מופתע לדעת שניתן לעקוף את ההצפנה בטמפרטורות קרות.

אין זה סביר שההצפנה האישית שלך תעקוף בדרך זו, אך פגיעות זו יכולה לשמש לריגול תאגידי, או על ידי ממשלות לגשת לנתוני החשודים אם החשוד מסרב לחשוף את מפתח ההצפנה.

כיצד עובד הצפנה מלאה

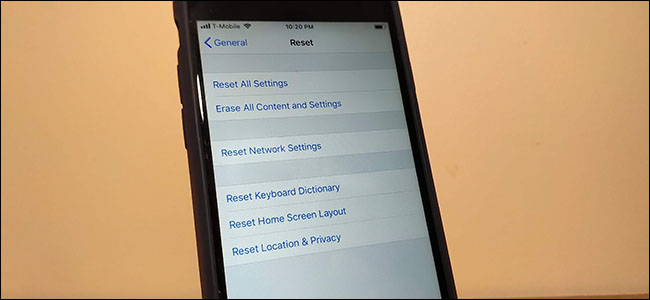

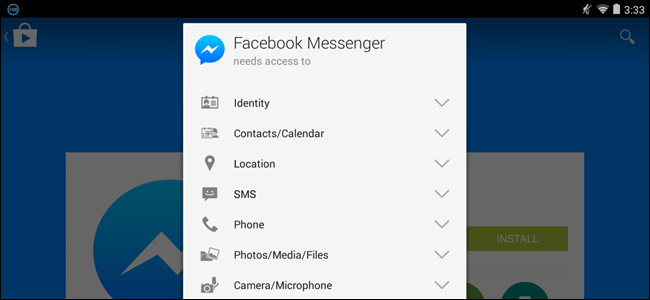

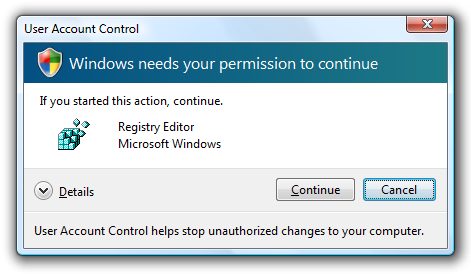

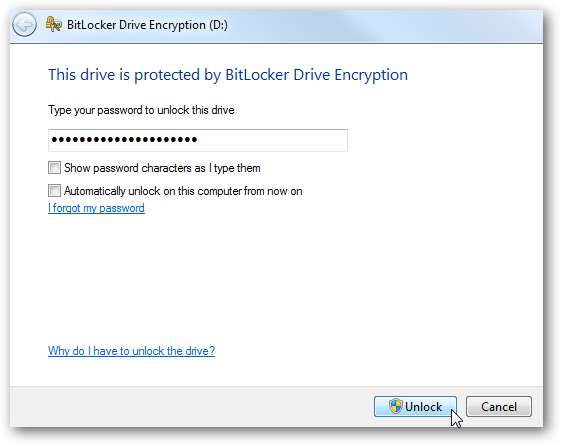

בין אם אתה באמצעות BitLocker להצפנת מערכת הקבצים שלך ב- Windows , תכונת ההצפנה המובנית של אנדרואיד להצפנת האחסון של הטלפון החכם שלך, או כל מספר אחר של פתרונות הצפנה בדיסק מלא, כל סוג של פתרון הצפנה עובד באופן דומה.

הנתונים נשמרים באחסון המכשיר בצורה מוצפנת, מקושקשת לכאורה. כשאתה אתחול המחשב או הטלפון החכם שלך, אתה מתבקש לבטא את סיסמת ההצפנה. המכשיר שלך מאחסן את מפתח ההצפנה בזיכרון ה- RAM שלו ומשתמש בו להצפנת נתונים ולפענוחם כל עוד המכשיר שלך מופעל.

בהנחה שמוגדרת סיסמת מסך נעילה במכשיר שלך ותוקפים לא יכולים לנחש זאת, הם יצטרכו להפעיל מחדש את המכשיר שלך ולהתחיל ממכשיר אחר (כגון כונן הבזק מסוג USB) כדי לגשת לנתונים שלך. עם זאת, כאשר המכשיר נכבה, תוכן ה- RAM שלו נעלם במהירות רבה. כאשר תוכן ה- RAM נעלם, מפתח ההצפנה אבד והתוקפים יזדקקו לביטוי הסיסמה שלך להצפנה כדי לפענח את הנתונים שלך.

כך מניחים שההצפנה עובדת בדרך כלל, ובגלל זה תאגידים חכמים מצפינים מחשבים ניידים וסמארטפונים עם נתונים רגישים עליהם.

שאריות נתונים ב- RAM

כפי שהזכרנו לעיל, נתונים נעלמים מה- RAM מהר מאוד לאחר כיבוי המחשב וה- RAM מאבד מתח. תוקף יכול לנסות לאתחל במהירות מחשב נייד מוצפן, לאתחל ממקל USB ולהפעיל כלי שמעתיק את תוכן ה- RAM כדי לחלץ את מפתח ההצפנה. עם זאת, בדרך כלל זה לא יעבוד. תוכן ה- RAM ייעלם תוך שניות, והתוקף יהיה חסר מזל.

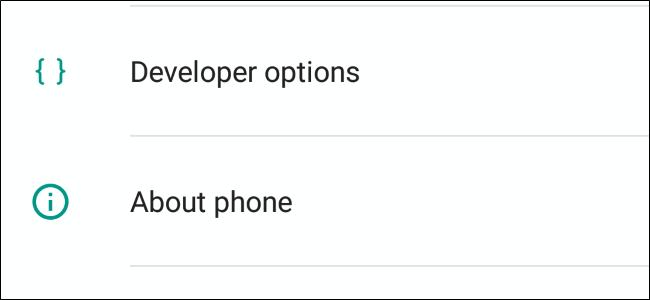

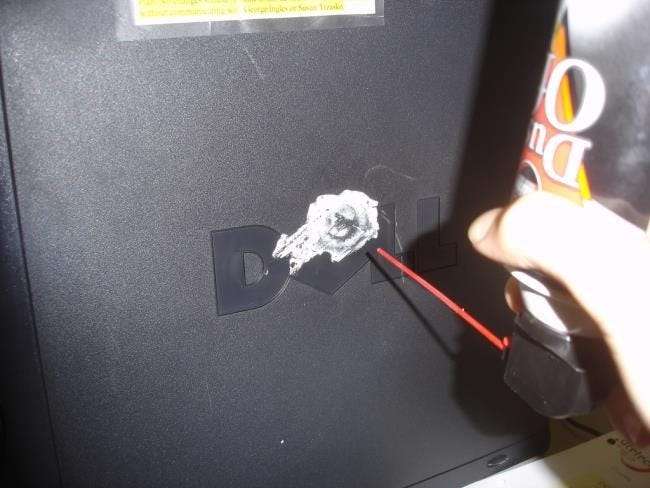

ניתן להאריך את הזמן שלוקח לנתונים להיעלם מה- RAM באופן משמעותי על ידי קירור ה- RAM. חוקרים ביצעו התקפות מוצלחות נגד מחשבים המשתמשים בהצפנת BitLocker של מיקרוסופט על ידי ריסוס פחית אוויר דחוס הפוך על זיכרון RAM , מביא אותו לטמפרטורות נמוכות. לאחרונה, החוקרים הכניסו טלפון אנדרואיד למקפיא למשך שעה ואז הצליחו לשחזר את מפתח ההצפנה מה- RAM לאחר איפוסו. (טעינת האתחול צריכה להיות נעולה להתקפה זו, אך תיאורטית ניתן יהיה להסיר את זיכרון ה- RAM של הטלפון ולנתחו.)

לאחר שתוכן ה- RAM מועתק, או "נזרק", לקובץ, ניתן לנתח אותם באופן אוטומטי כדי לזהות את מפתח ההצפנה שיעניק גישה לקבצים המוצפנים.

זה מכונה "התקפת אתחול קר" מכיוון שהוא מסתמך על גישה פיזית למחשב כדי לתפוס את מפתחות ההצפנה שנותרו בזיכרון ה- RAM של המחשב.

כיצד למנוע התקפות אתחול קר

הדרך הקלה ביותר למנוע התקפה של אתחול קר היא על ידי הקפדה שמפתח ההצפנה שלך אינו נמצא בזיכרון ה- RAM של המחשב שלך. לדוגמה, אם יש לך מחשב נייד עסקי מלא בנתונים רגישים ואתה חושש שהוא עלול להיגנב, עליך לכבות אותו או להעביר אותו למצב שינה כאשר אינך משתמש בו. פעולה זו מסירה את מפתח ההצפנה מזיכרון ה- RAM של המחשב - תתבקש להזין מחדש את משפט הסיסמה שלך כאשר תפעיל מחדש את המחשב. לעומת זאת, הכנסת המחשב למצב שינה משאירה את מפתח ההצפנה נשאר בזיכרון ה- RAM של המחשב. זה מסכן את המחשב שלך להתקפות אתחול קר.

"מפרט TCG Reset Attack Mitigation Platform" הוא תגובה בתעשייה לדאגה זו. מפרט זה מאלץ את ה- BIOS של המכשיר להחליף את זיכרונו במהלך האתחול. עם זאת, ניתן היה להסיר את מודולי הזיכרון של המכשיר מהמחשב ולנתח אותם במחשב אחר, תוך עקיפת אמצעי אבטחה זה. אין כרגע דרך הוכחה מטופשת למנוע התקפה זו.

האם אתה באמת צריך לדאוג?

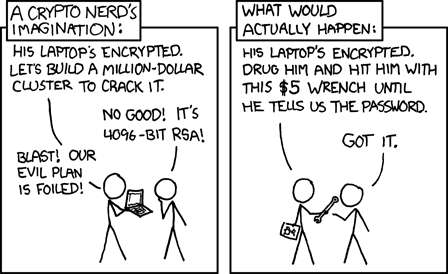

כחנון, מעניין לשקול התקפות תיאורטיות וכיצד נוכל למנוע אותן. אבל בואו נהיה כנים: רוב האנשים לא יצטרכו לדאוג להתקפות האתחול הקרים האלה. ממשלות ותאגידים עם נתונים רגישים להגנה ירצו לזכור את ההתקפה הזו, אבל הגיק הממוצע לא צריך לדאוג לכך.

אם מישהו באמת רוצה את הקבצים המוצפנים שלך, הוא בטח ינסה להוציא ממך את מפתח ההצפנה במקום לנסות להתקף אתחול קר, שדורש מומחיות רבה יותר.

אשראי תמונה: פרנק קובלקצ'ק בפליקר , אלכס גורזן בפליקר , בלייק פטרסון בפליקר , XKCD