Geeks sering menganggap enkripsi sebagai alat yang sangat mudah untuk memastikan bahwa data tetap rahasia. Namun, apakah Anda mengenkripsi hard drive komputer atau penyimpanan ponsel cerdas Anda, Anda mungkin terkejut mengetahui enkripsi dapat dilewati pada suhu dingin.

Enkripsi pribadi Anda kemungkinan tidak akan dilewati dengan cara ini, tetapi kerentanan ini dapat digunakan untuk spionase perusahaan, atau oleh pemerintah untuk mengakses data tersangka jika tersangka menolak untuk mengungkapkan kunci enkripsi.

Cara Kerja Enkripsi Disk Penuh

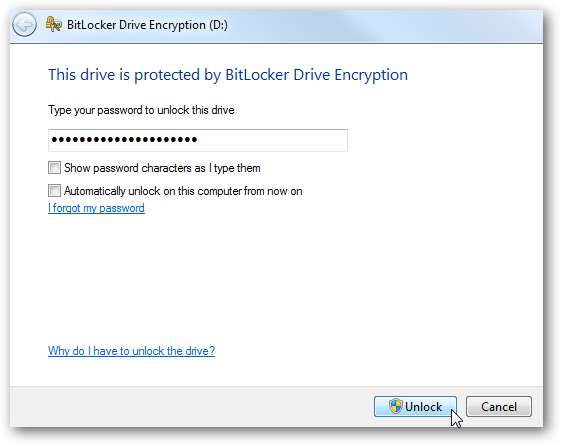

Apakah Anda menggunakan BitLocker untuk mengenkripsi sistem file Windows Anda , Fitur enkripsi bawaan Android untuk mengenkripsi penyimpanan ponsel cerdas Anda, atau sejumlah solusi enkripsi disk penuh lainnya, setiap jenis solusi enkripsi bekerja dengan cara yang sama.

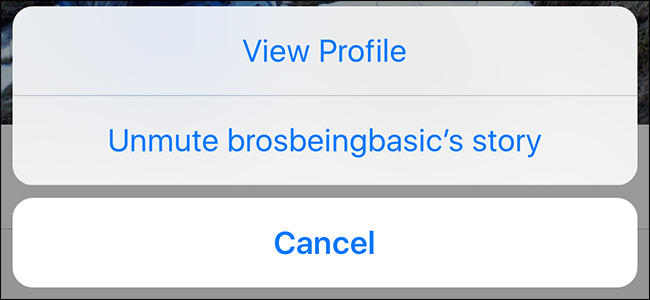

Data disimpan di penyimpanan perangkat Anda dalam bentuk terenkripsi yang tampak diacak. Saat Anda mem-boot komputer atau ponsel cerdas, Anda diminta memasukkan frasa sandi enkripsi. Perangkat Anda menyimpan kunci enkripsi dalam RAM-nya dan menggunakannya untuk mengenkripsi dan mendekripsi data selama perangkat Anda tetap menyala.

Dengan asumsi Anda memiliki sandi layar kunci yang disetel pada perangkat Anda dan penyerang tidak dapat menebaknya, mereka harus memulai ulang perangkat Anda dan melakukan booting dari perangkat lain (seperti flash drive USB) untuk mengakses data Anda. Namun, saat perangkat Anda mati, konten RAM-nya menghilang dengan sangat cepat. Ketika konten RAM menghilang, kunci enkripsi hilang dan penyerang akan membutuhkan kata sandi enkripsi Anda untuk mendekripsi data Anda.

Beginilah cara enkripsi secara umum diasumsikan berfungsi, dan itulah alasan perusahaan pintar mengenkripsi laptop dan ponsel cerdas dengan data sensitif di dalamnya.

Penyimpanan Data di RAM

Seperti yang kami sebutkan di atas, data menghilang dari RAM dengan sangat cepat setelah komputer dimatikan dan RAM kehilangan daya. Penyerang dapat mencoba untuk dengan cepat mem-boot ulang laptop terenkripsi, boot dari stik USB, dan menjalankan alat yang menyalin konten RAM untuk mengekstrak kunci enkripsi. Namun, ini biasanya tidak akan berhasil. Konten RAM akan hilang dalam beberapa detik, dan penyerang akan kurang beruntung.

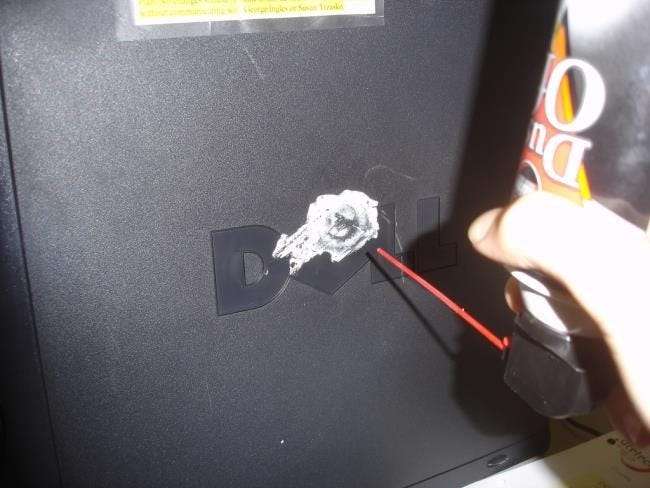

Waktu yang diperlukan untuk menghilangkan data dari RAM dapat diperpanjang secara signifikan dengan mendinginkan RAM. Peneliti telah berhasil melakukan serangan terhadap komputer menggunakan enkripsi BitLocker Microsoft oleh menyemprotkan sekaleng udara terkompresi terbalik ke RAM , membawanya ke suhu rendah. Baru saja, peneliti meletakkan ponsel Android di freezer selama satu jam dan kemudian dapat memulihkan kunci enkripsi dari RAM-nya setelah menyetel ulang. (Pemuat boot perlu dibuka kuncinya untuk serangan ini, tetapi secara teoritis mungkin untuk menghapus RAM ponsel dan menganalisisnya.)

Setelah konten RAM disalin, atau "dibuang," ke sebuah file, mereka dapat secara otomatis dianalisis untuk mengidentifikasi kunci enkripsi yang akan memberikan akses ke file yang dienkripsi.

Ini dikenal sebagai "serangan boot dingin" karena bergantung pada akses fisik ke komputer untuk mengambil kunci enkripsi yang tersisa di RAM komputer.

Bagaimana Mencegah Serangan Cold-Boot

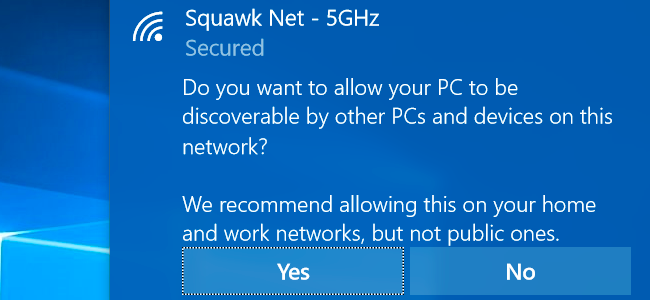

Cara termudah untuk mencegah serangan cold-boot adalah dengan memastikan bahwa kunci enkripsi Anda tidak ada di RAM komputer Anda. Misalnya, jika Anda memiliki laptop perusahaan yang penuh dengan data sensitif dan Anda khawatir akan dicuri, Anda harus mematikannya atau mengalihkannya ke mode hibernasi saat Anda tidak menggunakannya. Tindakan ini menghapus kunci enkripsi dari RAM komputer - Anda akan diminta untuk memasukkan kembali frasa sandi saat Anda menyalakan komputer lagi. Sebaliknya, mengalihkan komputer ke mode tidur meninggalkan kunci enkripsi yang tersisa di RAM komputer. Hal ini menempatkan komputer Anda pada risiko serangan boot dingin.

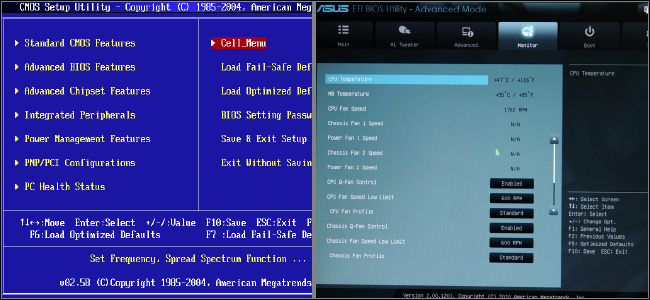

"Spesifikasi Mitigasi Serangan Penyetelan Ulang Platform TCG" adalah tanggapan industri untuk masalah ini. Spesifikasi ini memaksa BIOS perangkat untuk menimpa memorinya selama boot. Namun, modul memori perangkat dapat dilepas dari komputer dan dianalisis di komputer lain, melewati tindakan keamanan ini. Saat ini tidak ada cara yang sangat mudah untuk mencegah serangan ini.

Apakah Anda Benar-benar Perlu Khawatir?

Sebagai geek, menarik untuk mempertimbangkan serangan teoritis dan bagaimana kami dapat mencegahnya. Tapi jujur saja: Kebanyakan orang tidak perlu khawatir tentang serangan cold-boot ini. Pemerintah dan perusahaan dengan data sensitif yang akan dilindungi ingin mengingat serangan ini, tetapi rata-rata pecandu tidak perlu khawatir tentang hal ini.

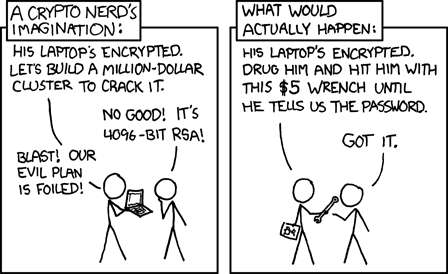

Jika seseorang benar-benar menginginkan file Anda yang dienkripsi, mereka mungkin akan mencoba mendapatkan kunci enkripsi Anda daripada mencoba serangan cold-boot, yang membutuhkan lebih banyak keahlian.

Kredit Gambar: Frank Kovalcheck di Flickr , Alex Gorzen di Flickr , Blake Patterson di Flickr , XKCD