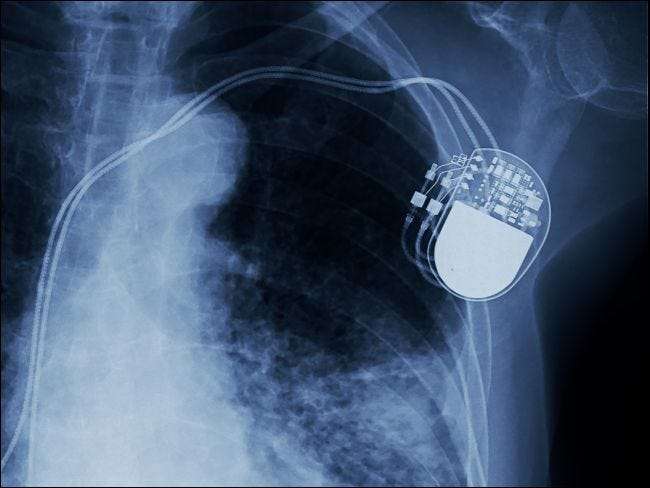

Från pacemakers till smartwatches blir vi alltmer en cybernetisk art. Därför kan de senaste rubrikerna om sårbarheter i implanterade medicinska apparater utlösa larmklockor. Kan din farfars pacemaker verkligen hackas och, i så fall, vad är den verkliga risken?

Det är en aktuell fråga. Ja, det finns betydande förändringar i medicinsk teknik - implanterbara enheter kan nu kommunicera trådlöst och det kommande medicinska sakernas internet (IoT) för med sig olika bärbara enheter för att hålla vårdgivare och patienter mer anslutna. Men en stor tillverkare av medicintekniska produkter har gjort rubriker med inte en, utan två kritiska säkerhetsproblem.

Sårbarheter markerar hackningsrisker

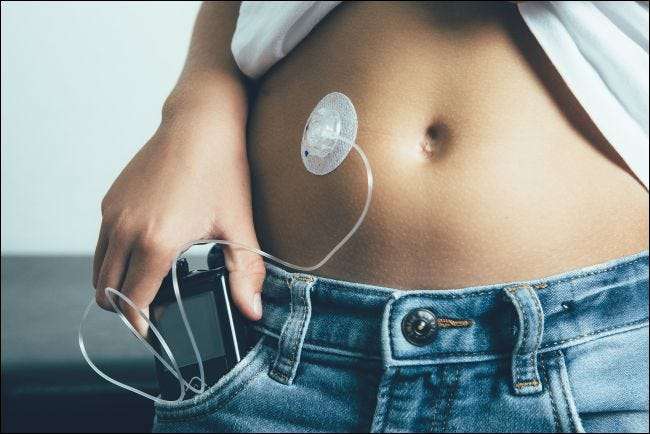

Det senaste mars varnade departementet för inrikes säkerhet hackare kunde trådlöst få tillgång till implanterade pacemakers från Medtronic . Sedan, bara tre månader senare, Medtronic återkallade frivilligt några av sina insulinpumpar av liknande skäl.

På ytan är detta skrämmande, men det kanske inte är så illa som det låter. Hackare kan inte komma åt implanterade pacemakers från någon fjärrterminal hundratals mil bort eller utföra breda attacker. För att hacka en av dessa pacemakers måste attacken genomföras i nära fysisk närhet till offret (inom Bluetooth-räckvidd), och endast när enheten ansluter till Internet för att skicka och ta emot data.

Även om det är osannolikt är risken verklig. Medtronic utformade enhetens kommunikationsprotokoll så att det inte kräver någon autentisering och inte heller krypteras data. Så alla som är tillräckligt motiverade kan ändra data i implantatet och eventuellt ändra dess beteende på ett farligt eller till och med dödligt sätt.

Liksom pacemakern är de återkallade insulinpumparna trådlöst aktiverade för att ansluta till relaterad utrustning, som en mätanordning, som avgör hur mycket insulin som pumpas. Denna familj av insulinpumpar har inte heller inbyggd säkerhet, så företaget ersätter dem med en mer cybermedveten modell.

Branschen spelar inhämtning

Vid första anblicken kan det tyckas att Medtronic är affischbarnet för clueless och farlig säkerhet (företaget svarade inte på vår begäran om kommentar till den här historien), men det är långt ifrån ensamt.

"Tillståndet för cybersäkerhet i medicintekniska produkter är totalt sett dåligt", säger Ted Shorter, Chief Technology Officer på IoT-säkerhetsföretaget Keyfactor.

Alaap Shah, en advokat som specialiserat sig på integritet, cybersäkerhet och reglering inom hälso- och sjukvården på Epstein Becker Green, förklarar: "Tillverkare har inte historiskt utvecklat produkter med säkerhet i åtanke."

För att manipulera med en pacemaker var du trots allt tvungen att utföra operationer. Hela branschen försöker komma ikapp tekniken och förstå säkerhetsimplikationerna. Ett snabbt växande ekosystem - som det medicinska IoT som nämnts tidigare - lägger nya säkerhetsbelastningar på en bransch som aldrig har tänkt på det förut.

"Vi når en böjningspunkt i tillväxten av anslutningsmöjligheter och säkerhetsproblem", säger McAfees chefsforskare, Steve Povolny.

Även om den medicinska industrin har sårbarheter, har det aldrig skett någon medicinsk utrustning hackad i naturen.

"Jag känner inte till några utnyttjade sårbarheter", sa Shorter.

Varför inte?

"Kriminella har bara inte motivation att hacka en pacemaker", förklarade Povolny. ”Det finns en större avkastning på medicinska servrar, där de kan hålla patientjournaler som gisslan med ransomware. Det är därför de går efter det utrymmet - låg komplexitet, hög avkastning. "

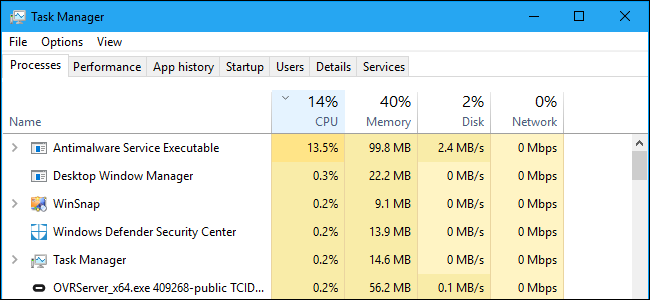

Faktiskt, varför investera i komplex, högteknologisk manipulering av medicinska enheter, när sjukhusets IT-avdelningar traditionellt har varit så dåligt skyddade och betalar så bra? Bara under 2017 16 sjukhus lammades av ransomware-attacker . Och att inaktivera en server har ingen mordavgift om du blir fångad. Att hacka en fungerande, implanterad medicinsk anordning är dock en helt annan sak.

Mord och hackning av medicintekniska produkter

Ändå tog före detta vice president Dick Cheney inga chanser 2012. När läkare ersatte hans äldre pacemaker med en ny, trådlös modell, inaktiverade de de trådlösa funktionerna för att förhindra hacking. Delvis inspirerad av en plot från TV-showen "Homeland" Sa Cheneys läkare "Det verkade för mig som en dålig idé för USA: s vice president att ha en enhet som någon kanske skulle kunna ... hacka in."

Cheneys saga antyder en läskig framtid där individer fjärrstyrs via medicintekniska produkter som reglerar deras hälsa. Men Povolny tror inte att vi ska leva i en sci-fi-värld där terrorister zappar människor på distans genom att manipulera med implantat.

"Sällan ser vi intresse för att attackera individer", sade Povolny och citerade hackets skrämmande komplexitet.

Men det betyder inte att det inte kan hända. Det är förmodligen bara en tidsfråga tills någon blir offer för ett verkligt hack av Mission Impossible-stil. Alpine Security utvecklade en lista med fem klasser av enheter som är mest utsatta. På toppen av listan är den vördnadsfulla pacemakern, som gjorde klippningen utan den senaste Medtronic-återkallelsen, istället med hänvisning till 2017 återkallande av 465 000 implanterade pacemakers av tillverkaren Abbott . Företaget var tvungen att uppdatera firmware för dessa enheter för att lappa säkerhetshål som lätt kan leda till att patienten dör.

Andra enheter som Alpine oroar sig för är implanterbara defibrillatorer för kardioverterare (som liknar pacemakers), läkemedelsinfusionspumpar och till och med MR-system som varken är blödande eller implanterbara. Budskapet här är att den medicinska IT-industrin har mycket arbete på sin tallrik för att säkra alla slags enheter, inklusive stor äldre hårdvara som sitter utsatt på sjukhus.

Hur säkra är vi?

Lyckligtvis verkar analytiker och experter vara överens om att cybersäkerhetsställningen hos tillverkaren av medicintekniska produkter har förbättrats stadigt de senaste åren. Detta beror delvis på riktlinjer som FDA publicerade 2014 , tillsammans med arbetsgrupper mellan olika myndigheter som spänner över flera sektorer inom den federala regeringen.

Povolny uppmuntras till exempel att FDA arbetar med tillverkare för att effektivisera testtidslinjer för enhetsuppdateringar. "Det finns ett behov av att balansera testutrustning tillräckligt för att vi inte skadar någon, men inte tar så lång tid att vi ger angriparna en mycket lång landningsbana för att undersöka och genomföra attacker mot kända sårbarheter."

Enligt Anura Fernando, UL: s Chief Innovation Architect of Medical Systems Interoperability & Security, är förbättring av säkerheten för medicintekniska produkter en prioritet just nu i regeringen. ”FDA förbereder ny och förbättrad vägledning. Samordningsrådet för hälsovårdssektorn lade nyligen fram den gemensamma säkerhetsplanen. Standardutvecklingsorganisationer utvecklar standarder och skapar nya där det behövs. DHS fortsätter att utöka sina CERT-program och andra kritiska infrastrukturskyddsplaner, och sjukvårdssamhället expanderar och samarbetar med andra för att kontinuerligt förbättra cybersäkerhetsställningen för att hålla jämna steg med det förändrade hotlandskapet. ”

Kanske är det lugnande att så många akronymer är inblandade, men det finns en lång väg att gå.

"Medan vissa sjukhus har en mycket mogen cybersäkerhetsställning är det fortfarande många som kämpar för att förstå hur man ska hantera till och med grundläggande cybersäkerhetshygien", beklagade Fernando.

Så, finns det något du, din farfar eller någon patient med en bärbar eller implanterad medicinsk utrustning kan göra? Svaret är lite nedslående.

"Tyvärr åläggs tillverkarna och det medicinska samfundet", säger Povolny. "Vi behöver säkrare enheter och korrekt implementering av säkerhetsprotokoll."

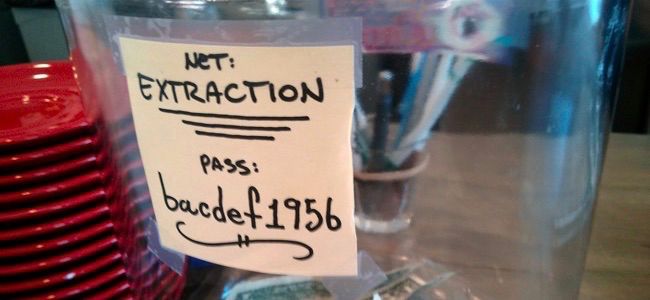

Det finns dock ett undantag. Om du använder en enhet av konsumentkvalitet - till exempel en smartwatch - rekommenderar Povolny att du utövar god säkerhetshygien. "Ändra standardlösenordet, använd säkerhetsuppdateringar och se till att det inte är anslutet till internet hela tiden om det inte behöver vara."