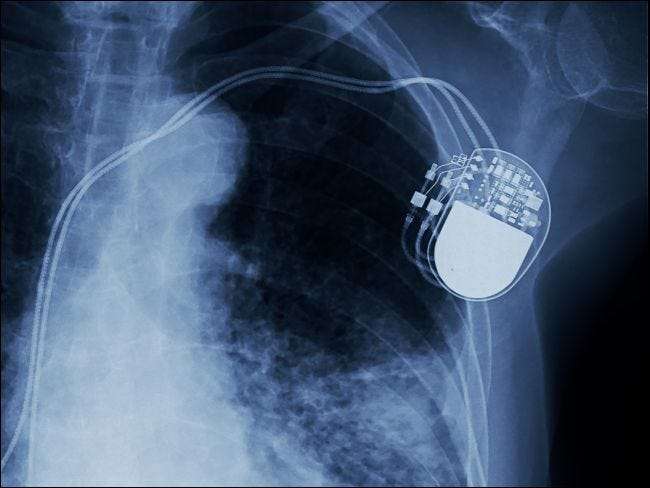

Od rozruszników serca po smartwatche, w coraz większym stopniu stajemy się gatunkiem cybernetycznym. Dlatego ostatnie nagłówki o lukach w zabezpieczeniach wszczepionych urządzeń medycznych mogą wywołać dzwonki alarmowe. Czy naprawdę można zhakować rozrusznik serca Twojego dziadka, a jeśli tak, jakie jest rzeczywiste ryzyko?

To aktualne pytanie. Tak, nadchodzą znaczące zmiany w technologii medycznej - urządzenia wszczepialne mogą teraz komunikować się bezprzewodowo, a nadchodzący medyczny Internet rzeczy (IoT) przynosi ze sobą różne urządzenia do noszenia, aby zapewnić lepszą łączność lekarzom i pacjentom. Jednak jeden z głównych producentów urządzeń medycznych trafił na pierwsze strony gazet z nie jedną, ale dwoma krytycznymi lukami w zabezpieczeniach.

Luki w zabezpieczeniach Najważniejsze zagrożenia związane z hakowaniem

W marcu Departament Bezpieczeństwa Wewnętrznego ostrzegł to hakerzy mogli uzyskać bezprzewodowy dostęp do wszczepionych rozruszników serca firmy Medtronic . Następnie, zaledwie trzy miesiące później, Firma Medtronic dobrowolnie wycofała niektóre ze swoich pomp insulinowych z podobnych powodów.

Z pozoru jest to przerażające, ale może nie być tak złe, jak się wydaje. Hakerzy nie mają dostępu do wszczepionych rozruszników serca z odległych terminali oddalonych o setki mil ani nie mogą przeprowadzać ataków na szeroką skalę. Aby zhakować jeden z tych rozruszników, atak musi zostać przeprowadzony w bliskiej fizycznej odległości od ofiary (w zasięgu Bluetooth) i tylko wtedy, gdy urządzenie łączy się z Internetem w celu wysyłania i odbierania danych.

Chociaż mało prawdopodobne, ryzyko jest realne. Firma Medtronic zaprojektowała protokół komunikacyjny urządzenia w taki sposób, aby nie wymagał on żadnego uwierzytelniania, a dane nie były szyfrowane. Zatem każdy wystarczająco zmotywowany może zmienić dane w implancie, potencjalnie modyfikując jego zachowanie w niebezpieczny lub nawet śmiertelny sposób.

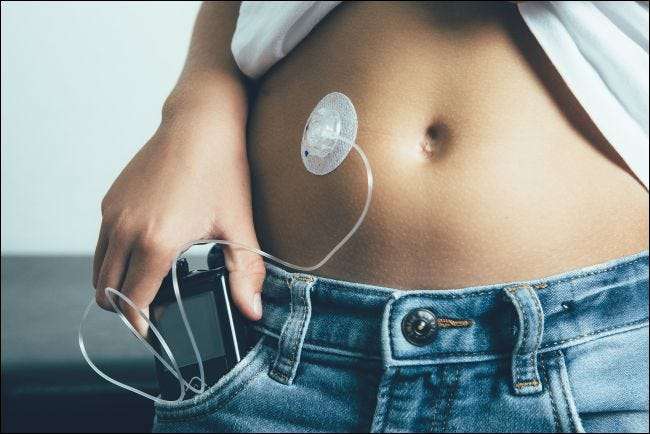

Podobnie jak rozruszniki serca, wspomniane pompy insulinowe mogą bezprzewodowo łączyć się z powiązanym sprzętem, takim jak urządzenie pomiarowe, które określa, ile insuliny zostanie pompowane. Ta rodzina pomp insulinowych również nie ma wbudowanych zabezpieczeń, więc firma zastępuje je modelem bardziej świadomym cyberprzestrzeni.

Branża próbuje nadrobić zaległości

Na pierwszy rzut oka może się wydawać, że Medtronic jest dzieckiem z plakatu dla nieświadomego i niebezpiecznego bezpieczeństwa (firma nie odpowiedziała na naszą prośbę o komentarz do tej historii), ale nie jest sam.

„Ogólnie rzecz biorąc, stan cyberbezpieczeństwa w urządzeniach medycznych jest zły” - powiedział Ted Shorter, dyrektor ds. Technologii w firmie Keyfactor zajmującej się bezpieczeństwem Internetu Rzeczy.

Alaap Shah, prawnik specjalizujący się w ochronie prywatności, cyberbezpieczeństwie i przepisach dotyczących opieki zdrowotnej w firmie Epstein Becker Green, wyjaśnia: „Producenci nie opracowywali produktów z myślą o bezpieczeństwie”.

Wszakże w przeszłości, aby majstrować przy rozruszniku serca, trzeba było wykonać operację. Cała branża stara się dogonić technologię i zrozumieć konsekwencje dla bezpieczeństwa. Szybko ewoluujący ekosystem - taki jak wspomniany wcześniej medyczny IoT - kładzie nowy nacisk na bezpieczeństwo branży, która nigdy wcześniej o tym nie myślała.

„Osiągamy punkt zwrotny we wzroście problemów związanych z łącznością i bezpieczeństwem” - powiedział Steve Povolny, główny badacz zagrożeń w firmie McAfee.

Chociaż branża medyczna ma luki w zabezpieczeniach, nigdy nie zhakowano urządzenia medycznego na wolności.

„Nie znam żadnych wykorzystanych luk w zabezpieczeniach” - powiedział Shorter.

Dlaczego nie?

„Przestępcy po prostu nie mają motywacji, by włamać się do rozrusznika serca” - wyjaśnił Povolny. „Po serwerach medycznych, na których mogą przetrzymywać karty pacjentów jako zakładników z oprogramowaniem ransomware, zwraca się większy zwrot z inwestycji. Dlatego szukają tej przestrzeni - mała złożoność, wysoka stopa zwrotu ”.

Rzeczywiście, po co inwestować w skomplikowane, wysoce techniczne manipulowanie urządzeniami medycznymi, skoro szpitalne działy IT były tradycyjnie tak słabo chronione i dobrze opłacały? Tylko w 2017 roku 16 szpitali zostało sparaliżowanych przez ataki ransomware . A wyłączenie serwera nie wiąże się z zarzutem morderstwa, jeśli zostaniesz złapany. Jednak hakowanie działającego, wszczepionego urządzenia medycznego to zupełnie inna sprawa.

Zabójstwa i hakowanie urządzeń medycznych

Mimo to były wiceprezydent Dick Cheney nie ryzykował w 2012 roku. Kiedy lekarze zastąpili jego starszy rozrusznik nowym modelem bezprzewodowym, wyłączyli funkcje bezprzewodowe, aby zapobiec włamaniom. Zainspirowany częściowo fabułą z programu telewizyjnego „Homeland” Powiedział lekarz Cheneya , „Wydawało mi się złym pomysłem dla wiceprezydenta Stanów Zjednoczonych posiadanie urządzenia, do którego ktoś mógłby… włamać się”.

Saga Cheneya sugeruje przerażającą przyszłość, w której ludzie są zdalnie atakowani za pomocą urządzeń medycznych regulujących ich zdrowie. Ale Povolny nie sądzi, że za chwilę będziemy żyć w świecie science fiction, w którym terroryści atakują ludzi zdalnie, majstrując przy implantach.

„Rzadko widujemy zainteresowanie atakowaniem osób” - powiedział Povolny, powołując się na onieśmielającą złożoność włamania.

Ale to nie znaczy, że tak się nie stanie. Prawdopodobnie to tylko kwestia czasu, zanim ktoś stanie się ofiarą prawdziwego hacka w stylu Mission Impossible. Firma Alpine Security opracowała listę pięciu klas urządzeń, które są najbardziej narażone. Na szczycie listy znajduje się czcigodny rozrusznik serca, który dokonał cięcia bez niedawnego wycofania firmy Medtronic, zamiast tego cytując 2017 wycofanie 465 000 wszczepionych rozruszników serca producenta Abbott . Firma musiała zaktualizować oprogramowanie sprzętowe tych urządzeń, aby załatać luki w zabezpieczeniach, które mogą łatwo doprowadzić do śmierci pacjenta.

Inne urządzenia, o które martwi się Alpine, obejmują wszczepialne kardiowertery-defibrylatory (które są podobne do rozruszników serca), pompy infuzyjne leków, a nawet systemy MRI, które nie są ani krwawiące, ani wszczepiane. Przesłanie jest takie, że branża medycznego IT ma dużo pracy na głowie, aby zabezpieczyć wszelkiego rodzaju urządzenia, w tym duży starszy sprzęt, który znajduje się w szpitalach.

Jak bezpieczni jesteśmy?

Na szczęście analitycy i eksperci zdają się zgadzać, że od kilku lat sytuacja w zakresie cyberbezpieczeństwa społeczności producentów urządzeń medycznych stale się poprawia. Jest to częściowo spowodowane wytyczne FDA opublikowane w 2014 roku , wraz z międzyagencyjnymi zespołami zadaniowymi, które obejmują wiele sektorów rządu federalnego.

Na przykład Povolny jest zachęcany, że FDA współpracuje z producentami w celu usprawnienia terminów testowania aktualizacji urządzeń. „Istnieje potrzeba wyważenia urządzeń testujących na tyle, aby nikogo nie skrzywdzić, ale nie trwa to tak długo, aby dać atakującym bardzo długą drogę do badania i wdrażania ataków na znane luki w zabezpieczeniach”.

Według Anury Fernando, głównego architekta innowacji w UL w zakresie interoperacyjności i bezpieczeństwa systemów medycznych, poprawa bezpieczeństwa urządzeń medycznych jest obecnie priorytetem w rządzie. „FDA przygotowuje nowe i ulepszone wytyczne. Rada Koordynacyjna Sektora Opieki Zdrowotnej opublikowała niedawno wspólny plan bezpieczeństwa. Organizacje opracowujące standardy ewoluują i tworzą nowe w razie potrzeby. DHS nadal rozszerza swoje programy CERT i inne plany ochrony infrastruktury krytycznej, a społeczność opieki zdrowotnej rozszerza się i współpracuje z innymi, aby stale poprawiać stan cyberbezpieczeństwa, aby nadążyć za zmieniającym się krajobrazem zagrożeń. ”

Być może to pocieszające, że w grę wchodzi tak wiele akronimów, ale przed nami długa droga.

„Chociaż niektóre szpitale mają bardzo dojrzałą postawę w zakresie cyberbezpieczeństwa, nadal wiele osób ma trudności ze zrozumieniem, jak radzić sobie nawet z podstawowymi zasadami higieny w zakresie cyberbezpieczeństwa”, ubolewał Fernando.

Czy jest coś, co Ty, Twój dziadek lub jakikolwiek pacjent z urządzeniem do noszenia lub wszczepionym urządzeniem medycznym może zrobić? Odpowiedź jest trochę przygnębiająca.

„Niestety, ciężar spoczywa na producentach i środowisku medycznym” - powiedział Povolny. „Potrzebujemy bezpieczniejszych urządzeń i właściwej implementacji protokołów bezpieczeństwa”.

Jest jednak jeden wyjątek. Jeśli używasz urządzenia klasy konsumenckiej - na przykład smartwatcha - Povolny zaleca przestrzeganie zasad higieny. „Zmień domyślne hasło, zastosuj aktualizacje zabezpieczeń i upewnij się, że nie jest przez cały czas połączone z internetem, jeśli nie musi”.