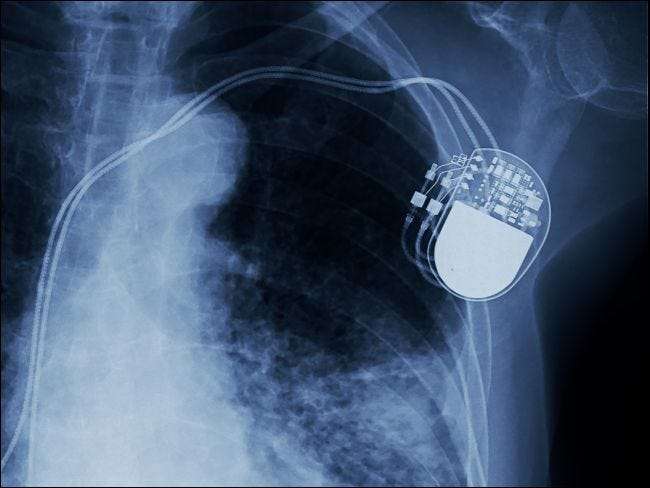

Od kardiostimulátorů po inteligentní hodinky se ze nás stále více stává kybernetický druh. Proto by nedávné titulky o zranitelnosti implantovaných lékařských zařízení mohly spustit poplašné zvony. Může být kardiostimulátor vašeho dědečka skutečně hacknut, a pokud ano, jaké je skutečné riziko?

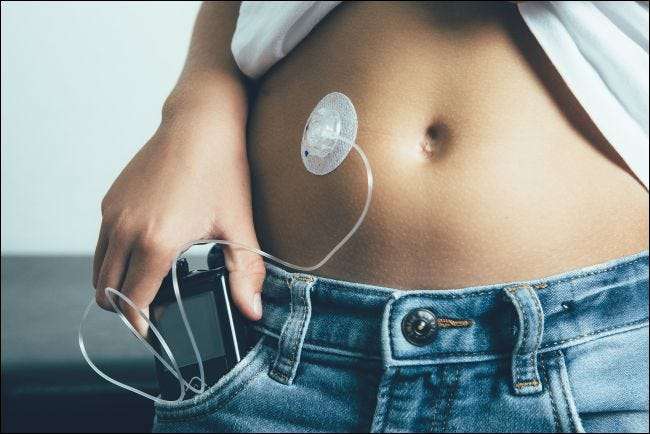

Je to aktuální otázka. Ano, v lékařské technice probíhají zásadní změny - implantabilní zařízení nyní mohou komunikovat bezdrátově a nadcházející lékařský internet věcí (IoT) přináší různá nositelná zařízení, aby poskytovatelé zdravotní péče a pacienti byli lépe propojeni. Ale hlavní výrobce zdravotnických prostředků se dostal na titulky s ne jednou, ale dvěma kritickými chybami zabezpečení.

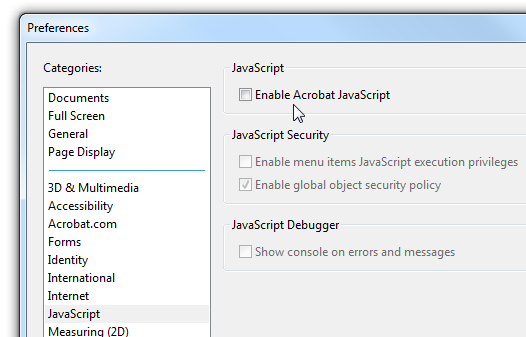

Zranitelnosti upozorňují na hackerská rizika

Letos v březnu to varovalo ministerstvo vnitřní bezpečnosti hackeři mohli bezdrátově přistupovat k implantovaným kardiostimulátorům vyrobeným společností Medtronic . Pak, jen o tři měsíce později, Společnost Medtronic dobrovolně připomněla některé ze svých inzulínových pump z podobných důvodů.

Na povrchu je to děsivé, ale nemusí to být tak špatné, jak to zní. Hackeři nemají přístup k implantovaným kardiostimulátorům z nějakého vzdáleného terminálu vzdáleného stovky kilometrů ani provádět rozsáhlé útoky. Chcete-li hacknout jednoho z těchto kardiostimulátorů, musí být útok proveden v těsné fyzické blízkosti oběti (v dosahu Bluetooth) a pouze tehdy, když se zařízení připojuje k internetu za účelem odesílání a přijímání dat.

I když je nepravděpodobné, riziko je skutečné. Medtronic navrhl komunikační protokol zařízení tak, aby nevyžadoval žádné ověřování, ani aby data nebyla šifrována. Takže kdokoli dostatečně motivovaný mohl změnit data v implantátu a potenciálně tak změnit jeho chování nebezpečným nebo dokonce fatálním způsobem.

Stejně jako kardiostimulátory je možné si vzpomenout na inzulínové pumpy, které se bezdrátově připojí k souvisejícímu zařízení, jako je měřicí zařízení, které určuje, kolik inzulínu se načerpá. Tato rodina inzulínových pump nemá také vestavěné zabezpečení, takže je společnost nahrazuje modelem, který lépe zohledňuje kybernetiku.

Průmysl hraje dohazování

Na první pohled by se mohlo zdát, že Medtronic je plakátovým dítětem bezradné a nebezpečné bezpečnosti (společnost nereagovala na naši žádost o komentář k tomuto příběhu), ale není to zdaleka samo.

"Stav kybernetické bezpečnosti ve zdravotnických zařízeních je celkově špatný," řekl Ted Shorter, hlavní technologický ředitel bezpečnostní firmy IoT Keyfactor.

Alaap Shah, právník, který se specializuje na soukromí, kybernetickou bezpečnost a regulaci ve zdravotnictví ve společnosti Epstein Becker Green, vysvětluje: „Výrobci historicky nevyvíjeli produkty s ohledem na bezpečnost.“

Koneckonců, k manipulaci s kardiostimulátorem jste v minulosti museli provést operaci. Celý průmysl se snaží dohnat technologii a pochopit bezpečnostní důsledky. Rychle se rozvíjející ekosystém - jako dříve zmíněný lékařský IoT - přináší nové bezpečnostní zátěže na průmysl, který o tom nikdy předtím nemusel přemýšlet.

„Narážíme na inflexní bod v růstu obav o konektivitu a bezpečnost,“ řekl Steve McGee, hlavní výzkumník hrozeb Steve Povolny.

Přestože má lékařský průmysl slabá místa, ve volné přírodě nikdy nedošlo k hacknutí lékařského zařízení.

"Nevím o žádných zneužitých zranitelnostech," řekl Shorter.

Proč ne?

"Zločinci prostě nemají motivaci hacknout kardiostimulátor," vysvětlil Povolny. "Po lékařských serverech je větší návratnost investic, kde mohou pomocí ransomwaru držet záznamy pacientů jako rukojmí." Proto jdou po tomto prostoru - nízká složitost, vysoká návratnost. “

Proč vlastně investovat do složité, vysoce technické manipulace se zdravotnickými prostředky, když nemocniční IT oddělení jsou tradičně tak špatně chráněna a tak dobře vyplácena? Jen v roce 2017 16 nemocnic bylo ochromeno útoky ransomwaru . A pokud jste chyceni, deaktivace serveru neznamená obvinění z vraždy. Hacknutí fungujícího implantovaného zdravotnického zařízení je však velmi odlišná záležitost.

Atentáty a hacking zdravotnických prostředků

I přesto bývalý viceprezident Dick Cheney v roce 2012 nepřijal žádné šance. Když lékaři vyměnili jeho starší kardiostimulátor za nový bezdrátový model, deaktivovali bezdrátové funkce, aby zabránili hackerství. Inspirováno částečně zápletkou z televizní show „Homeland“ Řekl Cheneyho lékař „Připadalo mi jako špatný nápad, aby viceprezident Spojených států měl zařízení, do kterého by někdo mohl… proniknout.“

Cheneyho sága naznačuje strašidelnou budoucnost, ve které jsou jednotlivci cíleni na dálku prostřednictvím lékařských zařízení regulujících jejich zdraví. Ale Povolny si nemyslí, že se chystáme žít ve sci-fi světě, ve kterém teroristé na dálku otravují lidi manipulací s implantáty.

"Zřídka vidíme zájem útočit na jednotlivce," řekl Povolny s odvoláním na skličující složitost hacku.

To ale neznamená, že se to nemůže stát. Pravděpodobně je jen otázkou času, než se někdo stane obětí hackeru ve stylu Mission Impossible ve skutečném světě. Společnost Alpine Security vyvinula seznam pěti tříd zařízení, která jsou nejzranitelnější. Na prvním místě v seznamu je ctihodný kardiostimulátor, který provedl řez bez nedávného odvolání společnosti Medtronic, místo toho citoval rok 2017 stažení 465 000 implantovaných kardiostimulátorů od výrobce Abbott . Společnost musela aktualizovat firmware těchto zařízení, aby opravila bezpečnostní díry, které by mohly snadno vést ke smrti pacienta.

Mezi další zařízení, kterých se Alpine obává, patří implantovatelné defibrilátory kardioverteru (podobné kardiostimulátorům), infuzní pumpy na léky a dokonce i systémy MRI, které nejsou ani krvácející, ani implantovatelné. Zpráva zní, že lékařský IT průmysl má hodně práce na zabezpečení všech zařízení, včetně velkého staršího hardwaru, který sedí vystaven v nemocnicích.

Jak bezpeční jsme?

Zdá se, že analytici a odborníci naštěstí souhlasí s tím, že pozice kybernetické bezpečnosti v komunitě výrobců zdravotnických prostředků se v posledních několika letech neustále zlepšuje. To je částečně způsobeno pokyny, které FDA zveřejnila v roce 2014 , spolu s meziagenturními pracovními silami, které pokrývají více sektorů federální vlády.

Například Povolnému se doporučuje, aby FDA spolupracovala s výrobci na zjednodušení časových harmonogramů testování aktualizací zařízení. "Je potřeba dostatečně vyvážit testovací zařízení, abychom nikomu neubližovali, ale nezabralo to tak dlouho, abychom útočníkům poskytli velmi dlouhou dráhu pro výzkum a implementaci útoků na známé chyby zabezpečení."

Podle Anury Fernando, hlavní inovační architektky UL pro interoperabilitu a zabezpečení lékařských systémů, je zlepšení zabezpečení lékařských přístrojů prioritou právě ve vládě. "FDA připravuje nové a vylepšené pokyny." Koordinační rada sektoru zdravotnictví nedávno zveřejnila společný bezpečnostní plán. Organizace zabývající se vývojem norem vyvíjejí standardy a podle potřeby vytvářejí nové. DHS nadále rozšiřuje své programy CERT a další plány ochrany kritické infrastruktury a zdravotnická komunita se rozšiřuje a spolupracuje s ostatními, aby neustále zlepšovala pozici kybernetické bezpečnosti, aby držela krok s měnícím se prostředím hrozeb. “

Možná je to uklidňující, že se jedná o tolik zkratek, ale je před námi ještě dlouhá cesta.

"Zatímco některé nemocnice mají velmi vyzrálé postavení v oblasti kybernetické bezpečnosti, stále existuje mnoho lidí, kteří se snaží pochopit, jak zvládnout i základní hygienu v oblasti kybernetické bezpečnosti," naříkal Fernando.

Existuje tedy něco, co můžete vy, váš dědeček nebo jakýkoli pacient s nositelným nebo implantovaným lékařským zařízením udělat? Odpověď je trochu skličující.

"Bohužel nese břemeno výrobce a lékařská komunita," řekl Povolny. "Potřebujeme bezpečnější zařízení a správnou implementaci bezpečnostních protokolů."

Existuje však jedna výjimka. Pokud používáte zařízení pro spotřebitele - například chytré hodinky - Povolny vám doporučuje procvičovat správnou bezpečnostní hygienu. "Změňte výchozí heslo, použijte aktualizace zabezpečení a ujistěte se, že není po celou dobu připojeno k internetu, pokud to nemusí být."