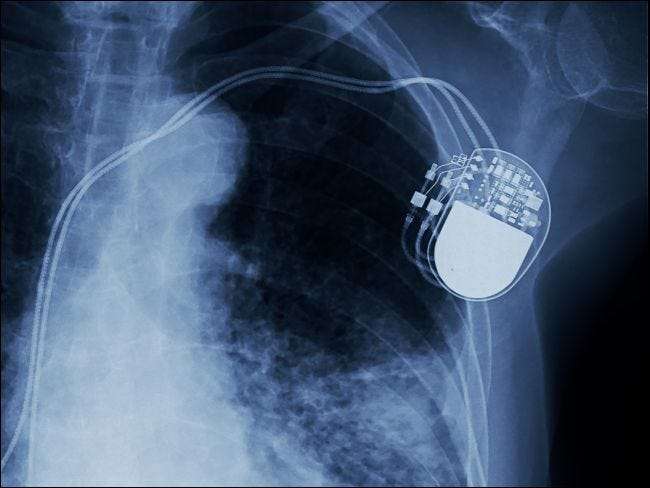

De marca-passos a smartwatches, estamos cada vez mais nos tornando uma espécie cibernética. É por isso que manchetes recentes sobre vulnerabilidades em dispositivos médicos implantados podem disparar sinais de alarme. O marca-passo do seu avô pode realmente ser hackeado e, em caso afirmativo, qual é o risco no mundo real?

É uma pergunta oportuna. Sim, há mudanças significativas na tecnologia médica em andamento - os dispositivos implantáveis agora podem se comunicar sem fio, e a vindoura Internet das Coisas (IoT) médica está trazendo vários dispositivos vestíveis para manter os profissionais de saúde e os pacientes mais conectados. Mas um grande fabricante de dispositivos médicos ganhou as manchetes não com uma, mas com duas vulnerabilidades de segurança críticas.

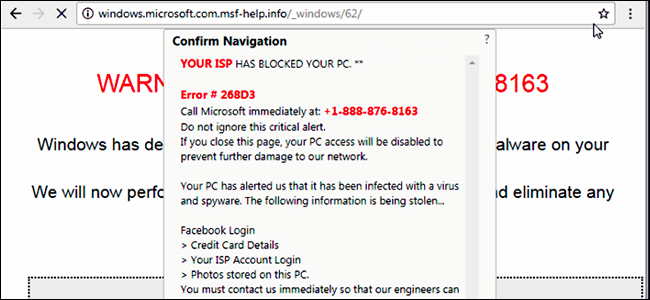

Vulnerabilidades destacam riscos de hacking

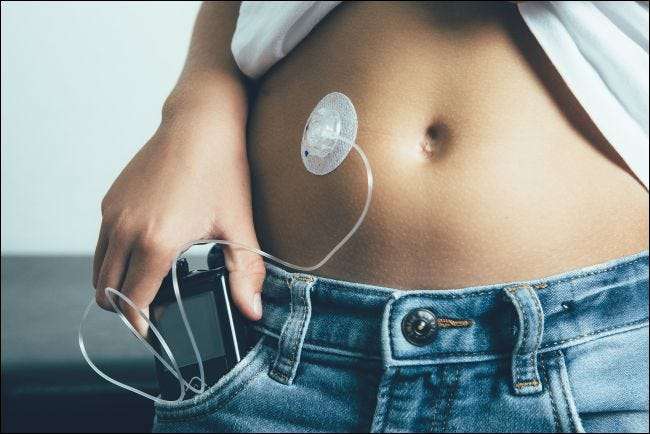

Em março passado, o Departamento de Segurança Interna alertou que hackers podem acessar sem fio marcapassos implantados feitos pela Medtronic . Então, apenas três meses depois, A Medtronic fez um recall voluntário de algumas de suas bombas de insulina por razões semelhantes.

Superficialmente, isso é assustador, mas pode não ser tão ruim quanto parece. Os hackers não podem acessar marcapassos implantados de algum terminal remoto a centenas de quilômetros de distância ou realizar ataques em larga escala. Para hackear um desses marcapassos, o ataque deve ser conduzido próximo à vítima (dentro do alcance do Bluetooth) e apenas quando o dispositivo se conecta à Internet para enviar e receber dados.

Embora improvável, o risco é real. A Medtronic projetou o protocolo de comunicação do dispositivo de modo que não exija qualquer autenticação, nem os dados são criptografados. Assim, qualquer pessoa suficientemente motivada poderia alterar os dados do implante, potencialmente modificando seu comportamento de forma perigosa ou até fatal.

Como os marcapassos, as bombas de insulina em recall são habilitadas sem fio para se conectar a equipamentos relacionados, como um dispositivo de medição, que determina a quantidade de insulina bombeada. Esta família de bombas de insulina também não tem segurança embutida, então a empresa está substituindo-as por um modelo mais cibernético.

A indústria está se recuperando

À primeira vista, pode parecer que a Medtronic é a garota-propaganda da segurança perigosa e sem noção (a empresa não respondeu ao nosso pedido de comentário sobre esta história), mas está longe de ser a única.

“O estado da segurança cibernética em dispositivos médicos é ruim, no geral”, disse Ted Shorter, diretor de tecnologia da empresa de segurança IoT Keyfactor.

Alaap Shah, um advogado especializado em privacidade, segurança cibernética e regulamentação em saúde na Epstein Becker Green, explica: “Os fabricantes não desenvolveram produtos historicamente com a segurança em mente”.

Afinal, no passado, para adulterar um marca-passo, era preciso fazer uma cirurgia. Toda a indústria está tentando atualizar-se com a tecnologia e compreender as implicações de segurança. Um ecossistema em rápida evolução - como a IoT médica mencionada anteriormente - está colocando novas tensões de segurança em um setor que nunca teve que pensar nisso antes.

“Estamos atingindo um ponto de inflexão no crescimento das preocupações com conectividade e segurança”, disse o pesquisador-chefe de ameaças da McAfee, Steve Povolny.

Embora a indústria médica tenha vulnerabilidades, nunca houve um dispositivo médico hackeado.

“Não conheço nenhuma vulnerabilidade explorada”, disse Shorter.

Por que não?

“Os criminosos simplesmente não têm motivação para hackear um marca-passo”, explicou Povolny. “Há um maior ROI indo atrás dos servidores médicos, onde eles podem manter os registros dos pacientes reféns com ransomware. É por isso que eles buscam esse espaço - baixa complexidade, alta taxa de retorno. ”

Na verdade, por que investir em adulteração de dispositivos médicos complexos e altamente técnicos, quando os departamentos de TI dos hospitais são tradicionalmente tão mal protegidos e pagam tão bem? Só em 2017, 16 hospitais foram paralisados por ataques de ransomware . E desativar um servidor não acarreta a acusação de homicídio se você for pego. Hackear um dispositivo médico implantado em funcionamento, entretanto, é uma questão muito diferente.

Assassinatos e invasão de dispositivos médicos

Mesmo assim, o ex-vice-presidente Dick Cheney não se arriscou em 2012. Quando os médicos substituíram seu marcapasso antigo por um novo modelo sem fio, eles desativaram os recursos sem fio para evitar qualquer invasão. Inspirado em parte por um enredo do programa de TV, "Homeland", O médico de Cheney disse , “Pareceu-me uma má ideia o vice-presidente dos Estados Unidos ter um dispositivo que talvez alguém pudesse ... hackear.”

A saga de Cheney sugere um futuro assustador no qual os indivíduos são visados remotamente por meio de dispositivos médicos que regulam sua saúde. Mas Povolny não acha que estamos prestes a viver em um mundo de ficção científica no qual terroristas matam pessoas remotamente adulterando implantes.

“Raramente vemos interesse em atacar indivíduos”, disse Povolny, citando a complexidade assustadora do hack.

Mas isso não significa que não possa acontecer. Provavelmente é apenas uma questão de tempo até que alguém se torne vítima de um hack do mundo real no estilo Missão Impossível. A Alpine Security desenvolveu uma lista de cinco classes de dispositivos mais vulneráveis. No topo da lista está o venerável marca-passo, que fez o corte sem o recente recall da Medtronic, em vez de citar o 2017 recall de 465.000 marcapassos implantados pelo fabricante Abbott . A empresa teve que atualizar o firmware desses dispositivos para corrigir falhas de segurança que poderiam facilmente resultar na morte do paciente.

Outros dispositivos com os quais Alpine está preocupada incluem desfibriladores cardioversores implantáveis (que são semelhantes aos marcapassos), bombas de infusão de drogas e até sistemas de ressonância magnética, que não são nem sangrentos nem implantáveis. A mensagem aqui é que o setor de TI médica tem muito trabalho pela frente para proteger todos os tipos de dispositivos, incluindo grandes hardwares legados que ficam expostos em hospitais.

Quão seguros somos nós?

Felizmente, analistas e especialistas parecem concordar que a postura de segurança cibernética da comunidade de fabricantes de dispositivos médicos tem melhorado continuamente nos últimos anos. Isso é, em parte, devido ao diretrizes que o FDA publicou em 2014 , junto com forças-tarefa interagências que abrangem vários setores do governo federal.

Povolny, por exemplo, é encorajado pelo FDA a trabalhar com os fabricantes para otimizar os cronogramas de teste para atualizações de dispositivos. “É necessário equilibrar os dispositivos de teste o suficiente para que não machuquemos ninguém, mas não demore tanto a ponto de dar aos invasores um longo caminho para pesquisar e implementar ataques a vulnerabilidades conhecidas.”

De acordo com Anura Fernando, arquiteto-chefe de inovação de interoperabilidade e segurança de sistemas médicos da UL, melhorar a segurança de dispositivos médicos é uma prioridade agora no governo. “O FDA está preparando orientações novas e aprimoradas. O Conselho de Coordenação do Setor de Saúde recentemente divulgou o Plano Conjunto de Segurança. As Organizações de Desenvolvimento de Padrões estão desenvolvendo padrões e criando novos onde necessário. O DHS continua a expandir seus programas CERT e outros planos de proteção de infraestrutura crítica, e a comunidade de saúde está se expandindo e se envolvendo com outros para melhorar continuamente a postura de segurança cibernética para acompanhar o cenário de ameaças em constante mudança. ”

Talvez seja reconfortante que tantos acrônimos estejam envolvidos, mas há um longo caminho a percorrer.

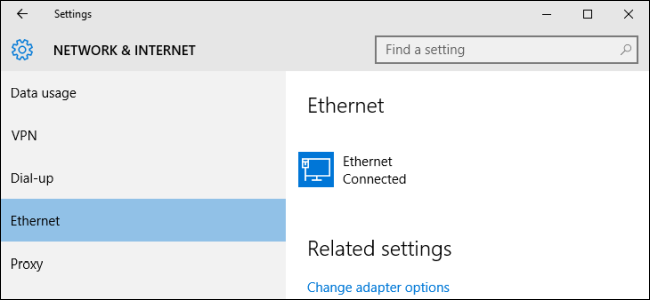

“Embora alguns hospitais tenham uma postura de segurança cibernética muito madura, ainda há muitos que lutam para entender como lidar até com a higiene básica da segurança cibernética”, lamentou Fernando.

Então, há algo que você, seu avô ou qualquer paciente com um dispositivo médico vestível ou implantado podem fazer? A resposta é um pouco desanimadora.

“Infelizmente, a responsabilidade recai sobre os fabricantes e a comunidade médica”, disse Povolny. “Precisamos de dispositivos mais seguros e implementação adequada de protocolos de segurança.”

Porém, há uma exceção. Se você estiver usando um dispositivo de consumo, como um smartwatch, por exemplo, Povolny recomenda que você pratique uma boa higiene de segurança. “Altere a senha padrão, aplique atualizações de segurança e certifique-se de que não esteja conectado à Internet o tempo todo, se não for necessário.”