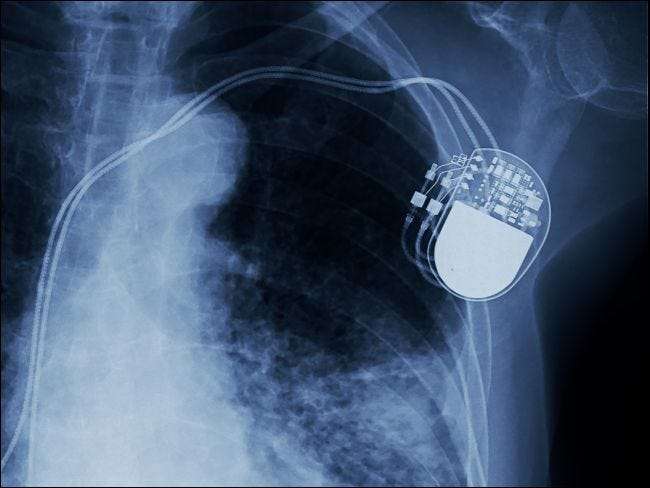

Dai pacemaker agli smartwatch, stiamo diventando sempre più una specie cibernetica. Ecco perché i titoli recenti sulle vulnerabilità nei dispositivi medici impiantati potrebbero far scattare un campanello d'allarme. Il pacemaker di tuo nonno può davvero essere violato e, in tal caso, qual è il rischio nel mondo reale?

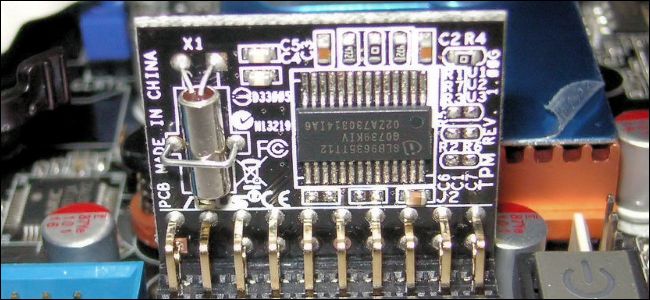

È una domanda tempestiva. Sì, sono in corso cambiamenti significativi nella tecnologia medica: i dispositivi impiantabili possono ora comunicare in modalità wireless e l'imminente Internet of Things (IoT) medico sta portando con sé vari dispositivi indossabili per mantenere più connessi gli operatori sanitari ei pazienti. Ma un importante produttore di dispositivi medici ha fatto notizia con non una, ma due vulnerabilità di sicurezza critiche.

Le vulnerabilità evidenziano i rischi di pirateria informatica

Lo scorso marzo, il Department of Homeland Security lo ha avvertito gli hacker possono accedere in modalità wireless ai pacemaker impiantati realizzati da Medtronic . Quindi, solo tre mesi dopo, Medtronic ha richiamato volontariamente alcune delle sue pompe per insulina per ragioni simili.

In superficie, questo è terrificante, ma potrebbe non essere così grave come sembra. Gli hacker non possono accedere ai pacemaker impiantati da un terminale remoto a centinaia di chilometri di distanza o condurre attacchi su larga scala. Per hackerare uno di questi pacemaker, l'attacco deve essere condotto in stretta vicinanza fisica alla vittima (entro la portata del Bluetooth) e solo quando il dispositivo si connette a Internet per inviare e ricevere dati.

Sebbene improbabile, il rischio è reale. Medtronic ha progettato il protocollo di comunicazione del dispositivo in modo che non richieda alcuna autenticazione e che i dati non vengano crittografati. Quindi, chiunque sia sufficientemente motivato potrebbe modificare i dati dell'impianto, modificandone potenzialmente il comportamento in modo pericoloso o addirittura fatale.

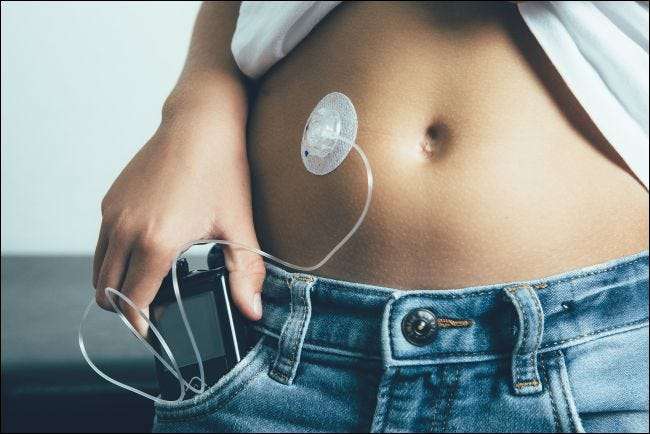

Come i pacemaker, le pompe per insulina richiamate sono abilitate in modalità wireless per connettersi alle apparecchiature correlate, come un dispositivo di misurazione, che determina la quantità di insulina che viene pompata. Anche questa famiglia di microinfusori non ha una sicurezza integrata, quindi l'azienda li sta sostituendo con un modello più cyber-consapevole.

L'industria sta cercando di recuperare

A prima vista, potrebbe sembrare che Medtronic sia il simbolo della sicurezza incapace e pericolosa (la società non ha risposto alla nostra richiesta di commento su questa storia), ma è tutt'altro che sola.

"Lo stato della sicurezza informatica nei dispositivi medici è complessivamente mediocre", ha affermato Ted Shorter, Chief Technology Officer presso Keyfactor, azienda di sicurezza IoT.

Alaap Shah, un avvocato specializzato in privacy, sicurezza informatica e regolamentazione dell'assistenza sanitaria presso Epstein Becker Green, spiega: "I produttori non hanno storicamente sviluppato prodotti pensando alla sicurezza".

Dopotutto, in passato, per manomettere un pacemaker, dovevi eseguire un intervento chirurgico. L'intero settore sta cercando di mettersi al passo con la tecnologia e comprendere le implicazioni sulla sicurezza. Un ecosistema in rapida evoluzione, come l'IoT medico menzionato in precedenza, sta ponendo nuovi stress per la sicurezza in un settore che non ha mai dovuto pensarci prima.

"Stiamo raggiungendo un punto di svolta nella crescita dei problemi di connettività e sicurezza", ha affermato Steve Povolny, capo ricercatore di McAfee sulle minacce.

Sebbene l'industria medica abbia delle vulnerabilità, tuttavia, non è mai stato violato un dispositivo medico in natura.

"Non sono a conoscenza di alcuna vulnerabilità sfruttata", ha detto Shorter.

Perchè no?

"I criminali semplicemente non hanno la motivazione per violare un pacemaker", ha spiegato Povolny. "C'è un ROI maggiore per i server medici, dove possono tenere in ostaggio le cartelle cliniche dei pazienti con ransomware. Ecco perché cercano quello spazio: bassa complessità, alto tasso di rendimento. "

In effetti, perché investire in manomissioni di dispositivi medici complessi e altamente tecnici, quando i reparti IT degli ospedali sono stati tradizionalmente protetti in modo così poco efficiente e pagano così bene? Solo nel 2017, 16 ospedali sono stati paralizzati da attacchi ransomware . E disabilitare un server non comporta l'accusa di omicidio se vieni scoperto. L'hacking di un dispositivo medico impiantato funzionante, tuttavia, è una questione molto diversa.

Assassinio e pirateria informatica

Anche così, l'ex vicepresidente Dick Cheney non ha corso rischi nel 2012. Quando i medici hanno sostituito il suo vecchio pacemaker con un nuovo modello wireless, hanno disabilitato le funzionalità wireless per prevenire qualsiasi hacking. Ispirato in parte da una trama del programma televisivo "Homeland", Ha detto il medico di Cheney , "Mi sembrava una cattiva idea che il vicepresidente degli Stati Uniti avesse un dispositivo in cui forse qualcuno sarebbe stato in grado di ... hackerare."

La saga di Cheney suggerisce un futuro spaventoso in cui le persone vengono prese di mira a distanza tramite dispositivi medici che regolano la loro salute. Ma Povolny non pensa che stiamo per vivere in un mondo di fantascienza in cui i terroristi colpiscono le persone a distanza manomettendo gli impianti.

"Raramente vediamo interesse ad attaccare individui", ha detto Povolny, citando la scoraggiante complessità dell'hack.

Ma questo non significa che non possa accadere. Probabilmente è solo una questione di tempo prima che qualcuno diventi vittima di un hack in stile Mission Impossible nel mondo reale. Alpine Security ha sviluppato un elenco di cinque classi di dispositivi più vulnerabili. In cima alla lista c'è il venerabile pacemaker, che ha effettuato il taglio senza il recente richiamo Medtronic, citando invece il 2017 richiamo di 465.000 pacemaker impiantati dal produttore Abbott . L'azienda ha dovuto aggiornare il firmware di questi dispositivi per riparare falle di sicurezza che potevano facilmente provocare la morte del paziente.

Altri dispositivi di cui Alpine è preoccupata includono defibrillatori cardioverter impiantabili (simili ai pacemaker), pompe per infusione di farmaci e persino sistemi di risonanza magnetica, che non sono né bleeding-edge né impiantabili. Il messaggio qui è che il settore IT medico ha molto lavoro da fare per proteggere tutti i tipi di dispositivi, compreso l'hardware legacy di grandi dimensioni esposto negli ospedali.

Quanto siamo sicuri?

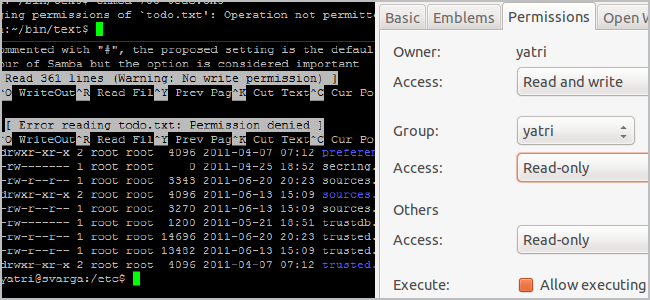

Per fortuna, analisti ed esperti sembrano concordare sul fatto che la posizione di sicurezza informatica della comunità dei produttori di dispositivi medici è migliorata costantemente negli ultimi anni. Ciò è, in parte, dovuto al linee guida pubblicate dalla FDA nel 2014 , insieme a task force interagenzia che abbracciano più settori del governo federale.

Povolny, ad esempio, è incoraggiato dal fatto che la FDA sta lavorando con i produttori per semplificare le tempistiche dei test per gli aggiornamenti dei dispositivi. "È necessario bilanciare i dispositivi di test in modo tale da non ferire nessuno, ma non ci vuole così tanto tempo da offrire agli aggressori una pista molto lunga per ricercare e implementare attacchi alle vulnerabilità note".

Secondo Anura Fernando, Chief Innovation Architect of Medical Systems Interoperability & Security di UL, migliorare la sicurezza dei dispositivi medici è una priorità in questo momento nel governo. “La FDA sta preparando linee guida nuove e migliorate. Il Consiglio di coordinamento del settore sanitario ha recentemente presentato il piano di sicurezza congiunto. Le organizzazioni di sviluppo degli standard stanno evolvendo gli standard e ne creano di nuovi laddove necessario. Il DHS sta continuando ad espandere i propri programmi CERT e altri piani di protezione delle infrastrutture critiche, e la comunità sanitaria si sta espandendo e si sta impegnando con altri per migliorare continuamente la posizione della sicurezza informatica per stare al passo con il mutevole panorama delle minacce ".

Forse è rassicurante che siano coinvolti così tanti acronimi, ma c'è ancora molta strada da fare.

"Sebbene alcuni ospedali adottino un atteggiamento di sicurezza informatica molto maturo, ce ne sono ancora molti che stanno lottando per capire come affrontare anche l'igiene della sicurezza informatica di base", ha lamentato Fernando.

Quindi, c'è qualcosa che tu, tuo nonno o qualsiasi paziente con un dispositivo medico indossabile o impiantato potete fare? La risposta è un po 'scoraggiante.

"Sfortunatamente, l'onere è sui produttori e sulla comunità medica", ha detto Povolny. "Abbiamo bisogno di dispositivi più sicuri e di una corretta implementazione dei protocolli di sicurezza".

C'è però un'eccezione. Se utilizzi un dispositivo di fascia consumer, ad esempio uno smartwatch, Povolny ti consiglia di praticare una buona igiene della sicurezza. "Cambia la password predefinita, applica gli aggiornamenti di sicurezza e assicurati che non sia sempre connesso a Internet, se non è necessario."