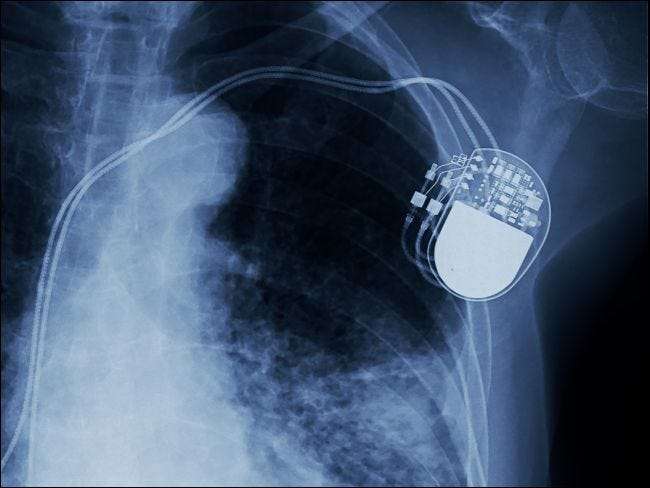

पेसमेकर से लेकर स्मार्टवॉच तक, हम तेजी से साइबरनेटिक प्रजाति बनते जा रहे हैं। यही कारण है कि हाल ही में प्रत्यारोपित चिकित्सा उपकरणों में कमजोरियों के बारे में सुर्खियों में खतरे की घंटी बज सकती है। क्या आपके दादाजी का पेसमेकर वास्तव में हैक किया जा सकता है और यदि हां, तो वास्तविक दुनिया के लिए क्या जोखिम है?

यह एक समय पर सवाल है। हां, चिकित्सा प्रौद्योगिकी में महत्वपूर्ण बदलाव हैं। इम्प्लांटेबल डिवाइस अब वायरलेस तरीके से संचार कर सकते हैं, और आने वाली चिकित्सा इंटरनेट ऑफ थिंग्स (IoT) स्वास्थ्य सेवा प्रदाताओं और रोगियों को अधिक कनेक्ट रखने के लिए विभिन्न पहनने योग्य उपकरणों के साथ ला रही है। लेकिन एक प्रमुख चिकित्सा उपकरण निर्माता ने एक नहीं, बल्कि दो महत्वपूर्ण सुरक्षा कमजोरियों के साथ सुर्खियां बटोरी हैं।

कमजोरियाँ हाइलाइट हैकिंग जोखिम

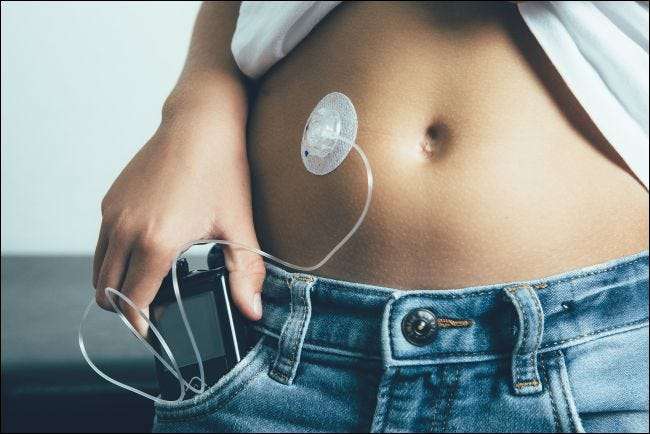

पिछले मार्च में, होमलैंड सुरक्षा विभाग ने यह चेतावनी दी थी हैकर्स मेडट्रॉनिक द्वारा बनाए गए प्रत्यारोपित पेसमेकरों को वायरलेस रूप से एक्सेस कर सकते हैं । फिर, सिर्फ तीन महीने बाद, मेडट्रोनिक ने स्वेच्छा से अपने कुछ इंसुलिन पंपों को वापस बुलाया इसी तरह के कारणों के लिए।

सतह पर, यह भयानक है, लेकिन यह उतना बुरा नहीं हो सकता जितना लगता है। सैकड़ों दूरवर्ती टर्मिनल से हैकर प्रत्यारोपित पेसमेकर तक पहुँच नहीं सकते हैं या व्यापक पैमाने पर हमले कर सकते हैं। इनमें से एक पेसमेकर को हैक करने के लिए, हमले को पीड़ित (ब्लूटूथ रेंज के भीतर) के करीब शारीरिक निकटता में आयोजित करना पड़ता है, और केवल तभी जब डिवाइस डेटा भेजने और प्राप्त करने के लिए इंटरनेट से कनेक्ट होता है।

जबकि संभावना नहीं है, जोखिम वास्तविक है। मेडट्रॉनिक ने डिवाइस के संचार प्रोटोकॉल को डिज़ाइन किया ताकि उसे किसी भी प्रमाणीकरण की आवश्यकता न हो और न ही डेटा एन्क्रिप्ट किया गया हो। इसलिए, किसी को भी पर्याप्त रूप से प्रेरित करने से प्रत्यारोपण में डेटा बदल सकता है, संभवतः अपने व्यवहार को खतरनाक या घातक तरीके से संशोधित कर सकता है।

पेसमेकरों की तरह, रिकॉल किए गए इंसुलिन पंपों को वायरलेस उपकरण से संबंधित उपकरण से कनेक्ट करने के लिए सक्षम किया जाता है, जैसे कि एक मीटरिंग डिवाइस, जो यह निर्धारित करता है कि इंसुलिन पंप कितना हो जाता है। इंसुलिन पंप के इस परिवार के पास अंतर्निहित सुरक्षा नहीं है, इसलिए कंपनी उन्हें अधिक साइबर-जागरूक मॉडल के साथ बदल रही है।

द इंडस्ट्री इज प्लेइंग कैच-अप

पहली नज़र में, यह प्रकट हो सकता है कि मेड्ट्रोनिक, अव्यवस्था और खतरनाक सुरक्षा के लिए पोस्टर बच्चा है (कंपनी ने इस कहानी पर टिप्पणी के लिए हमारे अनुरोध का जवाब नहीं दिया), लेकिन यह अकेले से बहुत दूर है।

आईओटी सुरक्षा फर्म कीफेक्टर में मुख्य प्रौद्योगिकी अधिकारी टेड शॉर्टर ने कहा, "चिकित्सा उपकरणों में साइबर सुरक्षा की स्थिति खराब है।"

एपस्टीन बेकर ग्रीन में स्वास्थ्य देखभाल, गोपनीयता, साइबर सुरक्षा और स्वास्थ्य देखभाल में विशेषज्ञता रखने वाले वकील अलाप शाह बताते हैं: "निर्माताओं ने सुरक्षा को ध्यान में रखते हुए ऐतिहासिक रूप से विकसित उत्पाद नहीं बनाए हैं।"

आखिरकार, अतीत में, एक पेसमेकर के साथ छेड़छाड़ करने के लिए, आपको सर्जरी करनी पड़ी। पूरा उद्योग प्रौद्योगिकी को पकड़ने और सुरक्षा निहितार्थ को समझने की कोशिश कर रहा है। एक तेजी से विकसित हो रहा पारिस्थितिकी तंत्र- जैसा कि पहले उल्लेखित मेडिकल IoT- एक उद्योग पर नए सुरक्षा तनाव डाल रहा है, जिसके बारे में पहले कभी नहीं सोचा था।

"हम कनेक्टिविटी और सुरक्षा चिंताओं के विकास में एक विभक्ति बिंदु मार रहे हैं," McAfee के प्रमुख खतरा शोधकर्ता, स्टीव पोवल्नी ने कहा।

यद्यपि चिकित्सा उद्योग में कमजोरियां हैं, हालांकि, जंगली में कभी भी चिकित्सा उपकरण हैक नहीं किया गया है।

"मैं किसी भी शोषित कमजोरियों के बारे में नहीं जानता," शॉर्टर ने कहा।

क्यों नहीं?

"अपराधी केवल एक पेसमेकर को हैक करने की प्रेरणा नहीं देते हैं," पोवली ने समझाया। “मेडिकल सर्वरों के बाद अधिक से अधिक ROI हो रहा है, जहाँ वे रैंसमवेयर के साथ रोगी रिकॉर्ड को बंधक बना सकते हैं। यही कारण है कि वे उस स्थान के बाद जाते हैं - निम्न जटिलता, उच्च दर की वापसी। "

वास्तव में, जटिल, अत्यधिक तकनीकी चिकित्सा उपकरण में निवेश क्यों करना पड़ता है, जब अस्पताल के आईटी विभाग पारंपरिक रूप से इतने खराब तरीके से सुरक्षित हो गए हैं और इतनी अच्छी तरह से भुगतान करते हैं? अकेले 2017 में, रैंसमवेयर हमलों से 16 अस्पताल अपंग हो गए । और यदि आप पकड़े गए हैं तो सर्वर को निष्क्रिय करने पर हत्या का आरोप नहीं लगेगा। एक कामकाजी हैकिंग, प्रत्यारोपित चिकित्सा उपकरण, हालांकि, एक बहुत अलग मामला है।

हत्या और चिकित्सा उपकरण हैकिंग

फिर भी, पूर्व उपाध्यक्ष डिक चेनी ने 2012 में कोई मौका नहीं लिया। जब डॉक्टरों ने अपने पुराने पेसमेकर को नए, वायरलेस मॉडल से बदल दिया, तो उन्होंने किसी भी हैकिंग को रोकने के लिए वायरलेस सुविधाओं को अक्षम कर दिया। टीवी शो, "होमलैंड" से एक प्लॉट द्वारा भाग में प्रेरित चेनी के डॉक्टर ने कहा , "यह मुझे लगता है कि संयुक्त राज्य अमेरिका के उपराष्ट्रपति के लिए एक बुरा विचार है कि एक उपकरण है कि शायद किसी को ... हैक करने में सक्षम हो सकता है।"

चेनी की गाथा एक डरावना भविष्य का सुझाव देती है जिसमें व्यक्तियों को उनके स्वास्थ्य को विनियमित करने वाले चिकित्सा उपकरणों के माध्यम से दूर से लक्षित किया जाता है। लेकिन पोवली को नहीं लगता कि हम एक विज्ञान-फाई दुनिया में रहने के बारे में हैं जिसमें आतंकवादी प्रत्यारोपण के साथ छेड़छाड़ करके लोगों को दूर से झपकी लेते हैं।

"मोटे तौर पर हम व्यक्तियों पर हमला करने में दिलचस्पी देखते हैं," पोलोनी ने हैक की चुनौतीपूर्ण जटिलता का हवाला देते हुए कहा।

लेकिन इसका मतलब यह नहीं हो सकता है। यह शायद कुछ ही समय का मामला है जब तक कि कोई वास्तविक-दुनिया का, मिशन इंपॉसिबल-स्टाइल हैक का शिकार न हो जाए। अल्पाइन सुरक्षा ने उन उपकरणों के पांच वर्गों की एक सूची विकसित की है जो सबसे कमजोर हैं। इस सूची को शीर्ष पर पहुंचाने वाला पेसमेकर है, जिसने 2017 के हवाले के बजाय हाल ही में हुए मेडट्रोनिक रिकॉल के बिना कटौती की। निर्माता एबट द्वारा 465,000 प्रत्यारोपित पेसमेकर की याद । कंपनी को सुरक्षा उपकरणों को पैच करने के लिए इन उपकरणों के फर्मवेयर को अपडेट करना पड़ा, जिससे मरीज की मृत्यु आसानी से हो सकती थी।

अन्य उपकरणों के बारे में अल्पाइन चिंतित हैं कि इसमें इम्प्लांटेबल कार्डियोवर्टर डिफिब्रिलेटर (जो पेसमेकर के समान हैं), ड्रग इन्फ्यूजन पंप और यहां तक कि एमआरआई सिस्टम भी शामिल हैं, जो न तो ब्लीडिंग-एज हैं और न ही इम्प्लांटेबल हैं। यहां संदेश यह है कि मेडिकल आईटी उद्योग के पास सभी प्रकार के उपकरणों को सुरक्षित करने के लिए उनकी प्लेट पर बहुत काम है, जिसमें बड़े विरासत हार्डवेयर शामिल हैं जो अस्पतालों में बैठे हैं।

हम कितने सुरक्षित हैं?

शुक्र है, विश्लेषकों और विशेषज्ञों का मानना है कि चिकित्सा उपकरण निर्माता समुदाय की साइबर सुरक्षा मुद्रा पिछले कुछ वर्षों से लगातार सुधार कर रही है। इस भाग में, के कारण है 2014 में प्रकाशित एफडीए के दिशा-निर्देश संघीय सरकार के कई क्षेत्रों में फैले हुए अंतर-कार्य कार्यों के साथ।

उदाहरण के लिए, पोवली को प्रोत्साहित किया जाता है कि एफडीए निर्माताओं के साथ काम कर रहा है ताकि डिवाइस अपडेट के लिए समयसीमा का परीक्षण किया जा सके। "परीक्षण उपकरणों को पर्याप्त रूप से संतुलित करने की आवश्यकता है जिससे हम किसी को चोट नहीं पहुंचाते हैं, लेकिन इतना लंबा समय नहीं लेते हैं कि हम हमलावरों को ज्ञात कमजोरियों पर हमला करने और उन्हें लागू करने के लिए बहुत लंबा रनवे दें।"

मेडिकल सिस्टम इंटरऑपरेबिलिटी एंड सिक्योरिटी के यूएल के चीफ इनोवेशन आर्किटेक्ट अनुरा फर्नांडो के मुताबिक, सरकार में अभी मेडिकल उपकरणों की सुरक्षा में सुधार करना प्राथमिकता है। “एफडीए नए और बेहतर मार्गदर्शन की तैयारी कर रहा है। हेल्थकेयर सेक्टर कोऑर्डिनेटिंग काउंसिल ने हाल ही में संयुक्त सुरक्षा योजना को लागू किया है। मानक विकास संगठन मानकों का विकास कर रहे हैं और जहां जरूरत है नए निर्माण कर रहे हैं। डीएचएस अपने सीईआरटी कार्यक्रमों और अन्य महत्वपूर्ण बुनियादी ढांचे की सुरक्षा योजनाओं पर विस्तार करना जारी रखे हुए है, और बदलते खतरे के परिदृश्य के साथ तालमेल बनाए रखने के लिए स्वास्थ्य सेवा समुदाय निरंतर विस्तार कर रहा है और दूसरों के साथ जुड़ रहा है। "

शायद यह आश्वस्त करता है कि इतने सारे योग शामिल हैं, लेकिन अभी एक लंबा रास्ता तय करना है।

फर्नांडो ने कहा, "जबकि कुछ अस्पतालों में बहुत परिपक्व साइबर सुरक्षा की मुद्रा है, फिर भी कई ऐसे हैं जो यह समझने के लिए संघर्ष कर रहे हैं कि बुनियादी साइबर सुरक्षा स्वच्छता से कैसे निपटा जाए।"

तो, क्या आप, आपके दादा, या पहनने योग्य या प्रत्यारोपित चिकित्सा उपकरण के साथ कोई भी रोगी कर सकता है? जवाब थोड़ा निराश करने वाला है।

"दुर्भाग्य से, onus निर्माताओं और चिकित्सा समुदाय पर है," Povolny ने कहा। "हमें अधिक सुरक्षित उपकरणों और सुरक्षा प्रोटोकॉल के उचित कार्यान्वयन की आवश्यकता है।"

हालांकि इसका एक अपवाद है। यदि आप एक स्मार्टवॉच की तरह उपभोक्ता-ग्रेड डिवाइस का उपयोग कर रहे हैं, उदाहरण के लिए- पोवल्नी आपको अच्छी सुरक्षा स्वच्छता का अभ्यास करने की सलाह देता है। "डिफ़ॉल्ट पासवर्ड बदलें, सुरक्षा अपडेट लागू करें, और सुनिश्चित करें कि यह हर समय इंटरनेट से जुड़ा नहीं है, अगर ऐसा नहीं करना है।"