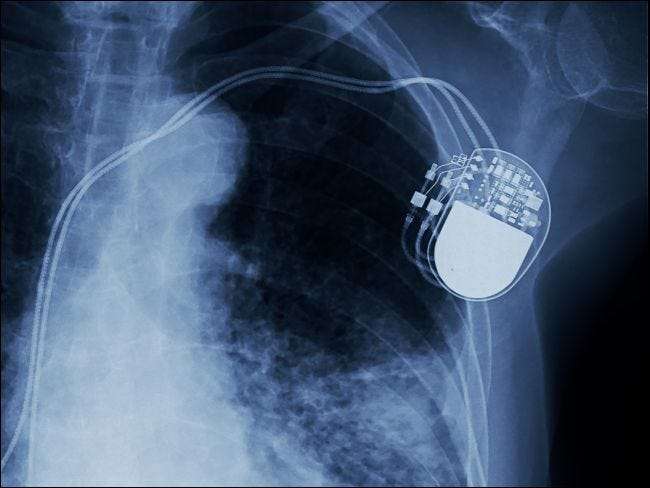

Dari alat pacu jantung hingga jam tangan pintar, kita semakin menjadi spesies cybernetic. Itulah mengapa berita utama baru-baru ini tentang kerentanan pada perangkat medis yang ditanamkan dapat memicu peringatan. Bisakah alat pacu jantung kakek Anda benar-benar diretas dan, jika demikian, apa risikonya di dunia nyata?

Ini pertanyaan yang tepat waktu. Ya, ada perubahan signifikan dalam teknologi medis yang sedang terjadi — perangkat yang dapat ditanamkan sekarang dapat berkomunikasi secara nirkabel, dan Internet of Things (IoT) medis yang akan datang membawa serta berbagai perangkat yang dapat dikenakan untuk menjaga penyedia layanan kesehatan dan pasien lebih terhubung. Tetapi produsen perangkat medis besar telah menjadi berita utama dengan tidak hanya satu, tetapi dua kerentanan keamanan kritis.

Kerentanan Menyoroti Risiko Peretasan

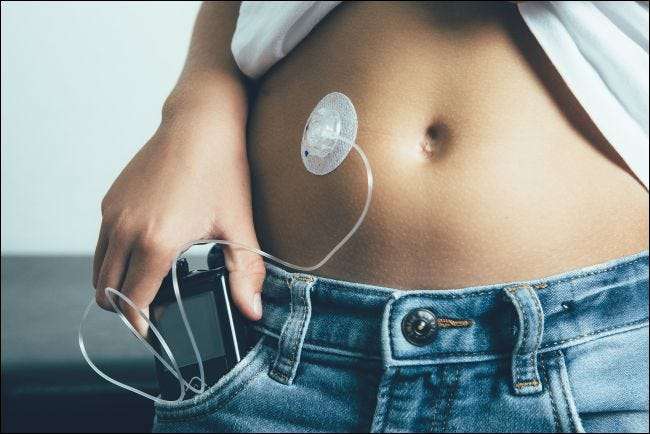

Maret lalu, Departemen Keamanan Dalam Negeri memperingatkan itu peretas dapat mengakses alat pacu jantung implan yang dibuat oleh Medtronic secara nirkabel . Kemudian, hanya tiga bulan kemudian, Medtronic secara sukarela menarik kembali beberapa pompa insulinnya untuk alasan serupa.

Di permukaan, ini menakutkan, tetapi mungkin tidak seburuk kedengarannya. Peretas tidak dapat mengakses alat pacu jantung yang ditanamkan dari beberapa terminal jarak jauh yang jaraknya ratusan mil atau melakukan serangan berskala luas. Untuk meretas salah satu alat pacu jantung ini, serangan harus dilakukan di dekat korban (dalam jangkauan Bluetooth), dan hanya jika perangkat terhubung ke Internet untuk mengirim dan menerima data.

Meski tidak mungkin, risikonya nyata. Medtronic merancang protokol komunikasi perangkat sehingga tidak memerlukan otentikasi apa pun, juga datanya tidak dienkripsi. Jadi, siapa pun yang cukup termotivasi dapat mengubah data di dalam implan, yang berpotensi mengubah perilakunya dengan cara yang berbahaya atau bahkan fatal.

Seperti alat pacu jantung, pompa insulin yang dipanggil kembali diaktifkan secara nirkabel untuk terhubung ke peralatan terkait, seperti alat pengukur, yang menentukan seberapa banyak insulin yang dipompa. Kelompok pompa insulin ini juga tidak memiliki keamanan bawaan, sehingga perusahaan menggantinya dengan model yang lebih sadar dunia maya.

Industri Sedang Mengejar

Pada pandangan pertama, mungkin tampak Medtronic adalah anak poster untuk keamanan yang tidak tahu apa-apa dan berbahaya (perusahaan tidak menanggapi permintaan kami untuk mengomentari cerita ini), tetapi itu tidak sendirian.

“Kondisi keamanan siber di perangkat medis buruk, secara keseluruhan,” kata Ted Shorter, Chief Technology Officer di firma keamanan IoT Keyfactor.

Alaap Shah, seorang pengacara yang berspesialisasi dalam privasi, keamanan siber, dan regulasi dalam perawatan kesehatan di Epstein Becker Green, menjelaskan: "Produsen secara historis tidak mengembangkan produk dengan mempertimbangkan keamanan."

Toh, dulu, untuk mengutak-atik alat pacu jantung, Anda harus melakukan operasi. Seluruh industri mencoba mengejar teknologi dan memahami implikasi keamanan. Ekosistem yang berkembang pesat — seperti IoT medis yang disebutkan sebelumnya — menempatkan tekanan keamanan baru pada industri yang tidak pernah harus memikirkannya sebelumnya.

“Kami mencapai titik perubahan dalam pertumbuhan konektivitas dan masalah keamanan,” kata kepala peneliti ancaman McAfee, Steve Povolny.

Meskipun industri medis memiliki kerentanan, tidak pernah ada perangkat medis yang diretas di alam liar.

“Saya tidak tahu tentang kerentanan yang dieksploitasi,” kata Shorter.

Kenapa tidak?

“Penjahat tidak memiliki motivasi untuk meretas alat pacu jantung,” jelas Povolny. “Ada ROI yang lebih besar setelah server medis, tempat mereka dapat menyandera catatan pasien dengan ransomware. Itulah mengapa mereka mengejar ruang itu — kompleksitas rendah, tingkat pengembalian tinggi. ”

Memang, mengapa berinvestasi dalam perusakan perangkat medis yang rumit dan sangat teknis, ketika departemen TI rumah sakit secara tradisional tidak terlindungi dengan baik dan membayar dengan sangat baik? Di tahun 2017 saja, 16 rumah sakit dilumpuhkan oleh serangan ransomware . Dan menonaktifkan server tidak berarti pembunuhan jika Anda tertangkap. Namun, meretas perangkat medis implan yang berfungsi adalah masalah yang sangat berbeda.

Pembunuhan dan Peretasan Perangkat Medis

Meski begitu, mantan Wakil Presiden Dick Cheney tidak mengambil risiko pada tahun 2012. Ketika dokter mengganti alat pacu jantung lamanya dengan model nirkabel baru, mereka menonaktifkan fitur nirkabel untuk mencegah peretasan. Terinspirasi sebagian oleh plot dari acara TV, "Homeland", Kata dokter Cheney , "Bagi saya, Wakil Presiden Amerika Serikat tampaknya memiliki perangkat yang mungkin bisa ... diretas oleh seseorang."

Kisah Cheney menunjukkan masa depan yang menakutkan di mana individu menjadi sasaran dari jarak jauh melalui perangkat medis yang mengatur kesehatan mereka. Tapi Povolny tidak berpikir kita akan hidup di dunia fiksi ilmiah di mana teroris menyerang orang dari jarak jauh dengan merusak implan.

"Kami jarang melihat minat untuk menyerang individu," kata Povolny, mengutip kerumitan peretasan yang menakutkan.

Namun bukan berarti hal itu tidak mungkin terjadi. Mungkin hanya masalah waktu sampai seseorang menjadi korban peretasan gaya Mission Impossible di dunia nyata. Alpine Security mengembangkan daftar lima kelas perangkat yang paling rentan. Daftar teratas adalah alat pacu jantung terhormat, yang berhasil lolos tanpa penarikan kembali Medtronic baru-baru ini, alih-alih mengutip 2017 penarikan kembali dari 465.000 alat pacu jantung implan oleh produsen Abbott . Perusahaan harus memperbarui firmware perangkat ini untuk menambal lubang keamanan yang dapat dengan mudah mengakibatkan kematian pasien.

Perangkat lain yang dikhawatirkan Alpine termasuk defibrilator cardioverter implan (yang mirip dengan alat pacu jantung), pompa infus obat, dan bahkan sistem MRI, yang tidak berdarah atau implan. Pesannya di sini adalah bahwa industri TI medis memiliki banyak pekerjaan untuk mengamankan semua jenis perangkat, termasuk perangkat keras lawas yang besar yang terpapar di rumah sakit.

Seberapa Amankah Kita?

Syukurlah, analis dan ahli tampaknya setuju bahwa postur keamanan siber komunitas produsen perangkat medis terus meningkat selama beberapa tahun terakhir. Ini, sebagian, karena pedoman FDA yang diterbitkan pada tahun 2014 , bersama dengan gugus tugas antarlembaga yang menjangkau berbagai sektor di pemerintahan Federal.

Povolny, misalnya, didorong agar FDA bekerja sama dengan produsen untuk mempersingkat jadwal pengujian untuk pembaruan perangkat. “Ada kebutuhan untuk menyeimbangkan perangkat pengujian yang cukup sehingga kami tidak melukai siapa pun, tetapi tidak butuh waktu lama sehingga kami memberikan landasan yang sangat panjang bagi penyerang untuk meneliti dan menerapkan serangan pada kerentanan yang diketahui.”

Menurut Anura Fernando, Kepala Arsitek Inovasi UL untuk Interoperabilitas & Keamanan Sistem Medis, meningkatkan keamanan perangkat medis saat ini menjadi prioritas di pemerintahan. “FDA sedang mempersiapkan pedoman baru dan lebih baik. Dewan Koordinasi Sektor Kesehatan baru-baru ini mengeluarkan Rencana Keamanan Bersama. Organisasi Pengembangan Standar mengembangkan standar dan membuat standar baru jika diperlukan. DHS terus mengembangkan program CERT mereka dan rencana perlindungan infrastruktur penting lainnya, dan komunitas perawatan kesehatan berkembang dan terlibat dengan orang lain untuk terus meningkatkan postur keamanan siber guna mengimbangi lanskap ancaman yang terus berubah. ”

Mungkin meyakinkan bahwa begitu banyak akronim yang terlibat, tapi jalannya masih panjang.

“Sementara beberapa rumah sakit memiliki postur keamanan siber yang sangat matang, masih banyak yang berjuang untuk memahami bagaimana menangani bahkan kebersihan dasar keamanan siber,” keluh Fernando.

Jadi, adakah yang dapat dilakukan oleh Anda, kakek Anda, atau pasien mana pun dengan perangkat medis yang dapat dikenakan atau implan? Jawabannya sedikit mengecewakan.

“Sayangnya, tanggung jawab ada pada produsen dan komunitas medis,” kata Povolny. “Kami membutuhkan perangkat yang lebih aman dan implementasi yang tepat dari protokol keamanan.”

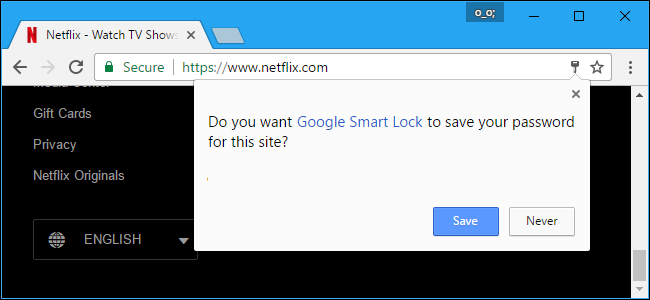

Namun, ada satu pengecualian. Jika Anda menggunakan perangkat tingkat konsumen — seperti jam tangan pintar, misalnya — Povolny menyarankan Anda menerapkan kebersihan keamanan yang baik. “Ubah sandi default, terapkan pembaruan keamanan, dan pastikan tidak selalu terhubung ke internet jika memang tidak perlu.”