От кардиостимуляторов до умных часов мы все больше превращаемся в кибернетическое существо. Вот почему недавние заголовки об уязвимостях имплантированных медицинских устройств могут вызвать тревогу. Можно ли взломать кардиостимулятор вашего дедушки, и если да, то каков реальный риск?

Это своевременный вопрос. Да, в медицинских технологиях происходят значительные изменения - имплантируемые устройства теперь могут обмениваться данными по беспроводной сети, а грядущий медицинский Интернет вещей (IoT) принесет с собой различные носимые устройства, чтобы медицинские работники и пациенты оставались на связи. Но крупный производитель медицинского оборудования сделал заголовки не с одной, а с двумя критическими уязвимостями безопасности.

Уязвимости указывают на риски взлома

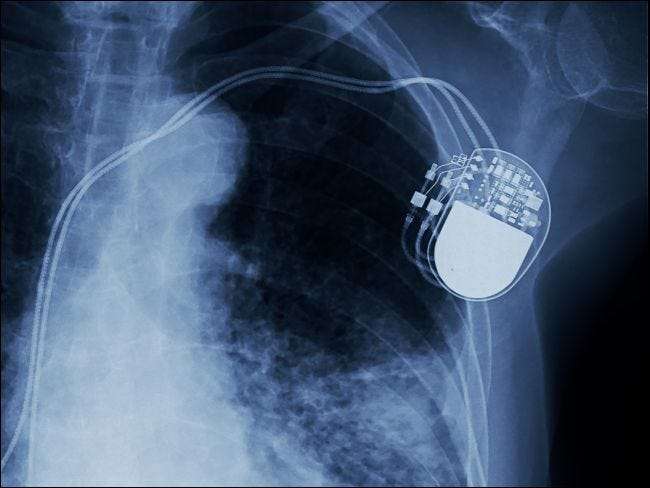

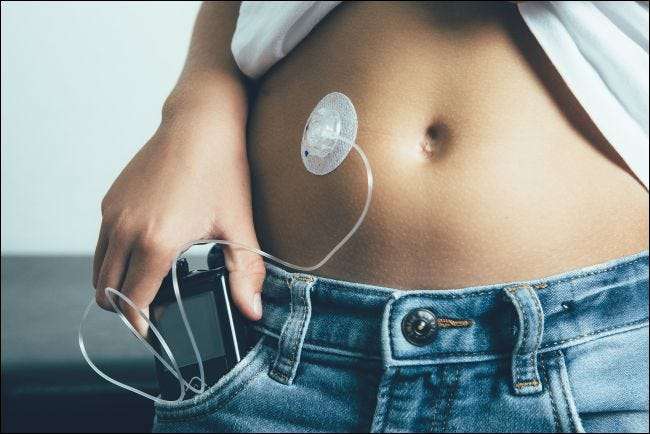

В марте этого года Министерство внутренней безопасности предупредило, что хакеры могут получить беспроводной доступ к имплантированным кардиостимуляторам производства Medtronic . Затем, всего через три месяца, Medtronic добровольно отозвала некоторые из своих инсулиновых помп по схожим причинам.

На первый взгляд, это ужасно, но это может быть не так плохо, как кажется. Хакеры не могут получить доступ к имплантированным кардиостимуляторам с какого-либо удаленного терминала за сотни миль или проводить широкомасштабные атаки. Чтобы взломать один из этих кардиостимуляторов, атака должна проводиться в непосредственной близости от жертвы (в пределах диапазона Bluetooth) и только тогда, когда устройство подключается к Интернету для отправки и получения данных.

Хотя маловероятно, но риск реальный. Компания Medtronic разработала протокол связи устройства таким образом, что он не требует аутентификации и не зашифровывает данные. Таким образом, любой достаточно мотивированный может изменить данные в имплантате, потенциально опасным или даже фатальным образом изменив его поведение.

Как и кардиостимуляторы, отозванные инсулиновые помпы имеют возможность беспроводного подключения к сопутствующему оборудованию, например к дозирующему устройству, которое определяет, сколько инсулина накачивается. В этом семействе инсулиновых помп также нет встроенных средств защиты, поэтому компания заменяет их более инсулиновой моделью.

Промышленность догоняет

На первый взгляд может показаться, что Medtronic является образцом невежественной и опасной системы безопасности (компания не ответила на наш запрос о комментариях к этой истории), но это далеко не один.

«В целом состояние кибербезопасности медицинских устройств оставляет желать лучшего, - сказал Тед Шортер, технический директор компании Keyfactor, занимающейся безопасностью Интернета вещей.

Алаап Шах, юрист, специализирующийся на конфиденциальности, кибербезопасности и регулировании в сфере здравоохранения в Epstein Becker Green, объясняет: «Исторически производители не разрабатывали продукты с учетом требований безопасности».

Ведь раньше, чтобы вмешаться в работу кардиостимулятора, приходилось делать операцию. Вся отрасль пытается догнать технологии и понять последствия для безопасности. Быстро развивающаяся экосистема, такая как медицинский Интернет вещей, упомянутый ранее, ставит новые задачи в области безопасности для отрасли, которой раньше никогда не приходилось об этом думать.

«Мы достигли переломного момента в росте проблем с подключением и безопасностью», - сказал Стив Повольни, главный исследователь McAfee.

Хотя в медицинской отрасли есть уязвимости, ни разу не было взломано медицинских устройств.

«Я не знаю ни одной эксплуатируемой уязвимости, - сказал Шортер.

Почему бы нет?

«У преступников просто нет мотивации взламывать кардиостимулятор», - пояснил Повольный. «Рентабельность инвестиций выше после медицинских серверов, где они могут держать записи пациентов в заложниках с помощью программ-вымогателей. Вот почему они выбирают это пространство - низкая сложность, высокая доходность ».

В самом деле, зачем вкладывать средства в сложные высокотехнологичные операции по подделке медицинских устройств, если ИТ-отделы больниц традиционно были так плохо защищены и так хорошо платят? Только в 2017 году 16 больниц пострадали от атак программ-вымогателей . А отключение сервера не влечет за собой обвинение в убийстве, если вас поймают. А вот взлом работающего имплантированного медицинского устройства - совсем другое дело.

Убийства и взлом медицинских устройств

Тем не менее, бывший вице-президент Дик Чейни не рискнул в 2012 году. Когда врачи заменили его старый кардиостимулятор на новую беспроводную модель, они отключили беспроводные функции, чтобы предотвратить взлом. Отчасти вдохновленный сюжетом из телешоу «Родина», Врач Чейни сказал «Мне показалось плохой идеей для вице-президента Соединенных Штатов иметь устройство, которое, возможно, кто-то сможет ... взломать».

Сага Чейни предлагает страшное будущее, в котором люди становятся жертвами удаленных атак с помощью медицинских устройств, регулирующих их здоровье. Но Повольный не думает, что мы собираемся жить в научно-фантастическом мире, в котором террористы убивают людей дистанционно, вмешиваясь в имплантаты.

«Мы редко видим интерес к атаке на отдельных лиц», - сказал Повольный, сославшись на устрашающую сложность взлома.

Но это не значит, что этого не может быть. Вероятно, это всего лишь вопрос времени, когда кто-нибудь станет жертвой реального взлома в стиле «Миссия невыполнима». Alpine Security разработала список из пяти классов устройств, которые наиболее уязвимы. Возглавляет список почтенный кардиостимулятор, который не упоминал Medtronic в последнее время, вместо этого он сослался на 2017 год. отзыв 465000 имплантированных кардиостимуляторов производителем Abbott . Компании пришлось обновить прошивку этих устройств, чтобы исправить бреши в безопасности, которые могли легко привести к смерти пациента.

Другие устройства, которые беспокоят Alpine, включают имплантируемые кардиовертер-дефибрилляторы (которые похожи на кардиостимуляторы), насосы для инфузии лекарств и даже системы МРТ, которые не являются ни передовыми, ни имплантируемыми. Смысл здесь в том, что индустрии медицинских ИТ предстоит проделать большую работу по защите всех видов устройств, в том числе большого устаревшего оборудования, которое открыто в больницах.

Насколько мы в безопасности?

К счастью, аналитики и эксперты, похоже, согласны с тем, что позиция сообщества производителей медицинского оборудования в области кибербезопасности в последние несколько лет неуклонно улучшается. Отчасти это связано с рекомендации FDA, опубликованные в 2014 г. , наряду с межведомственными целевыми группами, которые охватывают несколько секторов федерального правительства.

Повольный, например, воодушевлен тем, что FDA работает с производителями над сокращением сроков тестирования обновлений устройств. «Существует необходимость сбалансировать тестовые устройства, чтобы мы никому не причинили вреда, но не занимали так много времени, чтобы дать злоумышленникам очень длинную площадку для исследования и реализации атак на известные уязвимости».

По словам Ануры Фернандо, главного архитектора инноваций в области взаимодействия и безопасности медицинских систем в UL, повышение безопасности медицинских устройств сейчас является приоритетной задачей правительства. «FDA готовит новые и улучшенные инструкции. Координационный совет сектора здравоохранения недавно опубликовал совместный план безопасности. Организации по разработке стандартов разрабатывают стандарты и при необходимости создают новые. DHS продолжает расширять свои программы CERT и другие планы защиты критически важной инфраструктуры, а медицинское сообщество расширяется и взаимодействует с другими, чтобы постоянно улучшать состояние кибербезопасности, чтобы идти в ногу с меняющимся ландшафтом угроз ».

Возможно, это обнадеживает, что здесь задействовано так много сокращений, но предстоит еще долгий путь.

«В то время как некоторые больницы имеют очень зрелую позицию по обеспечению кибербезопасности, многие по-прежнему не могут понять, что делать даже с элементарной гигиеной кибербезопасности», - посетовал Фернандо.

Итак, можете ли вы, ваш дедушка или любой пациент с носимым или имплантированным медицинским устройством что-нибудь сделать? Ответ немного обескураживает.

«К сожалению, ответственность ложится на производителей и медицинское сообщество», - сказал Повольный. «Нам нужны более безопасные устройства и надлежащая реализация протоколов безопасности».

Но есть одно исключение. Если вы используете устройство потребительского уровня, например умные часы, Повольный рекомендует соблюдать правила безопасности. «Измените пароль по умолчанию, примените обновления безопасности и убедитесь, что он не подключен к Интернету все время, если это не обязательно».