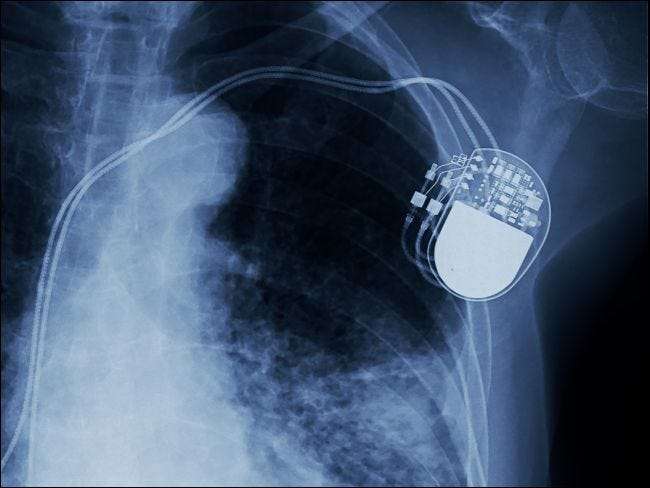

Від кардіостимуляторів до розумних годинників ми все частіше стаємо кібернетичним видом. Ось чому останні заголовки про вразливості імплантованих медичних пристроїв можуть викликати тривожні дзвінки. Чи справді може бути зламаний кардіостимулятор вашого діда, і якщо так, то який реальний ризик?

Це своєчасне запитання. Так, у медичній техніці відбулися значні зміни - імплантовані пристрої тепер можуть обмінюватися бездротовим зв'язком, а майбутній медичний Інтернет речей (IoT) приносить із собою різні пристрої, що можна носити, щоб підтримувати медичних працівників та пацієнтів у більшій зв'язку. Але найбільший виробник медичних виробів вийшов у заголовки не з одним, а з двома критичними уразливими місцями в безпеці.

Вразливості виділяють ризики злому

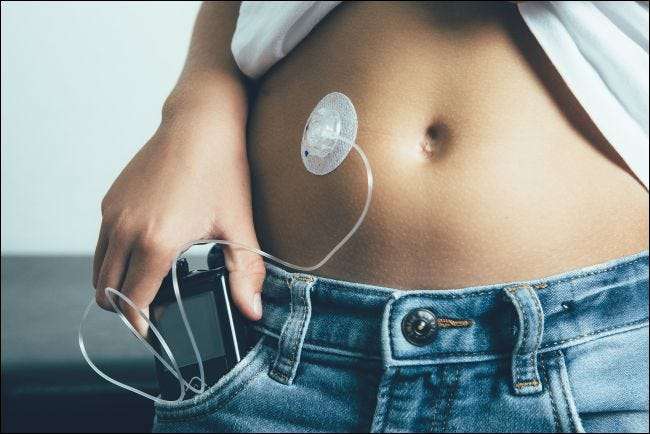

У березні минулого року Міністерство національної безпеки попереджало це хакери могли бездротово отримувати доступ до імплантованих кардіостимуляторів, виготовлених Medtronic . Потім, лише через три місяці, Medtronic добровільно відкликав деякі свої інсулінові насоси з подібних причин.

На перший погляд, це жахливо, але це може бути не так погано, як це звучить. Хакери не можуть отримати доступ до імплантованих кардіостимуляторів з якогось віддаленого терміналу за сотні миль або здійснити широкомасштабні атаки. Щоб зламати одного з цих кардіостимуляторів, атака повинна проводитися в безпосередній фізичній близькості від жертви (у межах Bluetooth) і лише тоді, коли пристрій підключається до Інтернету для надсилання та отримання даних.

Хоча це й малоймовірно, ризик є реальним. Medtronic спроектував протокол зв'язку пристрою таким чином, що він не вимагає ніякої автентифікації, а також дані не зашифровані. Отже, кожен, хто має достатньо мотивацію, міг змінити дані в імплантаті, потенційно змінивши його поведінку небезпечним або навіть фатальним чином.

Як і кардіостимулятори, відкликані інсулінові насоси можуть бездротово підключатися до відповідного обладнання, наприклад, дозувального пристрою, який визначає, скільки інсуліну перекачується. Це сімейство інсулінових насосів також не має вбудованого захисту, тому компанія замінює їх на більш усвідомлену кібер-модель.

Промисловість відстає

На перший погляд, може здатися, що Medtronic - це дитина, яка плакатиме за безглузду та небезпечну безпеку (компанія не відповіла на наш запит про коментар щодо цієї історії), але це далеко не одне.

"Стан кібербезпеки в медичних виробах загалом поганий", - сказав Тед Шортер, Технічний директор компанії IoT з безпеки KeyTactor.

Юрист Алаап Шах, який спеціалізується на питаннях конфіденційності, кібербезпеки та регулювання охорони здоров’я в Епштейн Беккер Грін, пояснює: “Виробники в історії не розробляли продуктів з урахуванням безпеки”.

Зрештою, раніше, щоб втрутитись у кардіостимулятор, вам доводилося робити операцію. Вся галузь намагається наздогнати технології та зрозуміти наслідки безпеки. Швидко розвивається екосистема - подібно до медичної IoT, про яку вже згадувалося раніше - створює нові стреси в галузі безпеки для галузі, якій ніколи раніше не доводилось про це думати.

"Ми досягаємо точки перегину у зростанні проблем з підключенням та безпекою", - сказав головний дослідник загроз Макафі Стів Поволні.

Хоча медична промисловість має вразливі місця, однак у дикій природі ніколи не було зламаних медичних пристроїв.

"Я не знаю жодної вразливості", - сказав Шортер.

Чому ні?

"Злочинці просто не мають мотивації зламати кардіостимулятор", - пояснив Повольний. “Існує більша рентабельність інвестицій, яка переслідує медичні сервери, де вони можуть зберігати записи пацієнтів у заручниках за допомогою програм-вимагачів. Ось чому вони йдуть за цим простором - низька складність, висока віддача ".

Дійсно, навіщо вкладати гроші у складне, високотехнічне втручання у медичні прилади, коли ІТ-відділення лікарні традиційно мають такий поганий захист і виплачують так добре? Тільки в 2017 році 16 лікарень були скалічені внаслідок атак вимагачів . А вимкнення сервера не передбачає звинувачення у вбивстві, якщо вас спіймають. Однак злом функціонуючого імплантованого медичного пристрою - це зовсім інша справа.

Вбивства та злом медичного обладнання

Незважаючи на це, колишній віце-президент Дік Чейні не ризикнув у 2012 році. Коли лікарі замінили його старий кардіостимулятор на нову бездротову модель, вони відключили бездротові функції, щоб запобігти злому. Частково натхненний сюжетом із телешоу "Батьківщина" Сказав лікар Чейні , "Мені здалося поганою ідеєю для віце-президента США мати пристрій, який, можливо, хтось зможе ... зламати".

Сага Чейні наводить на думку про страшне майбутнє, в яке люди потрапляють віддалено через медичні пристрої, що регулюють їхнє здоров'я. Але Повольний не думає, що ми збираємось жити у науково-фантастичному світі, в якому терористи віддалено задирають людей, втручаючись у імплантати.

"Рідко ми бачимо зацікавленість у нападі на людей", - сказав Повольний, посилаючись на жахливу складність хакерства.

Але це не означає, що цього не може статися. Це, мабуть, лише питання часу, поки хтось стане жертвою реального злому "Місія неможлива". Alpine Security розробила перелік п’яти класів пристроїв, які є найбільш вразливими. Очолює список шановний кардіостимулятор, який зробив скорочення без недавнього відкликання Medtronic, натомість посилаючись на 2017 рік відкликання 465 000 імплантованих кардіостимуляторів виробником Abbott . Компанії довелося оновити прошивку цих пристроїв, щоб усунути діри в безпеці, які могли легко призвести до смерті пацієнта.

Серед інших пристроїв, яких турбує Alpine, є імплантовані кардіовертерні дефібрилятори (подібні до кардіостимуляторів), інфузійні насоси для ліків та навіть системи МРТ, які не є ні кровотечевими, ні імплантованими. Повідомлення тут полягає в тому, що медична ІТ-галузь має багато роботи, щоб захистити всілякі пристрої, включаючи велике застаріле обладнання, яке знаходиться в лікарнях.

Наскільки ми безпечні?

На щастя, аналітики та експерти, схоже, погоджуються з тим, що стан кібербезпеки спільноти виробників медичних виробів стабільно покращується протягом останніх кількох років. Частково це пов'язано з керівних принципів, опублікованих FDA у 2014 році , а також міжвідомчі оперативні групи, що охоплюють кілька секторів федерального уряду.

Наприклад, Повольному рекомендується, що FDA співпрацює з виробниками, щоб впорядкувати терміни тестування для оновлення пристроїв. "Потрібно збалансувати тестові пристрої настільки, щоб ми нікому не заподіювали шкоду, але не потрібно так довго, щоб давати зловмисникам дуже довгу злітно-посадкову смугу для дослідження та реалізації атак на відомі вразливі місця".

За словами Анури Фернандо, головного архітектора інноваційних технологій з питань взаємодії та безпеки медичних систем, поліпшення безпеки медичних виробів є пріоритетом саме зараз в уряді. «FDA готує нові та вдосконалені вказівки. Нещодавно Координаційна рада сектору охорони здоров’я випустила Спільний план безпеки. Організації, що розробляють стандарти, розвивають стандарти і створюють нові, де це необхідно. DHS продовжує розширювати свої програми CERT та інші плани захисту критичної інфраструктури, а спільнота охорони здоров'я розширюється та взаємодіє з іншими, щоб постійно вдосконалювати стан кібербезпеки, щоб йти в ногу зі зміною ландшафту загроз ".

Можливо, заспокоює те, що йдеться про таку кількість абревіатур, але шлях ще довгий.

"Хоча деякі лікарні мають дуже зрілий стан кібербезпеки, все ще є багато людей, які намагаються зрозуміти, як поводитися навіть з елементарною гігієною кібербезпеки", - скаржився Фернандо.

Отже, чи можете ви щось зробити, ви, ваш дідусь або будь-який пацієнт із носячим або імплантованим медичним пристроєм? Відповідь трохи засмучує.

"На жаль, на виробників та медичну спільноту покладено", - сказав Повольний. "Нам потрібні більш безпечні пристрої та належне впровадження протоколів безпеки".

Однак є один виняток. Якщо ви використовуєте споживчий пристрій - наприклад, розумний годинник, - Повольний рекомендує дотримуватися належної гігієни безпеки. "Змініть пароль за замовчуванням, застосуйте оновлення безпеки та переконайтеся, що він не підключений до Інтернету постійно, якщо цього не потрібно".