Nimic nu este perfect sigur și niciodată nu vom elimina fiecare vulnerabilitate. Dar nu ar trebui să vedem la fel de multe greșeli neglijent pe care le-am văzut de la HP, Apple, Intel și Microsoft în 2017.

Vă rugăm, producători de PC-uri: petreceți timp în lucrările plictisitoare pentru a ne asigura securitatea computerelor. Avem nevoie de securitate mai mult decât de noi funcții strălucitoare.

Apple a lăsat un Haping Hole în macOS și a făcut o treabă proastă

Dacă ar fi alt an, oamenii ar susține Mac-urile Apple ca o alternativă la haosul PC-urilor. Dar acesta este 2017, iar Apple a avut cea mai amatoră și neglijentă greșeală dintre toate - deci să începem de aici.

LEGATE DE: Eroare macOS imensă permite conectarea la root fără parolă. Iată soluția

Cea mai recentă versiune Apple de MacOS, cunoscută sub numele de „High Sierra”, avea o gaura de securitate deschisa care le-a permis atacatorilor să se conecteze rapid ca root și să obțină acces complet la computerul dvs. - doar încercând să vă conectați de câteva ori fără o parolă. Acest lucru se poate întâmpla de la distanță prin partajarea ecranului și poate chiar să ocolească Criptare FileVault folosit pentru a vă securiza fișierele.

Mai rău încă, patch-urile Apple s-au grăbit să remedieze acest lucru nu a rezolvat neapărat problema. Dacă ulterior ați instalat o altă actualizare (înainte de a fi găsită gaura de securitate), aceasta va redeschide gaura - patch-ul Apple nu a fost inclus în nicio altă actualizare a sistemului de operare. Deci, nu numai că a fost o greșeală gravă în High Sierra, în primul rând, dar răspunsul Apple - deși destul de rapid - a fost o mizerie.

Aceasta este o greșeală incredibil de rea din partea Apple. Dacă Microsoft ar avea o astfel de problemă în Windows, directorii Apple ar face fotografii în Windows în prezentări pentru anii următori.

Apple se bazează pe reputația de securitate a Mac-ului de mult prea mult timp, chiar dacă Mac-urile sunt încă mai puțin sigure decât PC-urile Windows în anumite moduri fundamentale. De exemplu, Mac-urile încă nu au UEFI Secure Boot pentru a preveni atacatorii să modifice procesul de boot, așa cum au avut PC-urile Windows de la Windows 8. Securitatea prin obscuritate nu va mai zbura pentru Apple și trebuie să o intensifice.

Software-ul preinstalat HP este o mizerie absolută

LEGATE DE: Cum să verificați dacă laptopul dvs. HP are un Keylogger Conexant

HP nu a avut un an bun. Cea mai gravă problemă a lor, pe care am experimentat-o personal pe laptopul meu, a fost Conexant keylogger . Multe laptopuri HP au fost livrate cu un driver audio care a înregistrat toate apăsările de taste într-un fișier MicTray.log de pe computer, pe care oricine l-a putut vizualiza (sau fura). Este absolut nebunesc faptul că HP nu ar prinde acest cod de depanare înainte de a fi livrat pe PC-uri. Nici măcar nu a fost ascuns - a creat în mod activ un fișier keylogger!

Au existat și alte probleme mai puțin grave în computerele HP. HP Touchpoint Manager controversa nu a fost chiar „spyware”, așa cum au susținut o mulțime de mijloace media, dar HP nu a reușit să comunice cu clienții săi despre această problemă, iar software-ul Touchpoint Manager a fost încă un program inutil, care nu necesită computerele de acasă. .

În plus, laptopurile HP aveau încă un keylogger instalat implicit ca parte a driverelor de touchpad Synaptics. Acesta nu este la fel de ridicol ca Conexant - este dezactivat în mod implicit și nu poate fi activat fără acces de administrator - dar ar putea ajuta atacatorii să se sustragă detectării cu ajutorul instrumentelor antimalware dacă ar dori să înregistreze un laptop HP. Mai rău încă, Răspunsul HP implică faptul că alți producători de PC-uri pot avea același driver cu același keylogger. Deci, poate fi o problemă în întreaga industrie a computerelor.

Procesorul secret Intel în cadrul unui procesor este plin de găuri

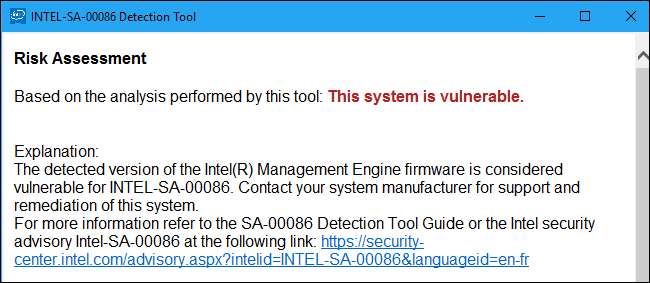

Motorul de management Intel este un sistem de operare cu sursă închisă cu sursă închisă, care face parte din toate chipseturile Intel moderne. Toate computerele au Intel Management Engine în anumite configurații, chiar și Mac-uri moderne.

În ciuda apariției aparente a Intel pentru securitate prin obscuritate, am văzut multe vulnerabilități de securitate în Intel Management Engine anul acesta. La începutul anului 2017, a existat o vulnerabilitate care a permis accesul administrării la distanță fără o parolă. Din fericire, acest lucru s-a aplicat numai computerelor care au activat tehnologia de gestionare activă Intel (AMT), deci nu ar afecta computerele utilizatorilor casnici.

De atunci, totuși, am văzut o serie de alte găuri de securitate care trebuiau patch-uri practic în fiecare computer. Multe dintre computerele afectate nu au primit încă patch-uri lansate pentru ele.

Acest lucru este deosebit de rău, deoarece Intel refuză să permită utilizatorilor să dezactiveze rapid Intel Management Engine cu o setare firmware UEFI (BIOS). Dacă aveți un computer cu Intel ME pe care producătorul nu îl va actualiza, nu aveți noroc și veți avea un computer vulnerabil pentru totdeauna ... ei bine, până când veți cumpăra unul nou.

În graba Intel de a lansa propriul software de administrare la distanță, care poate funcționa chiar și atunci când un computer este oprit, au introdus o țintă suculentă pentru ca atacatorii să facă compromisuri. Atacurile împotriva motorului Intel Management vor funcționa practic pe orice computer modern. În 2017, vedem primele consecințe ale acestui fapt.

Chiar și Microsoft are nevoie de o mică previziune

LEGATE DE: Cum să dezactivați SMBv1 și să vă protejați computerul Windows de atac

Ar fi ușor să arătăm către Microsoft și să spunem că toată lumea trebuie să învețe de la Microsoft’s Trustworthy Computing Initiative , care a început în zilele Windows XP.

Dar chiar și Microsoft a fost puțin neglijent anul acesta. Nu este vorba doar de găuri de securitate normale, ca de urât executarea codului de la distanță gaură în Windows Defender, dar problemele Microsoft ar fi trebuit să le poată vedea cu ușurință.

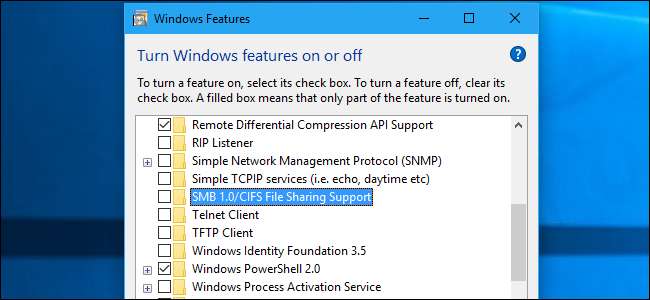

Urâtul Vreau să plâng și Petya epidemiile malware în 2017 s-au răspândit folosind găuri de securitate vechiul protocol SMBv1 . Toată lumea știa că acest protocol era vechi și vulnerabil și Microsoft chiar a recomandat dezactivarea acestuia. Dar, în ciuda tuturor acestor lucruri, a fost totuși activat implicit pe Windows 10 până la Actualizare Fall Creators . Și a fost dezactivat doar pentru că atacurile masive l-au împins pe Microsoft să soluționeze în cele din urmă problema.

Asta înseamnă că Microsoft îi pasă atât de mult de compatibilitatea veche, încât va deschide utilizatorii Windows să atace, mai degrabă decât să dezactiveze proactiv caracteristicile de care foarte puțini oameni au nevoie. Microsoft nici măcar nu a trebuit să-l elimine - doar dezactivează-l în mod implicit! Organizațiile ar fi putut să o reactiveze cu ușurință în scopuri vechi, iar utilizatorii casnici nu ar fi fost vulnerabili la două dintre cele mai mari epidemii din 2017. Microsoft are nevoie de previziune pentru a elimina caracteristici de acest gen înainte de a provoca astfel de probleme majore.

Aceste companii nu sunt singurele care au probleme, desigur. 2017 a văzut Lenovo stabilindu-se în cele din urmă cu Comisia Federală pentru Comerț din SUA la instalarea Software-ul „superfish” man-in-the-middle pe PC-uri în 2015. Dell a livrat și un certificat rădăcină care ar permite un atac om în mijloc în 2015.

Totul pare prea mult. Este timpul ca toți cei implicați să devină mai serioși în ceea ce privește securitatea, chiar dacă trebuie să întârzie unele noi funcții strălucitoare. Dacă faceți acest lucru, este posibil să nu obțineți titluri ... dar va împiedica titlurile pe care nimeni dintre noi nu vrea să le vadă.

Credit de imagine: ja-imagini /Shutterstock.com, PhuShutter /Shutterstock.com