Niente è perfettamente sicuro e non elimineremo mai ogni vulnerabilità disponibile. Ma non dovremmo vedere tanti errori sciatti come abbiamo visto da HP, Apple, Intel e Microsoft nel 2017.

Per favore, produttori di PC: dedica del tempo al noioso lavoro per rendere sicuri i nostri PC. Abbiamo bisogno di sicurezza più di quanto abbiamo bisogno di nuove e brillanti funzionalità.

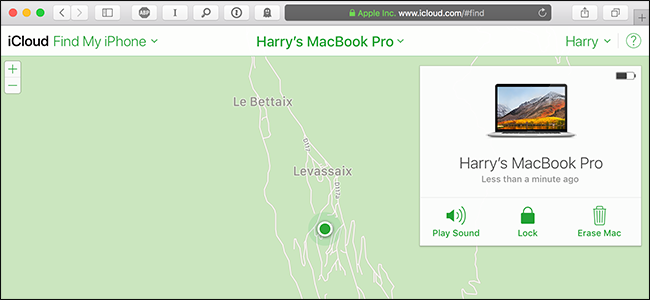

Apple ha lasciato un vuoto in macOS e ha fatto un pessimo lavoro riparandolo

Se questo fosse un altro anno, le persone terrebbero in piedi i Mac di Apple come alternativa al caos dei PC. Ma questo è il 2017 e Apple ha commesso l'errore più amatoriale e sciatto di tutti, quindi iniziamo da lì.

RELAZIONATO: L'enorme bug di macOS consente l'accesso root senza password. Ecco la soluzione

L'ultima versione di macOS di Apple, nota come "High Sierra", aveva l'estensione spalancato buco di sicurezza Ciò ha consentito agli aggressori di accedere rapidamente come root e ottenere l'accesso completo al PC, semplicemente tentando di accedere alcune volte senza password. Ciò potrebbe accadere da remoto tramite Condivisione schermo e potrebbe persino aggirare il file Crittografia FileVault utilizzato per proteggere i tuoi file.

Peggio ancora, le patch che Apple si è precipitata a risolvere questo problema non hanno necessariamente risolto il problema. Se hai installato un altro aggiornamento in seguito (da prima che fosse trovato il buco di sicurezza), il buco si sarebbe riaperto: la patch di Apple non è stata inclusa in nessun altro aggiornamento del sistema operativo. Quindi non solo è stato un brutto errore in High Sierra in primo luogo, ma la risposta di Apple, sebbene abbastanza rapida, è stata un disastro.

Questo è un errore incredibilmente brutto da parte di Apple. Se Microsoft avesse avuto un problema del genere in Windows, i dirigenti Apple avrebbero preso in giro Windows nelle presentazioni per gli anni a venire.

Per troppo tempo Apple ha continuato a conquistare la reputazione di sicurezza del Mac, anche se i Mac sono ancora meno sicuri dei PC Windows in alcuni modi fondamentali. Ad esempio, i Mac non lo hanno ancora Avvio protetto UEFI per impedire agli aggressori di manomettere il processo di avvio, come hanno fatto i PC Windows da Windows 8. La sicurezza per oscurità non volerà più per Apple e devono intensificarla.

Il software preinstallato di HP è un vero disastro

RELAZIONATO: Come verificare se il tuo laptop HP ha il keylogger Conexant

HP non ha avuto un buon anno. Il loro peggior problema, che ho sperimentato personalmente sul mio laptop, era il keylogger Conexant . Molti laptop HP venivano forniti con un driver audio che registrava tutte le pressioni di tasti in un file MicTray.log sul computer, che chiunque poteva visualizzare (o rubare). È assolutamente folle che HP non rilevi questo codice di debug prima che venga distribuito sui PC. Non era nemmeno nascosto: stava creando attivamente un file keylogger!

Ci sono stati anche altri problemi meno seri nei PC HP. Il HP Touchpoint Manager la controversia non era proprio uno "spyware" come molti media sostenevano, ma HP non riuscì a comunicare con i suoi clienti sul problema e il software Touchpoint Manager era ancora un programma inutile che consumava CPU che non è necessario per i computer di casa .

E per finire, i laptop HP lo avevano ancora un altro keylogger installato per impostazione predefinita come parte dei driver del touchpad Synaptics. Questo non è così ridicolo come Conexant: è disattivato per impostazione predefinita e non può essere abilitato senza l'accesso dell'amministratore, ma potrebbe aiutare gli aggressori a eludere il rilevamento da parte degli strumenti antimalware se volessero inserire un laptop HP. Peggio ancora, La risposta di HP implica che altri produttori di PC possano avere lo stesso driver con lo stesso keylogger. Quindi potrebbe essere un problema nel più ampio settore dei PC.

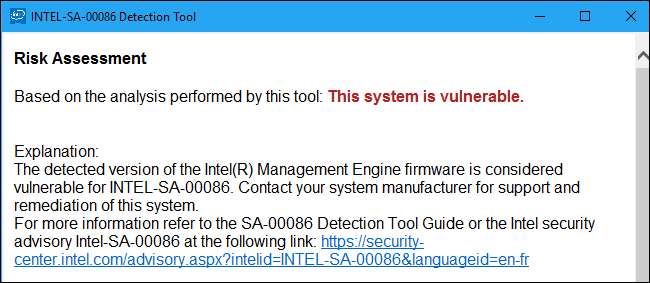

Il processore segreto di Intel all'interno di un processore è pieno di buchi

Intel's Management Engine è un piccolo sistema operativo black box closed-source che fa parte di tutti i moderni chipset Intel. Tutti i PC hanno Intel Management Engine in alcune configurazioni, anche i Mac moderni.

Nonostante l'apparente spinta di Intel per la sicurezza dall'oscurità, quest'anno abbiamo visto molte vulnerabilità di sicurezza nell'Intel Management Engine. All'inizio del 2017, era presente una vulnerabilità che consentiva l'accesso all'amministrazione remota senza password. Per fortuna, questo si applicava solo ai PC su cui era attivata la tecnologia AMT (Active Management Technology) di Intel, quindi non avrebbe influito sui PC degli utenti domestici.

Da allora, tuttavia, abbiamo visto una serie di altre falle di sicurezza che dovevano essere corrette praticamente in ogni PC. Molti dei PC interessati non hanno ancora rilasciato patch per loro.

Ciò è particolarmente negativo perché Intel si rifiuta di consentire agli utenti di disabilitare rapidamente Intel Management Engine con un'impostazione del firmware UEFI (BIOS). Se hai un PC con Intel ME che il produttore non aggiorna, sei sfortunato e avrai un PC vulnerabile per sempre ... beh, finché non ne acquisti uno nuovo.

Nella fretta di Intel di lanciare il proprio software di amministrazione remota che può funzionare anche quando un PC è spento, hanno introdotto un succoso bersaglio per gli aggressori da compromettere. Gli attacchi contro il motore di gestione Intel funzioneranno praticamente su qualsiasi PC moderno. Nel 2017 ne stiamo assistendo alle prime conseguenze.

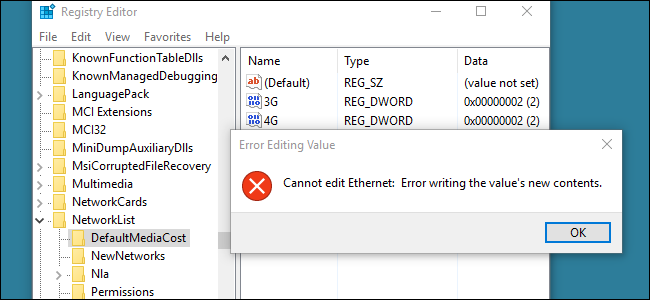

Anche Microsoft ha bisogno di un po 'di lungimiranza

RELAZIONATO: Come disabilitare SMBv1 e proteggere il tuo PC Windows dagli attacchi

Sarebbe facile indicare Microsoft e dire che tutti hanno bisogno di imparare Trustworthy Computing Initiative di Microsoft , iniziato nei giorni di Windows XP.

Ma anche Microsoft è stata un po 'sciatta quest'anno. Non si tratta solo di normali buchi di sicurezza come un brutto esecuzione di codice remoto buco in Windows Defender, ma i problemi che Microsoft avrebbe dovuto facilmente vedere in arrivo.

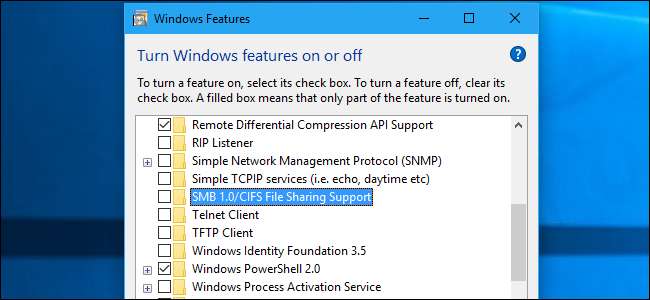

Il cattivo Voglio piangere e Petya epidemie di malware nel 2017 si sono diffuse entrambe utilizzando falle nella sicurezza l'antico protocollo SMBv1 . Tutti sapevano che questo protocollo era vecchio e vulnerabile e Microsoft consigliava persino di disabilitarlo. Ma, nonostante tutto, era ancora abilitato per impostazione predefinita su Windows 10 fino al Aggiornamento autunnale dei creatori . Ed è stato disabilitato solo perché i massicci attacchi hanno spinto Microsoft ad affrontare finalmente il problema.

Ciò significa che Microsoft si preoccupa così tanto della compatibilità legacy che aprirà gli utenti di Windows ad attaccare piuttosto che disabilitare proattivamente le funzionalità di cui poche persone hanno bisogno. Microsoft non ha nemmeno dovuto rimuoverlo, basta disabilitarlo per impostazione predefinita! Le organizzazioni avrebbero potuto facilmente riattivarlo per scopi legacy e gli utenti domestici non sarebbero stati vulnerabili a due delle più grandi epidemie del 2017. Microsoft ha bisogno di lungimiranza per rimuovere funzionalità come questa prima che causino problemi così gravi.

Ovviamente queste aziende non sono le uniche ad avere problemi. Il 2017 ha visto Lenovo finalmente stabilirsi con la US Federal Trade Commission per l'installazione di Software man-in-the-middle "Superfish" sui PC nel 2015. Dell ha anche distribuito un file certificato radice ciò consentirebbe un attacco man-in-the-middle nel 2015.

Sembra tutto troppo. È giunto il momento che tutti i soggetti coinvolti diventino più seri riguardo alla sicurezza, anche se devono ritardare alcune nuove brillanti funzionalità. In questo modo potresti non catturare i titoli ... ma impedirai ai titoli che nessuno di noi vuole vedere.

Credito immagine: ja-immagini /Shutterstock.com, PhuShutter /Shutterstock.com