Nic není dokonale zabezpečené a nikdy neodstraníme každou zranitelnost. Ale neměli bychom vidět tolik nedbalých chyb, jaké jsme viděli u společností HP, Apple, Intel a Microsoft v roce 2017.

Prosím, výrobci počítačů: Věnujte čas nudné práci, aby byly naše počítače zabezpečeny. Potřebujeme více zabezpečení než lesklé nové funkce.

Apple opustil mezeru v systému macOS a opravil špatnou práci

Pokud by to byl jakýkoli jiný rok, lidé by jako alternativu k PC chaosu brzdili Macy od Apple. Ale tohle je rok 2017 a Apple má tu největší amatérskou a nedbalou chybu ze všech - tak pojďme začít.

PŘÍBUZNÝ: Obrovská chyba systému macOS umožňuje kořenové přihlášení bez hesla. Tady je oprava

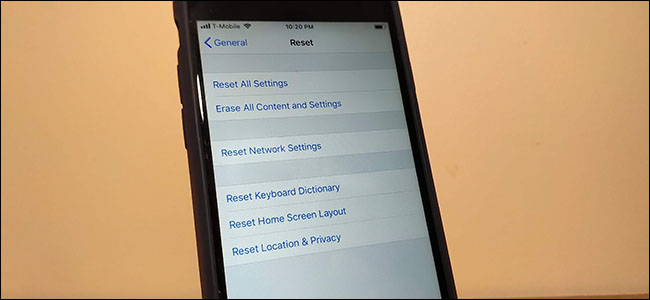

Nejnovější verze systému MacOS od společnosti Apple, známá jako „High Sierra“, měla zející bezpečnostní díra to umožnilo útočníkům rychle se přihlásit jako root a získat plný přístup k vašemu počítači - pouhým pokusem o přihlášení několikrát bez hesla. To by se mohlo stát na dálku prostřednictvím sdílení obrazovky a mohlo by to dokonce obejít Šifrování FileVault slouží k zabezpečení vašich souborů.

Ještě horší je, že opravy, které Apple vybuchlo, to nutně problém nevyřešily. Pokud byste později nainstalovali další aktualizaci (dříve, než byla nalezena bezpečnostní díra), díra by se znovu otevřela - oprava společnosti Apple nebyla zahrnuta do žádné jiné aktualizace operačního systému. Nejprve to tedy byla v High Sierra nejen špatná chyba, ale Appleova reakce - i když poměrně rychlá - byla nepořádek.

To je neuvěřitelně špatná chyba od Apple. Pokud by Microsoft měl takový problém v systému Windows, vedení společnosti Apple by v nadcházejících letech dělalo v prezentacích Windows výstřely.

Apple se příliš dlouho drží na reputaci zabezpečení Macu, i když Macy jsou v některých zásadních ohledech stále méně zabezpečené než PC s Windows. Například počítače Mac stále nemají UEFI Secure Boot zabránit útočníkům v manipulaci s procesem spouštění, jak tomu bylo u počítačů se systémem Windows od Windows 8. Zabezpečení pomocí neznáma již pro Apple nebude létat a musí to posílit.

Předinstalovaný software HP je absolutní nepořádek

PŘÍBUZNÝ: Jak zkontrolovat, zda váš notebook HP má Conexant Keylogger

Společnost HP neměla dobrý rok. Jejich nejhorší problém, který jsem osobně zažil na svém notebooku, byl keylogger Conexant . Mnoho notebooků HP bylo dodáno se zvukovým ovladačem, který zaznamenával všechna stisknutí kláves do souboru MicTray.log v počítači, který mohl kdokoli zobrazit (nebo ukrást). Je naprosto šílené, že by HP tento ladicí kód nezachytil, než by byl dodán na PC. Nebylo to ani skryté - aktivně to vytvářelo soubor keyloggerů!

V počítačích HP se vyskytly i jiné, méně závažné problémy. The HP Touchpoint Manager kontroverze nebyla zcela „spywarem“, jak tvrdilo mnoho mediálních výstupů, ale společnosti HP se nepodařilo v komunikaci se svými zákazníky o problému a software Touchpoint Manager byl stále zbytečný program, který pro domácí počítače nepotřebuje CPU .

A k tomu všemu, notebooky HP měly ještě další keylogger nainstalován ve výchozím nastavení jako součást ovladačů touchpadu Synaptics. Tenhle není tak směšný jako Conexant - ve výchozím nastavení je deaktivován a nelze jej aktivovat bez přístupu správce - ale mohl by útočníkům pomoci vyhnout se detekci pomocí antimalwarových nástrojů, pokud by chtěli keylogovat notebook HP. Ještě horší je, Odpověď společnosti HP znamená, že ostatní výrobci počítačů mohou mít stejný ovladač se stejným keyloggerem. Může to tedy být problém napříč širším průmyslem počítačů.

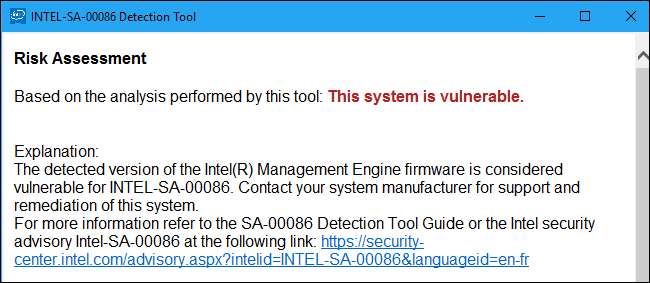

Tajný procesor Intel v procesoru je prošpikován otvory

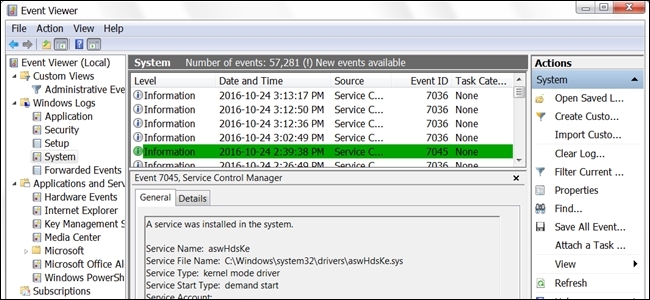

Intel Management Engine je malý uzavřený operační systém s černou skříní, který je součástí všech moderních čipových sad Intel. Všechny počítače mají v určité konfiguraci procesor Intel Management Engine, dokonce i moderní počítače Mac.

Navzdory zjevnému tlaku společnosti Intel na zabezpečení temnotou jsme v letošním roce zaznamenali mnoho bezpečnostních slabin v Intel Management Engine. Dříve v roce 2017 došlo k chybě zabezpečení, která umožňovala přístup vzdálené správy bez hesla. Naštěstí se to týkalo pouze počítačů, které měly aktivovanou technologii Intel Active Management Technology (AMT), takže by to nemělo vliv na počítače domácích uživatelů.

Od té doby jsme však viděli řadu dalších bezpečnostních děr, které bylo potřeba opravit prakticky na každém PC. Mnoho z postižených počítačů dosud nemělo pro ně vydané opravy.

To je obzvláště špatné, protože Intel odmítá umožnit uživatelům rychle deaktivovat Intel Management Engine s nastavením firmwaru UEFI (BIOS). Pokud máte počítač s procesorem Intel ME, který výrobce neaktualizuje, máte smůlu a navždy budete mít zranitelný počítač ... dobře, dokud si nezakoupíte nový.

Ve snaze společnosti Intel spustit vlastní software pro vzdálenou správu, který může fungovat, i když je počítač vypnutý, představili útočníkům šťavnatý cíl kompromisu. Útoky na modul Intel Management budou fungovat prakticky na jakémkoli moderním počítači. V roce 2017 uvidíme první důsledky.

I Microsoft potřebuje trochu předvídavosti

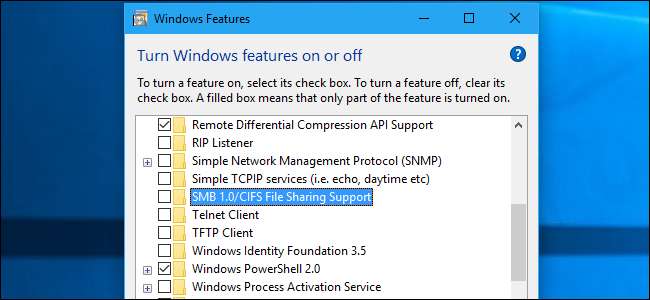

PŘÍBUZNÝ: Jak zakázat SMBv1 a chránit počítač se systémem Windows před útoky

Bylo by snadné ukázat na Microsoft a říct, že každý se musí poučit Důvěryhodná počítačová iniciativa společnosti Microsoft , která začala ve dnech Windows XP.

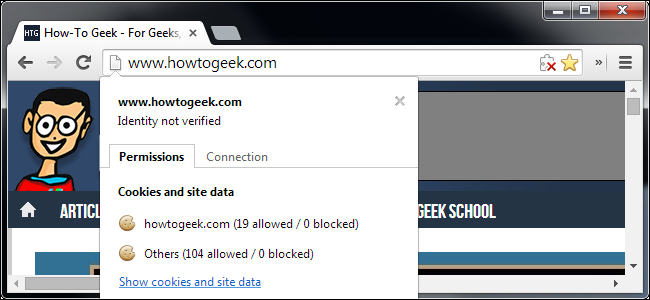

Ale i Microsoft byl letos trochu nedbalý. Nejde jen o normální bezpečnostní díry jako ošklivé vzdálené spuštění kódu díra v programu Windows Defender, ale problémy, které společnost Microsoft měla snadno vidět, přicházejí.

Ošklivé WannaCry a Peťa Epidemie malwaru v roce 2017 se šířily pomocí bezpečnostních děr starověký protokol SMBv1 . Každý věděl, že tento protokol je starý a zranitelný, a společnost Microsoft jej dokonce doporučila deaktivovat. Ale navzdory tomu všemu to stále bylo ve výchozím nastavení povoleno ve Windows 10 až do Aktualizace Fall Creators . A bylo to deaktivováno pouze proto, že masivní útoky přiměly Microsoft, aby problém konečně vyřešil.

To znamená, že Microsoftu tolik záleží na starší kompatibilitě, že otevře uživatelům Windows útoky, než aby proaktivně deaktivoval funkce, které velmi málo lidí potřebuje. Společnost Microsoft ji ani nemusela odebrat - ve výchozím nastavení ji pouze deaktivujte! Organizace jej mohly snadno znovu aktivovat pro starší účely a domácí uživatelé by nebyli zranitelní vůči dvěma z největších epidemií roku 2017. Microsoft potřebuje předvídavost, aby odstranil takové funkce, než způsobí takové velké problémy.

Tyto společnosti samozřejmě nejsou jediné, které mají problémy. 2017 viděl Lenovo konečně se usadit s Federální obchodní komisí USA ohledně instalace Software „Superfish“ pro muže na počítačích v roce 2015. Společnost Dell také dodala a kořenový certifikát což by umožnilo útok typu man-in-the-middle v roce 2015.

To vše se zdá být příliš mnoho. Je na čase, aby se všichni zúčastnění vážněji zabývali zabezpečením, i když musí odložit některé zářivé nové funkce. Pokud to neuděláte, nemusí se chytit nadpisů ... ale zabrání to nadpisům, které nikdo z nás nechce vidět.

Obrázek kreditu: ja-obrázky /Shutterstock.com, PhuShutter /Shutterstock.com