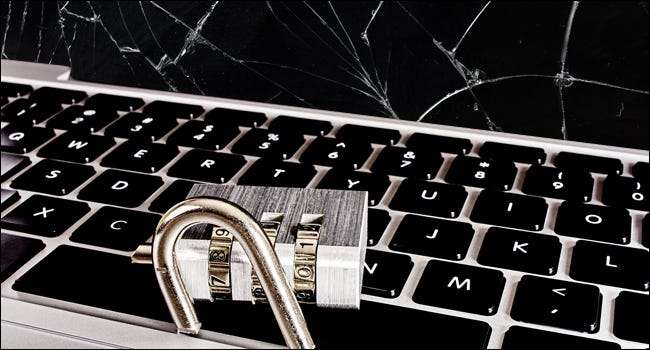

Niets is volkomen veilig en we zullen nooit elke kwetsbaarheid die er is, elimineren. Maar we zouden niet zo veel slordige fouten moeten zien als we hebben gezien van HP, Apple, Intel en Microsoft in 2017.

Alstublieft, pc-fabrikanten: besteed tijd aan het saaie werk om onze pc's te beveiligen. We hebben meer beveiliging nodig dan glimmende nieuwe functies.

Apple heeft een gapend gat achtergelaten in macOS en heeft het slecht gedaan

Als dit een ander jaar was, zouden mensen Apple's Macs tegenhouden als alternatief voor de pc-chaos. Maar dit is 2017 en Apple heeft de meest amateuristische, slordige fout van allemaal gemaakt - dus laten we daar beginnen.

VERWANT: Enorme macOS-bug maakt root-aanmelding zonder wachtwoord mogelijk. Hier is de oplossing

Apple's nieuwste versie van macOS, bekend als 'High Sierra', had een gapend veiligheidsgat waardoor aanvallers zich snel als root konden aanmelden en volledige toegang tot uw pc konden krijgen door een paar keer te proberen in te loggen zonder wachtwoord. Dit kan op afstand gebeuren via Screen Sharing, en het kan zelfs het FileVault-codering gebruikt om uw bestanden te beveiligen.

Erger nog, de patches die Apple haastte om dit op te lossen, hebben het probleem niet noodzakelijkerwijs opgelost. Als je daarna nog een update zou installeren (van voordat het beveiligingslek werd gevonden), zou het gat opnieuw worden geopend - de patch van Apple werd niet opgenomen in andere OS-updates. Dus niet alleen was het in de eerste plaats een grote fout in High Sierra, maar de reactie van Apple - hoewel redelijk snel - was een puinhoop.

Dit is een ongelooflijk grote fout van Apple. Als Microsoft zo'n probleem zou hebben in Windows, zouden Apple-managers de komende jaren in presentaties potschoten maken op Windows.

Apple werkt al veel te lang aan de beveiligingsreputatie van de Mac, hoewel Macs op een aantal fundamentele manieren nog steeds minder veilig zijn dan Windows-pc's. Macs hebben bijvoorbeeld nog steeds geen UEFI Secure Boot om te voorkomen dat aanvallers knoeien met het opstartproces, zoals Windows-pc's dat hebben gedaan sinds Windows 8. Beveiliging door onduidelijkheid zal niet meer vliegen voor Apple, en ze moeten het opvoeren.

De vooraf geïnstalleerde software van HP is een absolute puinhoop

VERWANT: Hoe u kunt controleren of uw HP laptop de Conexant Keylogger heeft

HP heeft geen goed jaar achter de rug. Hun grootste probleem, dat ik persoonlijk op mijn laptop heb ondervonden, was de Conexant keylogger . Veel HP-laptops werden geleverd met een audiostuurprogramma dat alle toetsaanslagen registreerde in een MicTray.log-bestand op de computer, dat iedereen kon bekijken (of stelen). Het is absoluut gek dat HP deze foutopsporingscode niet zou onderscheppen voordat deze op pc's werd verzonden. Het was niet eens verborgen - het was actief bezig met het maken van een keylogger-bestand!

Er zijn ook andere, minder ernstige problemen opgetreden bij HP pc's. De HP Touchpoint Manager controverse was niet echt "spyware" zoals veel mediakanalen beweerden, maar HP slaagde er niet in om met zijn klanten over het probleem te communiceren, en de Touchpoint Manager-software was nog steeds een nutteloos, CPU-belastend programma dat niet nodig is voor thuiscomputers .

En om het helemaal af te maken, hadden HP-laptops nog een andere keylogger standaard geïnstalleerd als onderdeel van de Synaptics touchpad-stuurprogramma's. Deze is niet zo belachelijk als Conexant - hij is standaard gedeactiveerd en kan niet worden ingeschakeld zonder beheerderstoegang - maar hij kan aanvallers helpen om detectie door antimalware-tools te omzeilen als ze een HP-laptop willen keyloggen. Ergste tot nu, HP's reactie impliceert dat andere pc-fabrikanten mogelijk dezelfde driver hebben met dezelfde keylogger. Het kan dus een probleem zijn in de bredere pc-industrie.

Intel's geheime processor-in-een-processor zit vol gaten

Intel's Management Engine is een klein closed-source black box-besturingssysteem dat deel uitmaakt van alle moderne Intel-chipsets. Alle pc's hebben de Intel Management Engine in een bepaalde configuratie, zelfs moderne Macs.

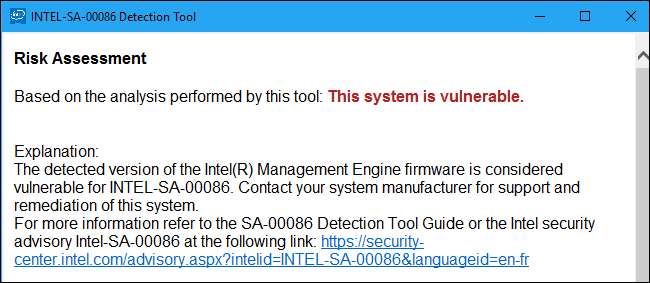

Ondanks Intels duidelijke drang naar beveiliging door onduidelijkheid, hebben we dit jaar veel beveiligingsproblemen in de Intel Management Engine gezien. Eerder in 2017 was er een kwetsbaarheid waardoor beheer op afstand zonder wachtwoord mogelijk was. Gelukkig was dit alleen van toepassing op pc's waarop Intel's Active Management Technology (AMT) was geactiveerd, dus het zou geen gevolgen hebben voor de pc's van thuisgebruikers.

Sindsdien hebben we echter een hele reeks andere beveiligingslekken gezien die in praktisch elke pc moesten worden gepatcht. Voor veel van de getroffen pc's zijn nog geen patches vrijgegeven.

Dit is vooral erg omdat Intel weigert gebruikers toe te staan om de Intel Management Engine snel uit te schakelen met een UEFI-firmware (BIOS) -instelling. Als je een pc hebt met de Intel ME die de fabrikant niet zal updaten, heb je pech en heb je voor altijd een kwetsbare pc ... nou ja, totdat je een nieuwe koopt.

In de haast van Intel om hun eigen software voor extern beheer te lanceren die zelfs kan werken als een pc is uitgeschakeld, hebben ze een sappig doelwit geïntroduceerd voor aanvallers om te compromitteren. Aanvallen op de Intel Management-engine werken op vrijwel elke moderne pc. In 2017 zien we daar de eerste gevolgen van.

Zelfs Microsoft heeft een beetje vooruitzien nodig

VERWANT: SMBv1 uitschakelen en uw Windows-pc tegen aanvallen beschermen

Het zou gemakkelijk zijn om naar Microsoft te verwijzen en te zeggen dat iedereen ervan moet leren Het Trustworthy Computing Initiative van Microsoft , die begon in de Windows XP-dagen.

Maar zelfs Microsoft is dit jaar een beetje slordig geweest. Dit gaat niet alleen over normale beveiligingsgaten, zoals een vervelende uitvoering van externe code gat in Windows Defender, maar problemen die Microsoft gemakkelijk had moeten zien aankomen.

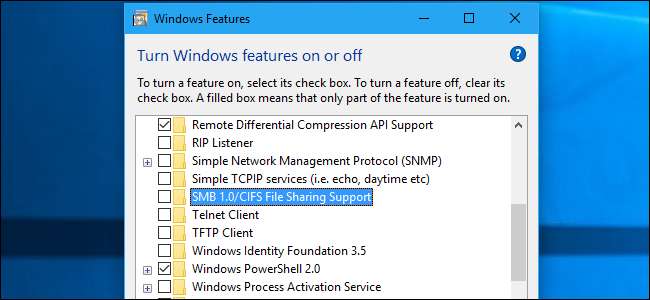

Het smerige Wil huilen en Petya malware-epidemieën in 2017 verspreidden zich beide via beveiligingslekken in het oude SMBv1-protocol . Iedereen wist dat dit protocol oud en kwetsbaar was, en Microsoft raadde zelfs aan het uit te schakelen. Maar ondanks dat alles was het stil standaard ingeschakeld op Windows 10 tot het Fall Creators Update . En het werd alleen uitgeschakeld omdat de massale aanvallen Microsoft ertoe brachten het probleem eindelijk aan te pakken.

Dat betekent dat Microsoft zo veel geeft om legacy-compatibiliteit dat het Windows-gebruikers zal openen voor aanvallen in plaats van proactief functies uit te schakelen die maar weinig mensen nodig hebben. Microsoft hoefde het niet eens te verwijderen - schakel het gewoon standaard uit! Organisaties hadden het gemakkelijk opnieuw kunnen inschakelen voor legacy-doeleinden, en thuisgebruikers zouden niet kwetsbaar zijn geweest voor twee van de grootste epidemieën van 2017. Microsoft heeft een vooruitziende blik nodig om functies als deze te verwijderen voordat ze zulke grote problemen veroorzaken.

Deze bedrijven zijn natuurlijk niet de enigen die problemen hebben. In 2017 zag Lenovo eindelijk genoegen nemen met de Amerikaanse Federal Trade Commission over het installeren van de "Superfish" man-in-the-middle-software op pc's in 2015. Dell heeft ook een root-certificaat dat zou een man-in-the-middle-aanval in 2015 mogelijk maken.

Dit lijkt allemaal te veel. Het wordt tijd dat alle betrokkenen de beveiliging serieuzer gaan bekijken, zelfs als ze enkele glimmende nieuwe functies moeten uitstellen. Dit haalt misschien geen krantenkoppen ... maar het voorkomt de krantenkoppen die niemand van ons wil zien.

Afbeelding tegoed: ja-afbeeldingen /Shutterstock.com, PhuShutter /Shutterstock.com