Semmi sem tökéletesen biztonságos, és soha nem szüntetünk meg minden sebezhetőséget. De nem kellene annyi hanyag hibát látnunk, mint amit a HP, az Apple, az Intel és a Microsoft látott 2017-ben.

Kérjük, PC-gyártók: Töltsön el időt az unalmas munkára, hogy biztonságossá tegye számítógépeinket. Nagyobb szükségünk van a biztonságra, mint a fényes új funkciókra.

Az Apple egy tátongó lyukat hagyott a macOS-ban, és rossz munkát végzett javítással

Ha ez más esztendő lenne, az emberek az Apple Mac-eket tartanák fent a PC-káosz alternatívájaként. De ez 2017, és az Apple-nek volt a legamatikusabb, leghanyagabb hibája mind közül - kezdjük tehát ott.

ÖSSZEFÜGGŐ: A hatalmas macOS-hiba lehetővé teszi a root bejelentkezést jelszó nélkül. Itt a Javítás

Az Apple legújabb, a „High Sierra” néven ismert macOS-verziójának volt egy tátongó biztonsági lyuk ez lehetővé tette a támadók számára, hogy gyorsan bejelentkezzenek root felhasználóként, és teljes hozzáférést kapjanak a számítógépéhez - csak úgy, hogy megpróbálnak néhányszor jelszó nélkül bejelentkezni. Ez távolról történhet a Képernyőmegosztáson keresztül, és akár meg is kerülheti a FileVault titkosítás a fájlok biztonságára használják.

Még ennél is rosszabb, hogy az Apple a javításra szánt javítások nem feltétlenül oldották meg a problémát. Ha később telepítene egy újabb frissítést (a biztonsági rés megtalálása előtt), az újból kinyitná a lyukat - az Apple javítását nem vették fel más operációs rendszer-frissítésekbe. Tehát nemcsak a High Sierrában volt rossz hiba, hanem az Apple válasza - bár meglehetősen gyors - rendetlenség volt.

Ez az Apple hihetetlenül rossz hibája. Ha a Microsoftnak ilyen problémája lenne a Windows rendszerben, az Apple vezetői az elkövetkező évek során a Windows-on lövéseket készítenének a bemutatókon.

Az Apple már túl régóta él a Mac biztonsági hírnevével, annak ellenére, hogy a Mac-ek bizonyos szempontból még mindig kevésbé biztonságosak, mint a Windows PC-k. Például a Mac-eknek még mindig nincs UEFI biztonságos indítás hogy megakadályozzák a támadókat abban, hogy manipulálják a rendszerindítási folyamatot, ahogyan a Windows PC-k a Windows 8 óta rendelkeznek. A homályos biztonság már nem fog repülni az Apple számára, és fokozniuk kell.

A HP előre telepített szoftvere abszolút rendetlenség

ÖSSZEFÜGGŐ: Hogyan ellenőrizhető, hogy a HP laptop rendelkezik-e a Conexant Keylogger programmal

Nem volt jó éve a HP-nak. Legrosszabb problémájuk, amelyet személyesen tapasztaltam a laptopomon, az volt a Conexant billentyűzár . Számos HP laptophoz olyan audio illesztőprogramot mellékeltek, amely az összes billentyűleütést egy számítógép MicTray.log fájljába naplózta, amelyet bárki megtekinthetett (vagy ellophat). Teljesen őrült, hogy a HP nem fogja el ezt a hibakódot, mielőtt PC-n szállítaná. Nem is rejtették el - aktívan létrehozott egy Keylogger fájlt!

Más, kevésbé súlyos problémák merültek fel a HP PC-kben is. A HP Touchpoint Manager a vita nem volt egészen „spyware”, mint azt sok médiahely állította, de a HP nem tudott kommunikálni az ügyfelekkel a problémáról, és a Touchpoint Manager szoftver továbbra is haszontalan, processzort áthidaló program volt, amely nem szükséges otthoni számítógépekhez .

És mindennek tetejébe a HP laptopok rendelkeztek még egy billentyűzár alapértelmezés szerint a Synaptics touchpad illesztőprogramok részeként telepítve van. Ez nem olyan nevetséges, mint a Conexant - alapértelmezés szerint deaktivált, és rendszergazdai hozzáférés nélkül nem engedélyezhető -, de segíthet a támadóknak elkerülni a kártevőirtó eszközök észlelését, ha billentyűzetet akartak kapni egy HP laptopról. Még rosszabb, A HP válasza azt jelenti, hogy más PC-gyártók ugyanazzal az illesztőprogrammal rendelkezhetnek ugyanazzal a billentyűloggerrel. Tehát problémát jelenthet a szélesebb PC-iparban.

Az Intel titkos processzora a processzoron belül lyukakkal küzd

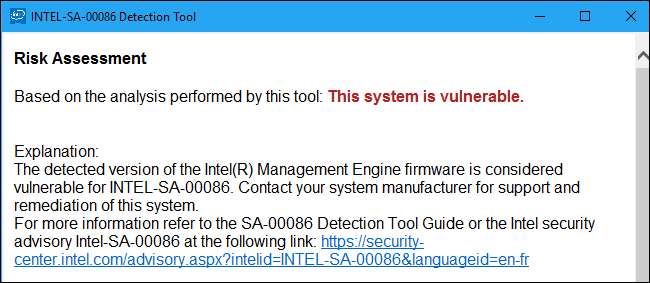

Az Intel Management Engine egy kis zárt forrású fekete dobozos operációs rendszer, amely része az összes modern Intel lapkakészletnek. Valamennyi számítógép rendelkezik bizonyos konfigurációjú Intel Management Engine-vel, még a modern Mac-ekkel is.

Annak ellenére, hogy az Intel nyilvánvalóan a homály miatt törekedett a biztonságra, az idén számos biztonsági rést láthattunk az Intel Management Engine-ben. 2017 elején volt egy biztonsági rés, amely lehetővé tette a távoli adminisztráció hozzáférését jelszó nélkül. Szerencsére ez csak azokra a PC-kre vonatkozott, amelyeken az Intel Active Management Technology (AMT) volt aktiválva, így ez nem befolyásolja az otthoni felhasználók számítógépeit.

Azóta azonban rengeteg más biztonsági lyukat láttunk, amelyeket gyakorlatilag minden számítógépen be kellett javítani. Az érintett PC-k közül sokan még mindig nem adtak ki javításokat számukra.

Ez különösen azért rossz, mert az Intel nem hajlandó engedélyezni a felhasználók számára az Intel Management Engine gyors letiltását UEFI firmware (BIOS) beállítással. Ha van egy számítógépe az Intel ME-vel, amelyet a gyártó nem frissít, akkor nincs szerencséje, és örökre sebezhető PC-je lesz… nos, amíg újat nem vásárol.

Az Intel sietve elindítja saját távoli adminisztrációs szoftverét, amely akkor is működik, ha a számítógép ki van kapcsolva, és bevezették a támadók számára a kompromisszumokat. Az Intel Management motor elleni támadások gyakorlatilag minden modern számítógépen működni fognak. 2017-ben látjuk ennek az első következményeit.

Még a Microsoftnak is szüksége van egy kis előrelátásra

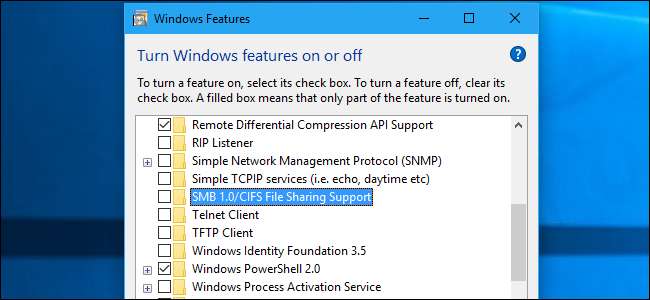

ÖSSZEFÜGGŐ: Az SMBv1 letiltása és a Windows PC védelme a támadástól

Könnyű lenne rámutatni a Microsoftra, és azt mondani, hogy mindenkinek tanulnia kell A Microsoft megbízható számítástechnikai kezdeményezése , amely a Windows XP napjaiban kezdődött.

De még a Microsoft is kissé hanyag volt ebben az évben. Ez nem csak a normális biztonsági lyukakról szól, mint egy csúnya távoli kódfuttatás lyuk a Windows Defenderben, de a Microsoft problémáinak könnyen észre kellett volna vennie a következőket.

A csúnya Sírni akar és Petya A rosszindulatú programok 2017-es járványai a biztonsági rések segítségével terjedtek el az ősi SMBv1 protokoll . Mindenki tudta, hogy ez a protokoll régi és sérülékeny, és a Microsoft még azt is javasolta, hogy tiltsa le. De mindezek ellenére mégis alapértelmezés szerint engedélyezve van Windows 10-ig, egészen a Az őszi alkotók frissítése . És csak azért tiltották le, mert a hatalmas támadások arra késztették a Microsoftot, hogy végre megoldja a problémát.

Ez azt jelenti, hogy a Microsoft annyira törődik az örökölt kompatibilitással, hogy a Windows felhasználókat támadásra nyitja meg, ahelyett, hogy proaktív módon letiltaná azokat a funkciókat, amelyekre nagyon kevés embernek szüksége van. A Microsoftnak nem is kellett eltávolítania - csak alapértelmezés szerint tiltsa le! A szervezetek könnyen újra engedélyezhették volna örökös célokból, és az otthoni felhasználók nem lettek volna kiszolgáltatva 2017 két legnagyobb járványának. A Microsoftnak előrelátásra van szüksége az ilyen funkciók eltávolításához, mielőtt ilyen súlyos problémákat okoznának.

Természetesen nem csak ezeknek a vállalatoknak vannak problémái. 2017-ben megjelent a Lenovo végül rendeződött az Egyesült Államok Szövetségi Kereskedelmi Bizottságával a „Superfish” ember a közepén szoftver a Dell még 2015-ben gyökértanúsítvány ez lehetővé tenné a középső ember támadását még 2015-ben.

Ez mind túl soknak tűnik. Itt az ideje, hogy minden érintett komolyabban foglalkozzon a biztonsággal, még akkor is, ha késleltetnie kell néhány fényes új funkciót. Ha így tesz, lehet, hogy nem ragadja meg a címsorokat ... de megakadályozza azokat a címeket, amelyeket egyikünk sem akar látni.

Kép jóváírása: ja-képek /Shutterstock.com, PhuShutter /Shutterstock.com