Hiçbir şey tamamen güvenli değildir ve oradaki her güvenlik açığını asla ortadan kaldırmayacağız. Ancak 2017'de HP, Apple, Intel ve Microsoft'ta gördüğümüz kadar özensiz hata görmemeliyiz.

Lütfen, PC üreticileri: Bilgisayarlarımızın güvenliğini sağlamak için sıkıcı işlere zaman ayırın. Güvenliğe, parlak yeni özelliklere ihtiyacımızdan daha fazla ihtiyacımız var.

Apple macOS'ta Şaşkın Bir Delik Bıraktı ve Yama Yaparak Kötü Bir İş Yaptı

Bu başka bir yıl olsaydı, insanlar Apple'ın Mac'lerini PC kaosuna alternatif olarak tutacaklardı. Ama bu 2017 ve Apple en amatörce, baştan savma hatayı yaptı - o halde oradan başlayalım.

İLİŞKİLİ: Büyük macOS Hatası, Şifre Olmadan Kök Oturum Açmaya İzin Verir. İşte Düzeltme

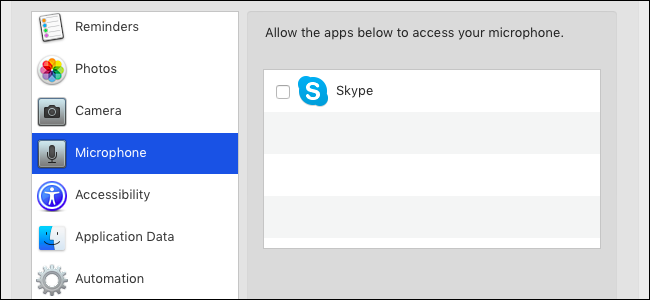

Apple’ın "High Sierra" olarak bilinen en son macOS sürümü, açık güvenlik deliği bu, saldırganların hızlı bir şekilde root olarak oturum açmasına ve PC'nize tam erişim sağlamasına olanak tanıdı - yalnızca birkaç kez parola olmadan oturum açmaya çalışarak. Bu, Ekran Paylaşımı aracılığıyla uzaktan gerçekleşebilir ve hatta FileVault şifreleme dosyalarınızın güvenliğini sağlamak için kullanılır.

Daha da kötüsü, Apple'ın bunu düzeltmek için acele ettiği yamalar, sorunu mutlaka çözmedi. Daha sonra başka bir güncelleme yüklerseniz (güvenlik açığı bulunmadan önce), deliği yeniden açar — Apple’ın yaması diğer işletim sistemi güncellemelerine dahil edilmemiştir. Yani, ilk başta High Sierra'daki kötü bir hata değildi, aynı zamanda Apple'ın yanıtı - oldukça hızlı da olsa - bir karmaşa oldu.

Bu, Apple'dan inanılmaz derecede kötü bir hata. Microsoft'un Windows'ta böyle bir sorunu olsaydı, Apple yöneticileri yıllarca sunumlarda Windows'ta gizli fotoğraflar çekerlerdi.

Apple, Mac'ler bazı temel açılardan Windows PC'lerden hala daha az güvenli olsa da, Mac'in güvenlik itibarını çok uzun süredir kaybediyor. Örneğin, Mac'lerde hala UEFI Güvenli Önyükleme Windows 8'den bu yana Windows PC'lerde olduğu gibi saldırganların önyükleme sürecini kurcalamasını önlemek için. Gizliliğe dayalı güvenlik artık Apple için uçmayacak ve bunu hızlandırmaları gerekiyor.

HP’nin Önceden Yüklenmiş Yazılımı Mutlak Bir Dağınıklıktır

İLİŞKİLİ: HP Dizüstü Bilgisayarınızın Conexant Keylogger'a Sahip Olup Olmadığını Kontrol Etme

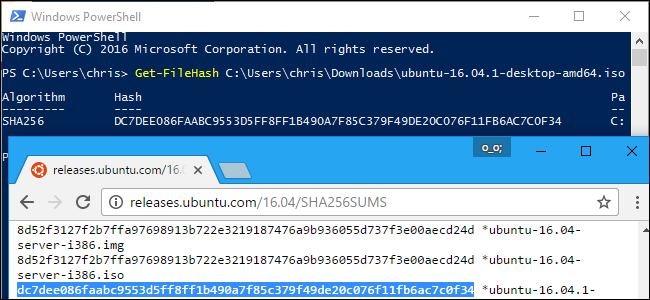

HP iyi bir yıl geçirmedi. Kişisel olarak dizüstü bilgisayarımda yaşadığım en kötü sorunları Conexant keylogger . Birçok HP dizüstü bilgisayar, tüm tuş basışlarını bilgisayardaki herkesin görüntüleyebileceği (veya çalabileceği) bir MicTray.log dosyasına kaydeden bir ses sürücüsüyle birlikte gelir. HP'nin bu hata ayıklama kodunu bilgisayarlara gönderilmeden önce yakalayamamış olması kesinlikle çılgınca. Hatta gizli bile değildi - aktif olarak bir keylogger dosyası oluşturuyordu!

HP bilgisayarlarda da daha az ciddi başka sorunlar oldu. HP Temas Noktası Yöneticisi Tartışma, birçok medya kuruluşunun iddia ettiği gibi tam bir "casus yazılım" değildi, ancak HP, müşterileriyle sorun hakkında iletişim kuramadı ve Temas Noktası Yöneticisi yazılımı, ev bilgisayarları için gerekli olmayan işe yaramaz, CPU kullanan bir programdı. .

Üstelik HP dizüstü bilgisayarlarda yine başka bir keylogger Synaptics dokunmatik yüzey sürücülerinin bir parçası olarak varsayılan olarak yüklenir. Bu, Conexant kadar saçma değildir - varsayılan olarak devre dışı bırakılmıştır ve yönetici erişimi olmadan etkinleştirilemez - ancak saldırganların, bir HP dizüstü bilgisayar tuşlarını kaydetmek isterlerse kötü amaçlı yazılım önleme araçlarıyla tespit edilmekten kaçmalarına yardımcı olabilir. Daha da kötüsü, HP'nin yanıtı diğer PC üreticilerinin aynı keylogger ile aynı sürücüye sahip olabileceği anlamına gelir. Bu nedenle, daha geniş bilgisayar endüstrisinde bir sorun olabilir.

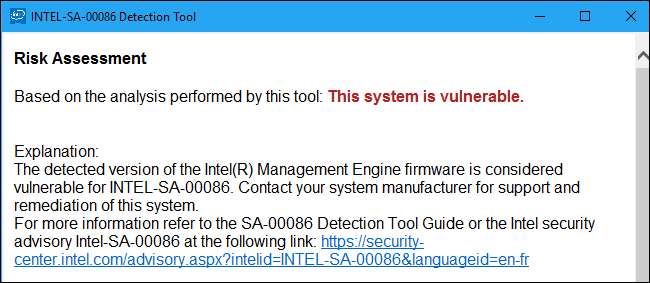

Intel’in İşlemci İçerisindeki Gizli İşlemcisi Deliklerle Doldurulmuş

Intel’in Yönetim Motoru tüm modern Intel yonga setlerinin bir parçası olan küçük bir kapalı kaynaklı kara kutu işletim sistemidir. Bazı konfigürasyonlarda, hatta modern Mac'lerde bile tüm bilgisayarlarda Intel Yönetim Motoru bulunur.

Intel’in belirsizlik nedeniyle güvenlik için bariz baskısına rağmen, bu yıl Intel Yönetim Motorunda birçok güvenlik açığı gördük. 2017'nin başlarında, parolasız uzaktan yönetim erişimine izin veren bir güvenlik açığı vardı. Neyse ki, bu yalnızca Intel’in Aktif Yönetim Teknolojisinin (AMT) etkinleştirildiği bilgisayarlar için geçerliydi, bu nedenle ev kullanıcılarının bilgisayarlarını etkilemeyecekti.

O zamandan beri, hemen hemen her PC'ye yamalanması gereken bir dizi başka güvenlik açığı gördük. Etkilenen bilgisayarların çoğunda henüz onlar için yama yayımlanmadı.

Bu özellikle kötü çünkü Intel, kullanıcıların Intel Yönetim Motorunu bir UEFI ürün yazılımı (BIOS) ayarıyla hızlı bir şekilde devre dışı bırakmasına izin vermeyi reddediyor. Üreticinin güncellemeyeceği Intel ME'li bir bilgisayarınız varsa, şansınız kalmaz ve sonsuza kadar savunmasız bir PC'ye sahip olursunuz… yeni bir tane satın alana kadar.

Intel’in, bilgisayar kapalıyken bile çalışabilen kendi uzaktan yönetim yazılımını başlatma acelesiyle, saldırganların ödün vermesi için ilginç bir hedef belirlediler. Intel Yönetim motoruna yönelik saldırılar, hemen hemen her modern bilgisayarda çalışacaktır. 2017'de bunun ilk sonuçlarını görüyoruz.

Microsoft'un Bile Biraz Öngörüye İhtiyacı Var

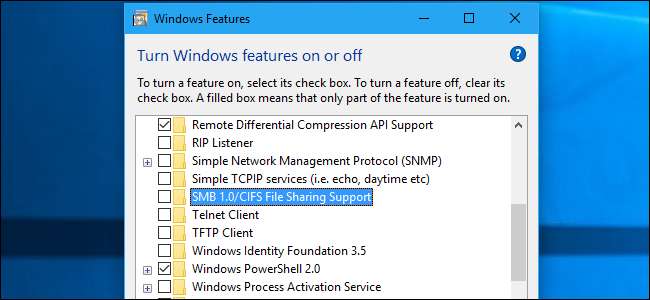

İLİŞKİLİ: SMBv1 Nasıl Devre Dışı Bırakılır ve Windows PC'nizi Saldırıdan Korur

Microsoft'a işaret etmek ve herkesin Microsoft’un Güvenilir Bilgi İşlem Girişimi Windows XP günlerinde başladı.

Ancak Microsoft bile bu yıl biraz özensiz geçti. Bu sadece iğrenç gibi normal güvenlik açıklarından ibaret değil uzaktan kod yürütme Windows Defender'da bir delik var, ancak sorunlar Microsoft'un geldiğini kolayca görebilmeliydi.

Kötü Ağlamak istiyor ve Petya 2017'deki kötü amaçlı yazılım salgınlarının her ikisi de, eski SMBv1 protokolü . Herkes bu protokolün eski ve savunmasız olduğunu biliyordu ve Microsoft bunu devre dışı bırakmayı bile tavsiye etti. Ama tüm bunlara rağmen hala varsayılan olarak etkindir kadar Windows 10'da Fall Creators Güncellemesi . Üstelik devre dışı bırakıldı çünkü büyük saldırılar Microsoft'u nihayet sorunu çözmeye itti.

Bu, Microsoft'un eski uyumluluğa o kadar önem verdiği anlamına gelir ki, çok az kişinin ihtiyaç duyduğu özellikleri proaktif olarak devre dışı bırakmak yerine Windows kullanıcılarını saldırmaya açacaktır. Microsoft'un onu kaldırması bile gerekmedi, sadece varsayılan olarak devre dışı bırakın! Kuruluşlar eski amaçlarla bu özelliği kolayca yeniden etkinleştirebilirdi ve ev kullanıcıları 2017’nin en büyük iki salgına karşı savunmasız kalmazdı. Microsoft'un böyle büyük sorunlara neden olmadan önce bu gibi özellikleri kaldırmak için öngörüye ihtiyacı var.

Elbette sorunları olan tek şirketler bu şirketler değil. 2017, Lenovo'yu gördü sonunda yerleşmek ABD Federal Ticaret Komisyonu ile "Superfish" ortadaki adam yazılımı 2015 yılında PC'lerde. Dell ayrıca bir kök sertifika Bu, 2015'te ortadaki adam saldırısına izin verirdi.

Bunların hepsi çok fazla görünüyor. Bazı parlak yeni özellikleri ertelemek zorunda olsalar bile, dahil olan herkesin güvenlik konusunda daha ciddi hale gelmesinin zamanı geldi. Bunu yapmak manşetleri tutmayabilir ... ama hiçbirimizin görmek istemediği manşetleri engelleyecektir.

Resim kredisi: ja-görüntüler /Shutterstock.com, PhuShutter /Shutterstock.com