O vulnerabilitate recent descoperită în macOS High Sierra permite oricui are acces la laptopul dvs. să creeze rapid un cont root fără a introduce o parolă, ocolind orice protocoale de securitate pe care le-ați configurat.

Este ușor să exagerați problemele de securitate. Nu este una dintre acele vremuri. Este foarte rău.

Îl puteți accesa prin Preferințe sistem> Utilizatori și grupuri> Faceți clic pe blocare pentru a efectua modificări. Apoi utilizați „root” fără parolă. Și încercați-l de mai multe ori. Rezultatul este incredibil! pic.twitter.com/m11qrEvECs

- Lemi Orhan Ergin (@lemiorhan) 28 noiembrie 2017

Cum funcționează exploatarea

Atenție: nu faceți acest lucru pe Mac! Vă arătăm acești pași pentru a arăta cât de simplu este acest exploit, dar, de fapt, urmărirea lor va lăsa computerul nesigur. Do. Nu. Do. Acest.

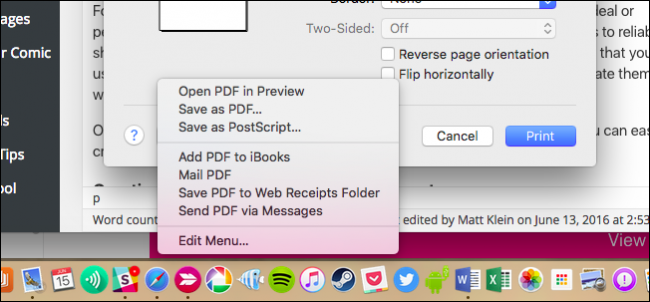

Exploitarea poate fi executată în mai multe moduri, dar cel mai simplu mod de a vedea cum funcționează este în Preferințe de sistem. Atacatorul trebuie doar să se îndrepte către Utilizatori și grupuri, faceți clic pe blocarea din stânga jos, apoi încercați să vă conectați ca „root” fără parolă.

Prima dată când faceți acest lucru, în mod uimitor, este creat un cont root fără parolă. A doua oară vă veți conecta efectiv ca root. În testele noastre, acest lucru funcționează indiferent dacă utilizatorul actual este sau nu administrator.

Aceasta oferă atacatorului acces la toate preferințele administratorului din Preferințe de sistem ... dar acesta este doar începutul, deoarece ați creat un utilizator root nou, la nivel de sistem, fără parolă.

După parcurgerea pașilor de mai sus, atacatorul se poate deconecta și alege opțiunea „Altele” care apare pe ecranul de conectare.

De acolo, atacatorul poate introduce „root” ca nume de utilizator și poate lăsa gol câmpul parolei. După ce apăsați Enter, acestea vor fi conectate cu privilegii complete de administrator de sistem.

Acum pot accesa orice fișier de pe unitate, chiar dacă este protejat altfel de FileVault. Aceștia pot modifica parola oricărui utilizator, permițându-le să se conecteze și să acceseze lucruri precum parolele de e-mail și browser.

Acesta este acces complet. Orice vă puteți imagina că un atacator poate face, poate face cu acest exploit.

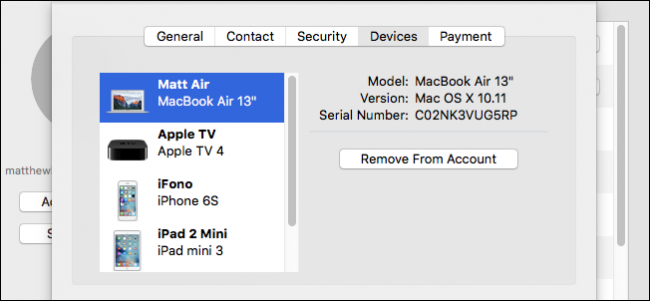

Și în funcție de funcțiile de partajare pe care le-ați activat, ar putea fi posibil ca acest lucru să se întâmple de la distanță. Cel puțin un utilizator a declanșat exploatarea de la distanță folosind Screen Sharing, de exemplu.

Dacă anumite servicii de partajare sunt activate pe țintă - acest atac pare să funcționeze 💯 la distanță 🙈💀☠️ (încercarea de conectare activează / creează contul rădăcină cu pw gol) Oh Apple 🍎😷🤒🤕 pic.twitter.com/lbhzWZLk4v

- patrick wardle (@patrickwardle) 28 noiembrie 2017

Dacă aveți activată partajarea ecranului, este probabil o idee bună să o dezactivați, dar cine poate spune câte alte modalități potențiale există pentru a declanșa această problemă? Utilizatorii Twitter au demonstrat modalități de a lansa acest lucru folosind Terminalul , adică SSH este și un potențial vector. Probabil că nu există capete de modalități prin care acest lucru poate fi declanșat, cu excepția cazului în care chiar vă configurați un cont root și îl blocați.

Cum funcționează toate acestea? Cercetătorul de securitate Mac, Patrick Wardle explică totul aici cu foarte multe detalii. Este destul de sumbru.

Actualizarea computerului dvs. Mac poate sau nu poate rezolva problema

Începând cu 29 noiembrie 2017, există un patch-ul disponibil pentru această problemă .

Dar Apple chiar a dat peste cap patch-ul. Dacă executați 10.13, instalați patch-ul, apoi actualizați la 10.13.1, problema a fost reintrodusă . Apple ar fi trebuit să corecte 10.13.1, o actualizare care a apărut cu câteva săptămâni mai devreme, pe lângă lansarea patch-ului general. Nu au făcut-o, ceea ce înseamnă că unii utilizatori instalează „actualizări” care întorc patch-ul de securitate, aducând înapoi exploit-ul.

Deci, în timp ce vă recomandăm în continuare să vă actualizați computerul Mac, ar trebui să urmați, de asemenea, pașii de mai jos pentru a închide singur eroarea.

În plus, unii utilizatori raportează că patch-ul rupe partajarea locală a fișierelor. Potrivit Apple, puteți rezolva problema deschizând terminalul și executând următoarea comandă:

sudo / usr / libexec / configureLocalKDC

Partajarea fișierelor ar trebui să funcționeze după aceasta. Acest lucru este frustrant, dar bug-uri de acest gen sunt prețul de plătit pentru patch-uri rapide.

Protejați-vă activând Root cu o parolă

Chiar dacă un patch a fost lansat, unii utilizatori pot experimenta în continuare eroarea. Există, totuși, o soluție manuală care o va remedia: trebuie doar să activați contul root cu o parolă.

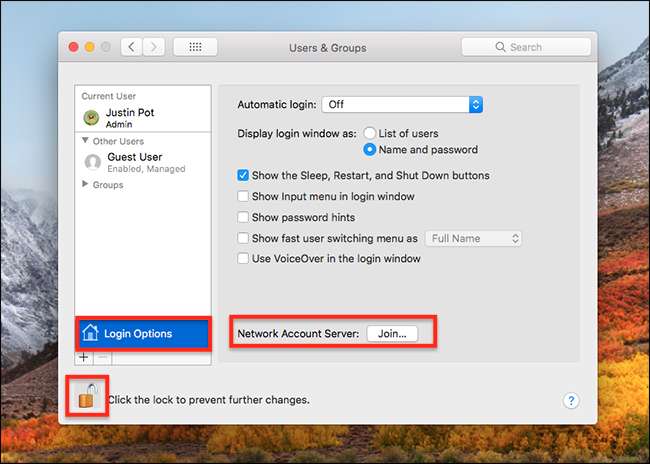

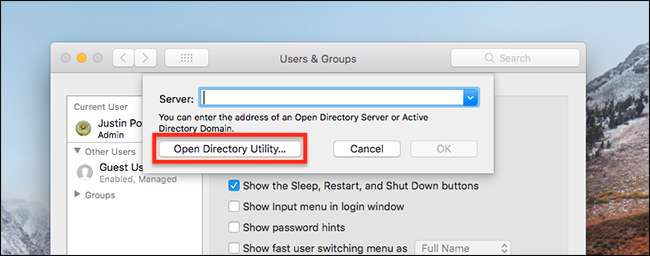

Pentru aceasta, accesați Preferințe sistem> Utilizatori și grupuri, apoi faceți clic pe elementul „Opțiuni de conectare” din panoul din stânga. Apoi, faceți clic pe butonul „Alăturați-vă” de lângă „Server de cont de rețea” și va apărea un nou panou.

Faceți clic pe „Open Directory Utility” și se va deschide o nouă fereastră.

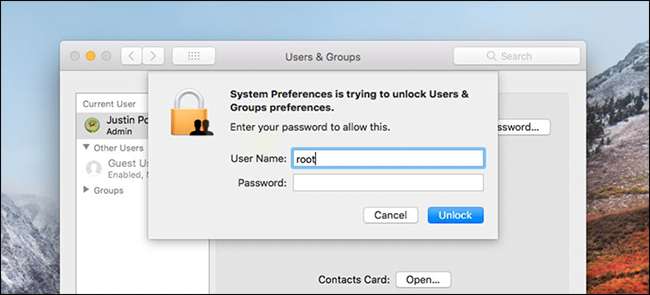

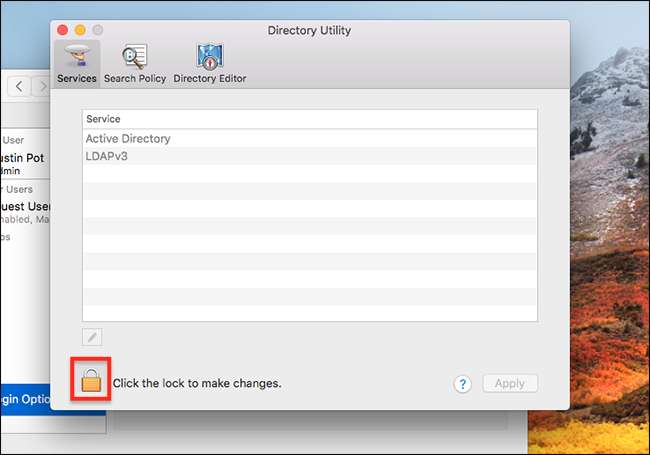

Faceți clic pe butonul de blocare, apoi introduceți numele de utilizator și parola când vi se solicită.

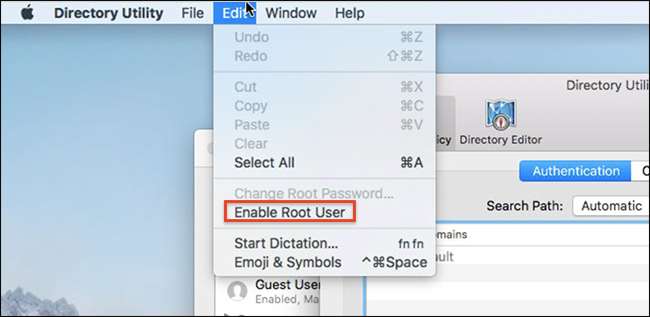

Acum faceți clic pe Editare> Activare utilizator rădăcină în bara de meniu.

Introduceți un parola securizată .

Exploatarea nu va mai funcționa, deoarece sistemul dvs. va avea deja un cont root activat cu o parolă reală atașată la acesta.

Continuați să instalați actualizările

Să clarificăm acest lucru: aceasta a fost o greșeală uriașă din partea Apple, iar patch-ul de securitate care nu funcționează (și care împiedică partajarea fișierelor) este și mai jenant. Acestea fiind spuse, exploatarea a fost suficient de rea încât Apple a trebuit să se miște rapid. Credem că ar trebui să instalați absolut patch-ul disponibil pentru această problemă și activați o parolă root. Sperăm că în curând Apple va rezolva aceste probleme cu un alt patch.

Actualizați-vă Mac-ul: nu ignorați aceste solicitări. Sunt acolo pentru un motiv.