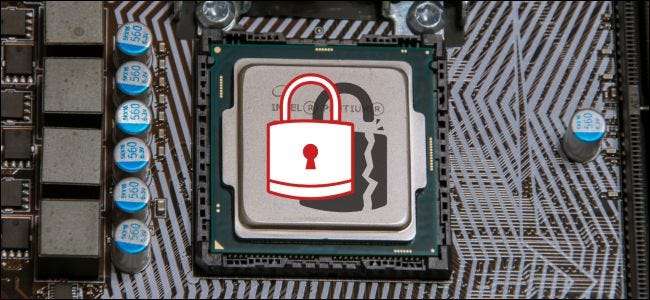

Foreshadow, también conocido como L1 Terminal Fault, es otro problema con la ejecución especulativa en los procesadores de Intel. Permite que el software malintencionado ingrese en áreas seguras que incluso Spectre y Meltdown los defectos no se podían romper.

¿Qué es Foreshadow?

Específicamente, Presagiar ataca la función Software Guard Extensions (SGX) de Intel. Esto está integrado en los chips de Intel para permitir que los programas creen "enclaves" seguros a los que no se puede acceder, incluso por otros programas en la computadora. Incluso si hubiera malware en la computadora, no podría acceder al enclave seguro, en teoría. Cuando se anunciaron Spectre y Meltdown, los investigadores de seguridad descubrieron que la memoria protegida por SGX era principalmente inmune a los ataques de Spectre y Meltdown.

También hay dos ataques relacionados, que los investigadores de seguridad denominan “Foreshadow - Next Generation” o Foreshadow-NG. Estos permiten el acceso a la información en el modo de administración del sistema (SMM), el kernel del sistema operativo o un hipervisor de máquina virtual. En teoría, el código que se ejecuta en una máquina virtual en un sistema podría leer información almacenada en otra máquina virtual en el sistema, aunque se supone que esas máquinas virtuales están completamente aisladas.

Foreshadow y Foreshadow-NG, como Spectre y Meltdown, usan fallas en la ejecución especulativa. Los procesadores modernos adivinan el código que creen que podría ejecutarse a continuación y lo ejecutan de forma preventiva para ahorrar tiempo. Si un programa intenta ejecutar el código, genial, ya se ha hecho y el procesador conoce los resultados. De lo contrario, el procesador puede desechar los resultados.

Sin embargo, esta ejecución especulativa deja atrás cierta información. Por ejemplo, según el tiempo que tarda un proceso de ejecución especulativa en realizar ciertos tipos de solicitudes, los programas pueden inferir qué datos hay en un área de memoria, incluso si no pueden acceder a esa área de memoria. Dado que los programas maliciosos pueden utilizar estas técnicas para leer la memoria protegida, incluso podrían acceder a los datos almacenados en la caché L1. Esta es la memoria de bajo nivel en la CPU donde se almacenan las claves criptográficas seguras. Es por eso que estos ataques también se conocen como "L1 Terminal Fault" o L1TF.

Para aprovechar Foreshadow, el atacante solo necesita poder ejecutar código en su computadora. El código no requiere permisos especiales; podría ser un programa de usuario estándar sin acceso al sistema de bajo nivel, o incluso un software que se ejecuta dentro de una máquina virtual.

Desde el anuncio de Spectre y Meltdown, hemos visto un flujo constante de ataques que abusan de la funcionalidad de ejecución especulativa. Por ejemplo, el Ataque de derivación de tienda especulativa (SSB) procesadores afectados de Intel y AMD, así como algunos procesadores ARM. Fue anunciado en mayo de 2018.

RELACIONADO: ¿Cómo afectarán las fallas Meltdown y Spectre a mi PC?

¿Se usa presagio en la naturaleza?

Foreshadow fue descubierto por investigadores de seguridad. Estos investigadores tienen una prueba de concepto, en otras palabras, un ataque funcional, pero no la están lanzando en este momento. Esto les da a todos tiempo para crear, lanzar y aplicar parches para protegerse contra el ataque.

Cómo puede proteger su PC

Tenga en cuenta que, en primer lugar, solo las PC con chips Intel son vulnerables a Foreshadow. Y los chips no son vulnerables a este defecto.

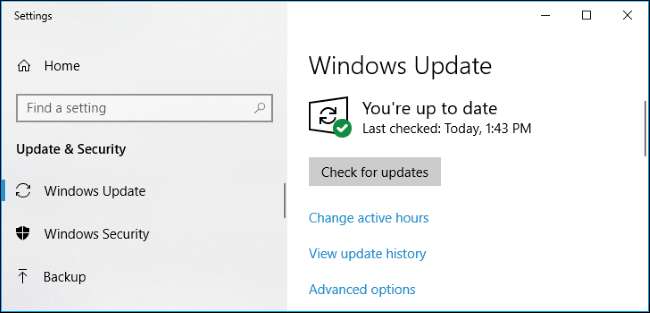

La mayoría de las PC con Windows solo necesitan actualizaciones del sistema operativo para protegerse de Foreshadow, según el aviso de seguridad oficial de Microsoft. Sólo ejecutar Windows Update para instalar los últimos parches. Microsoft dice no ha notado ninguna pérdida de rendimiento al instalar estos parches.

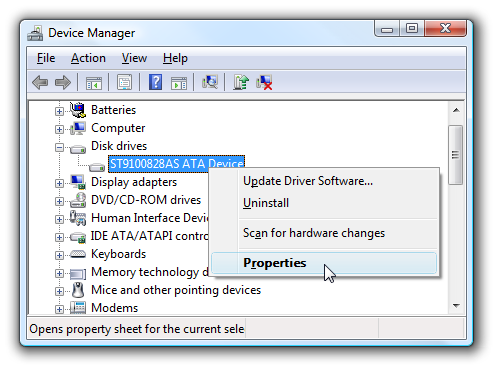

Algunas PC también pueden necesitar un nuevo microcódigo de Intel para protegerse. Intel dice estos son los mismos actualizaciones de microcódigo que fueron lanzados a principios de este año. Puede obtener un nuevo firmware, si está disponible para su PC, al instalar las últimas actualizaciones de UEFI o BIOS del fabricante de su PC o placa base. Tú también puedes instalar actualizaciones de microcódigo directamente desde Microsoft .

RELACIONADO: Cómo mantener su PC con Windows y sus aplicaciones actualizadas

Lo que los administradores del sistema deben saber

PC que ejecutan software de hipervisor para máquinas virtuales (por ejemplo, Hoper-B ) también necesitará actualizaciones para ese software de hipervisor. Por ejemplo, además de una actualización de Microsoft para Hyper-V, VMWare ha lanzado una actualización para su software de máquina virtual.

Sistemas que utilizan Hyper-V o seguridad basada en virtualización puede necesitar cambios más drásticos. Esto incluye deshabilitar Hyper-Threading , lo que ralentizará la computadora. La mayoría de las personas no necesitarán hacer esto, pero los administradores de Windows Server que ejecutan Hyper-V en CPU Intel deberán considerar seriamente deshabilitar el hiperproceso en el BIOS del sistema para mantener seguras sus máquinas virtuales.

Proveedores de nube como Microsoft Azure y Servicios web de Amazon también están parcheando sus sistemas para proteger de ataques las máquinas virtuales en sistemas compartidos.

Los parches también pueden ser necesarios para otros sistemas operativos. Por ejemplo, Ubuntu ha lanzado actualizaciones del kernel de Linux para protegerse contra estos ataques. Apple aún no ha comentado sobre este ataque.

Específicamente, los números CVE que identifican estos defectos son CVE-2018-3615 por el ataque a Intel SGX, CVE-2018-3620 para el ataque al sistema operativo y al modo de gestión del sistema, y CVE-2018-3646 por el ataque al administrador de la máquina virtual.

En una publicación de blog, Intel dijo está trabajando en mejores soluciones para mejorar el rendimiento mientras bloquea los exploits basados en L1TF. Esta solución aplicará la protección solo cuando sea necesario, mejorando el rendimiento. Intel dice que ya ha proporcionado un microcódigo de CPU de prelanzamiento con esta función a algunos socios y está evaluando su lanzamiento.

Finalmente, Intel señala que "L1TF también se aborda con los cambios que estamos realizando a nivel de hardware". En otras palabras, las futuras CPU de Intel contendrán mejoras de hardware para proteger mejor contra Spectre, Meltdown, Foreshadow y otros ataques especulativos basados en la ejecución con menor pérdida de rendimiento.