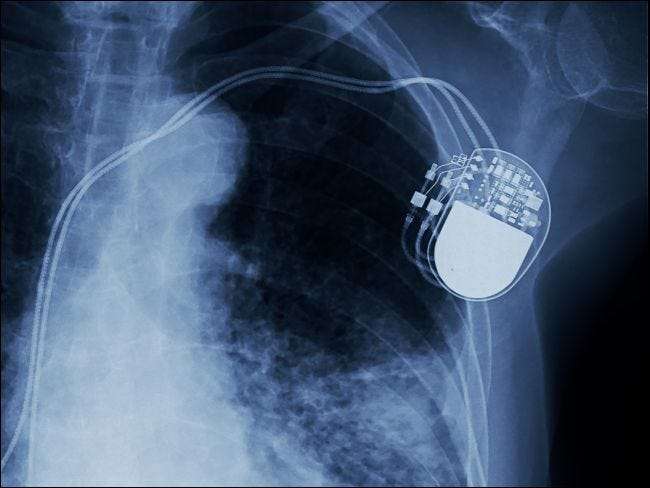

Desde marcapasos hasta relojes inteligentes, nos estamos convirtiendo cada vez más en una especie cibernética. Es por eso que los titulares recientes sobre vulnerabilidades en dispositivos médicos implantados podrían hacer sonar las alarmas. ¿Se puede piratear realmente el marcapasos de su abuelo y, de ser así, cuál es el riesgo en el mundo real?

Es una pregunta oportuna. Sí, se están produciendo cambios significativos en la tecnología médica: los dispositivos implantables ahora pueden comunicarse de forma inalámbrica, y la próxima Internet de las cosas (IoT) médica trae consigo varios dispositivos portátiles para mantener a los proveedores de atención médica y los pacientes más conectados. Pero un importante fabricante de dispositivos médicos ha aparecido en los titulares no con una, sino con dos vulnerabilidades de seguridad críticas.

Las vulnerabilidades destacan los riesgos de piratería

En marzo pasado, el Departamento de Seguridad Nacional advirtió que los piratas informáticos podían acceder de forma inalámbrica a marcapasos implantados fabricados por Medtronic . Luego, solo tres meses después, Medtronic retiró voluntariamente algunas de sus bombas de insulina por razones similares.

En la superficie, esto es aterrador, pero puede que no sea tan malo como parece. Los piratas informáticos no pueden acceder a marcapasos implantados desde una terminal remota a cientos de kilómetros de distancia ni realizar ataques a gran escala. Para piratear uno de estos marcapasos, el ataque debe realizarse en una proximidad física cercana a la víctima (dentro del alcance de Bluetooth) y solo cuando el dispositivo se conecta a Internet para enviar y recibir datos.

Aunque es poco probable, el riesgo es real. Medtronic diseñó el protocolo de comunicación del dispositivo para que no requiera autenticación ni los datos estén encriptados. Por lo tanto, cualquiera que esté lo suficientemente motivado podría cambiar los datos del implante, modificando potencialmente su comportamiento de una manera peligrosa o incluso fatal.

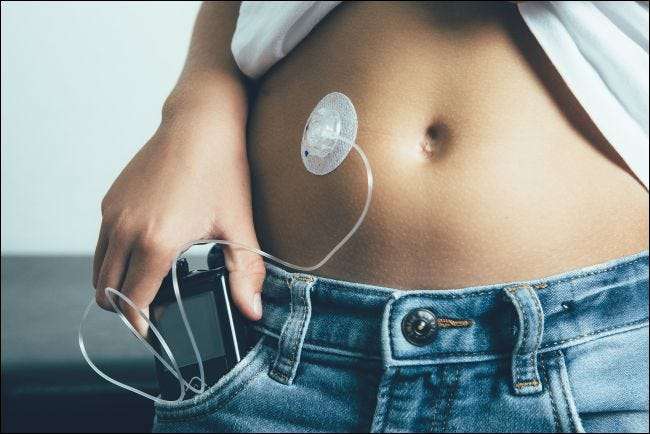

Al igual que los marcapasos, las bombas de insulina retiradas del mercado están habilitadas de forma inalámbrica para conectarse a equipos relacionados, como un dispositivo de medición, que determina cuánta insulina se bombea. Esta familia de bombas de insulina tampoco tiene seguridad incorporada, por lo que la empresa las está reemplazando por un modelo más cibernético.

La industria se está poniendo al día

A primera vista, podría parecer que Medtronic es el modelo de la seguridad peligrosa e inconsciente (la compañía no respondió a nuestra solicitud de comentarios sobre esta historia), pero está lejos de ser la única.

"El estado de la ciberseguridad en los dispositivos médicos es deficiente, en general", dijo Ted Shorter, director de tecnología de la firma de seguridad de IoT Keyfactor.

Alaap Shah, un abogado que se especializa en privacidad, ciberseguridad y regulación en el cuidado de la salud en Epstein Becker Green, explica: “Históricamente, los fabricantes no han desarrollado productos pensando en la seguridad”.

Después de todo, en el pasado, para manipular un marcapasos, tenía que realizar una cirugía. Toda la industria está tratando de ponerse al día con la tecnología y comprender las implicaciones de seguridad. Un ecosistema en rápida evolución, como el IoT médico mencionado anteriormente, está ejerciendo nuevas presiones de seguridad en una industria que nunca antes había tenido que pensar en eso.

"Estamos alcanzando un punto de inflexión en el crecimiento de las preocupaciones de conectividad y seguridad", dijo el investigador principal de amenazas de McAfee, Steve Povolny.

Aunque la industria médica tiene vulnerabilidades, nunca ha habido un dispositivo médico pirateado en la naturaleza.

"No conozco ninguna vulnerabilidad explotada", dijo Shorter.

Por qué no?

"Los delincuentes simplemente no tienen la motivación para piratear un marcapasos", explicó Povolny. "Hay un mayor retorno de la inversión en los servidores médicos, donde pueden mantener como rehenes los registros de pacientes con ransomware. Es por eso que buscan ese espacio: baja complejidad, alta tasa de retorno ".

De hecho, ¿por qué invertir en la manipulación compleja y altamente técnica de dispositivos médicos, cuando los departamentos de TI de los hospitales han estado tradicionalmente tan mal protegidos y pagan tan bien? Solo en 2017, 16 hospitales fueron paralizados por ataques de ransomware . Y desactivar un servidor no conlleva un cargo de asesinato si te atrapan. Sin embargo, piratear un dispositivo médico implantado que funciona es un asunto muy diferente.

Asesinatos y piratería de dispositivos médicos

Aun así, el ex vicepresidente Dick Cheney no se arriesgó en 2012. Cuando los médicos reemplazaron su antiguo marcapasos por un nuevo modelo inalámbrico, deshabilitaron las funciones inalámbricas para evitar cualquier piratería. Inspirado en parte por una trama del programa de televisión "Homeland", El médico de Cheney dijo , "Me pareció una mala idea que el vicepresidente de los Estados Unidos tuviera un dispositivo que tal vez alguien podría ... piratear".

La saga de Cheney sugiere un futuro aterrador en el que las personas son atacadas de forma remota a través de dispositivos médicos que regulan su salud. Pero Povolny no cree que estemos a punto de vivir en un mundo de ciencia ficción en el que los terroristas atacan a las personas de forma remota manipulando los implantes.

"Rara vez vemos interés en atacar a las personas", dijo Povolny, citando la enorme complejidad del hack.

Pero eso no significa que no pueda suceder. Probablemente sea solo cuestión de tiempo hasta que alguien se convierta en víctima de un truco al estilo de Misión Imposible del mundo real. Alpine Security desarrolló una lista de cinco clases de dispositivos que son más vulnerables. Encabezando la lista está el venerable marcapasos, que hizo el corte sin el reciente retiro de Medtronic, en lugar de citar el 2017 retiro del mercado de 465.000 marcapasos implantados por el fabricante Abbott . La empresa tuvo que actualizar el firmware de estos dispositivos para reparar los agujeros de seguridad que fácilmente podrían resultar en la muerte del paciente.

Otros dispositivos que preocupan a Alpine incluyen desfibriladores cardioversores implantables (que son similares a los marcapasos), bombas de infusión de fármacos e incluso sistemas de resonancia magnética, que no son ni de vanguardia ni implantables. El mensaje aquí es que la industria de TI médica tiene mucho trabajo en su plato para proteger todo tipo de dispositivos, incluido el hardware heredado de gran tamaño que se encuentra expuesto en los hospitales.

¿Qué tan seguros estamos?

Afortunadamente, los analistas y expertos parecen estar de acuerdo en que la postura de seguridad cibernética de la comunidad de fabricantes de dispositivos médicos ha mejorado constantemente durante los últimos años. Esto se debe, en parte, a la directrices que la FDA publicó en 2014 , junto con grupos de trabajo interinstitucionales que abarcan múltiples sectores del gobierno federal.

Povolny, por ejemplo, se anima a que la FDA esté trabajando con los fabricantes para agilizar los plazos de prueba para las actualizaciones de dispositivos. "Existe la necesidad de equilibrar los dispositivos de prueba lo suficiente como para no lastimar a nadie, pero no demorar tanto como para brindar a los atacantes un camino muy largo para investigar e implementar ataques sobre vulnerabilidades conocidas".

Según Anura Fernando, Arquitecto Jefe de Innovación de Interoperabilidad y Seguridad de Sistemas Médicos de UL, mejorar la seguridad de los dispositivos médicos es una prioridad en este momento en el gobierno. “La FDA está preparando una guía nueva y mejorada. El Consejo Coordinador del Sector Sanitario ha presentado recientemente el Plan Conjunto de Seguridad. Las organizaciones de desarrollo de estándares están evolucionando estándares y creando nuevos cuando es necesario. El DHS continúa ampliando sus programas CERT y otros planes de protección de infraestructura crítica, y la comunidad de atención médica se está expandiendo e interactuando con otros para mejorar continuamente la postura de ciberseguridad para mantenerse al día con el panorama cambiante de amenazas ".

Quizás sea reconfortante que haya tantos acrónimos involucrados, pero queda un largo camino por recorrer.

“Si bien algunos hospitales tienen una postura de ciberseguridad muy madura, todavía hay muchos que luchan por entender cómo lidiar incluso con la higiene básica de la ciberseguridad”, lamentó Fernando.

Entonces, ¿hay algo que usted, su abuelo o cualquier paciente con un dispositivo médico implantado o que se pueda llevar puesto pueda hacer? La respuesta es un poco descorazonadora.

"Desafortunadamente, la responsabilidad recae en los fabricantes y la comunidad médica", dijo Povolny. "Necesitamos dispositivos más seguros y una implementación adecuada de los protocolos de seguridad".

Sin embargo, hay una excepción. Si está utilizando un dispositivo apto para consumidores, como un reloj inteligente, por ejemplo, Povolny le recomienda que practique una buena higiene de seguridad. "Cambie la contraseña predeterminada, aplique actualizaciones de seguridad y asegúrese de que no esté conectado a Internet todo el tiempo si no es necesario".