Si de repente comienza a recibir un flujo interminable de correo electrónico no deseado, tal vez pidiendo la confirmación de una suscripción, es víctima de un bombardeo de correo electrónico. El perpetrador probablemente esté tratando de ocultar su verdadero objetivo, así que esto es lo que debe hacer.

¿Qué es el bombardeo por correo electrónico?

Un bombardeo por correo electrónico es un ataque a su bandeja de entrada que implica enviar cantidades masivas de mensajes a su dirección. A veces, estos mensajes son un galimatías completo, pero más a menudo serán correos electrónicos de confirmación para boletines y suscripciones. En el último caso, el atacante utiliza un script para buscar foros y boletines informativos en Internet y luego se registra para obtener una cuenta con su dirección de correo electrónico. Cada uno le enviará un correo electrónico de confirmación pidiéndole que confirme su dirección. Este proceso se repite en tantos sitios desprotegidos como pueda encontrar el script.

El término "bombardeo de correo electrónico" también puede referirse a inundar un servidor de correo electrónico con demasiados correos electrónicos en un intento de abrumar el servidor de correo electrónico y derribarlo, pero ese no es el objetivo aquí; sería un desafío derribar cuentas de correo electrónico modernas que De todos modos, los servidores de correo electrónico de Google o Microsoft. En lugar de un ataque de denegación de servicio (DOS) contra los servidores de correo electrónico que está utilizando, la avalancha de mensajes es una distracción para ocultar las verdaderas intenciones del atacante.

¿Por qué te está pasando esto?

Un bombardeo de correo electrónico es a menudo una distracción que se utiliza para enterrar un correo electrónico importante en su bandeja de entrada y ocultarlo. Por ejemplo, un atacante puede haber obtenido acceso a una de sus cuentas en un sitio web de compras en línea como Amazon y haber pedido productos costosos para sí mismo. El bombardeo de correos electrónicos inunda la bandeja de entrada de su correo electrónico con correos electrónicos irrelevantes, enterrando los correos electrónicos de confirmación de compra y envío para que no los note.

Si posee un dominio, es posible que el atacante esté intentando transferirlo. Si un atacante obtuvo acceso a su cuenta bancaria o una cuenta en otro servicio financiero, es posible que también esté tratando de ocultar los correos electrónicos de confirmación para transacciones financieras.

Al inundar su bandeja de entrada, el bombardeo de correos electrónicos sirve como una distracción del daño real, enterrando cualquier correo electrónico relevante sobre lo que está sucediendo en una montaña de correos electrónicos inútiles. Cuando dejen de enviarte una ola tras otra de correo electrónico, puede que sea demasiado tarde para reparar el daño.

También se puede utilizar un bombardeo por correo electrónico para controlar su dirección de correo electrónico. Si tiene una dirección codiciada, algo sencillo con pocos símbolos y un nombre real, por ejemplo, el punto puede ser frustrarlo hasta que abandone la dirección. Una vez que entrega la dirección de correo electrónico, el atacante puede apoderarse de ella y utilizarla para sus fines.

Qué hacer cuando te bombardean por correo electrónico

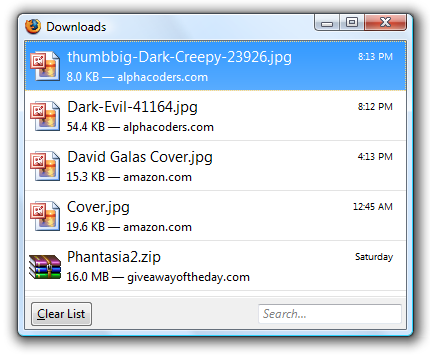

Si es víctima de un bombardeo por correo electrónico, lo primero que debe hacer es verificar y bloquear sus cuentas. Inicie sesión en cualquier cuenta de compras, como Amazon, y verifique los pedidos recientes. Si ve un pedido que no realizó, comuníquese con el servicio de atención al cliente del sitio web de compras de inmediato.

Es posible que desee llevar esto un paso más allá. En Amazon, es posible "archivar" pedidos y ocultarlos de la lista de pedidos normal. Un usuario de Reddit descubrió un correo electrónico de Amazon confirmando un pedido de cinco tarjetas gráficas con un valor total de $ 1000 enterrados en una avalancha de correos electrónicos entrantes. Cuando fueron a cancelar el pedido, no pudieron encontrarlo. El atacante tenía archivado el pedido de Amazon , esperando que eso lo ayude a pasar desapercibido.

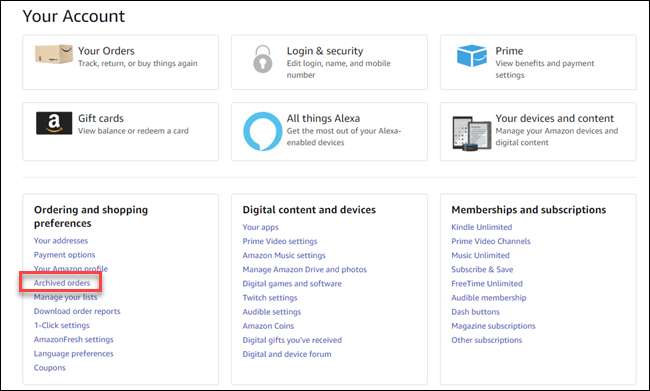

Puede verificar los pedidos archivados de Amazon yendo a Amazon Su cuenta y haciendo clic en "Pedidos archivados" en "Preferencias de pedidos y compras".

Mientras revisa sus cuentas de compras, sería aconsejable eliminar sus opciones de pago por completo. Si el perpetrador todavía está esperando para ingresar a su cuenta y ordenar algo, no podrá hacerlo.

Una vez que haya verificado cualquier sitio en el que haya proporcionado información de pago, vuelva a verificar sus cuentas bancarias y de tarjetas de crédito y busque cualquier actividad inusual. También debe comunicarse con sus instituciones financieras e informarles de la situación. Es posible que puedan bloquear su cuenta y ayudarlo a encontrar cualquier actividad inusual. Si posee algún dominio, debe comunicarse con su proveedor de dominio y pedir ayuda para bloquear el dominio para que no se pueda transferir.

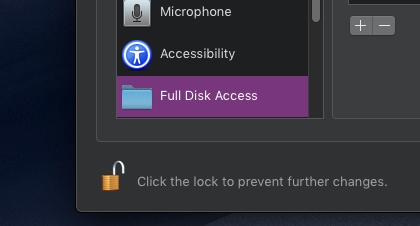

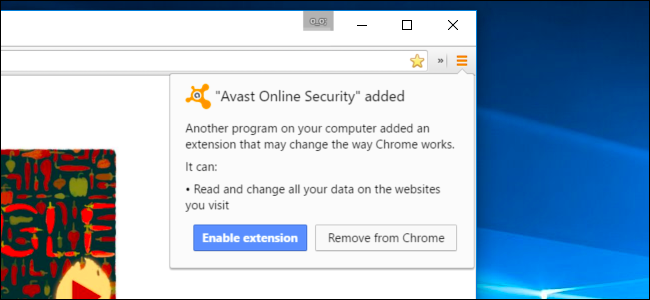

Si descubre que un atacante ha obtenido acceso a uno de sus sitios web, debe cambiar su contraseña en ese sitio web. Asegúrate de usar contraseñas seguras y únicas para todas sus cuentas importantes en línea. Un administrador de contraseñas ayudará. Si puede administrarlo, debe configurar Autenticación de dos factores para cada sitio que lo ofrece. Esto garantizará que los atacantes no puedan acceder a una cuenta, incluso si de alguna manera obtienen la contraseña de esa cuenta.

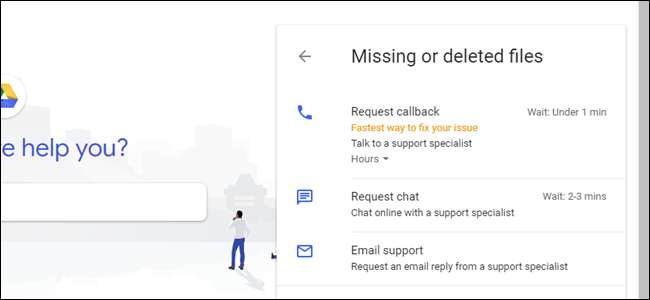

Ahora que ha protegido sus diversas cuentas, es hora de ocuparse de su correo electrónico. Para la mayoría de los proveedores de correo electrónico, el primer paso es ponerse en contacto con su proveedor de correo electrónico. Desafortunadamente, contactar a Google es increíblemente complicado. De Google pagina de contacto no parece ofrecer un método de contacto para la mayoría de los usuarios de Google. Si eres un pago Suscriptor de Google One o Suscriptor de G Suite , puede ponerse en contacto directamente con el soporte de Google. Al buscar en sus numerosos menús, solo encontramos un método directo de contacto cuando faltan archivos en Google Drive.

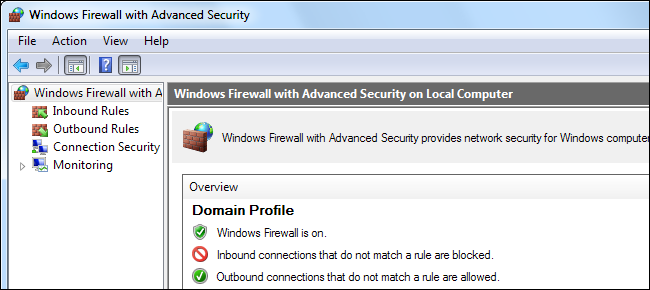

Es dudoso que alguien de este equipo de asistencia pueda ayudarlo con su problema. Si está en Gmail sin una suscripción, tendrá que aguantar el bombardeo. Usted puede crea filtros para limpiar tu bandeja de entrada . Intente encontrar algo común en los correos electrónicos que está recibiendo y configure algunos filtros para moverlos a spam o papelera. Solo para tener cuidado de no filtrar los correos electrónicos que desea ver en el proceso.

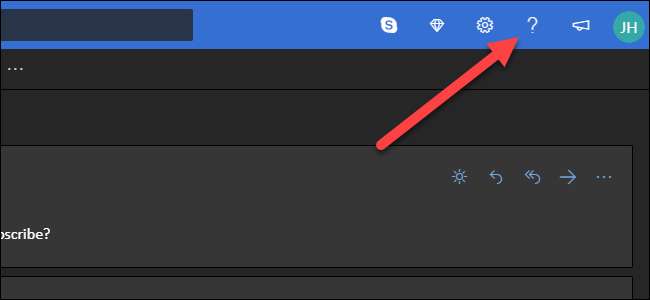

Si usa un correo electrónico de Outlook.com, la ayuda está integrada en el sitio web. Inicie sesión en su correo electrónico, luego haga clic en el signo de interrogación en la esquina superior derecha.

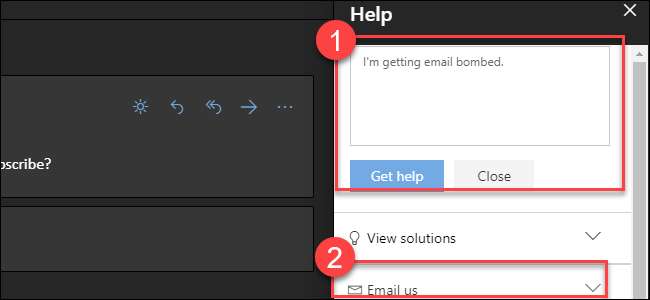

Escribe algo como "Me bombardean con el correo electrónico" y haz clic en "Obtener ayuda". Se le dará una opción de "envíenos un correo electrónico", luego siga con eso.

No obtendrá un alivio inmediato, pero se espera que el equipo de asistencia se comunique con usted para ayudarlo. Mientras tanto, querrás crear reglas para filtrar la basura que está recibiendo.

Si está usando un proveedor de correo electrónico diferente, intente contactarlo directamente y configure filtros. En cualquier caso, no elimine su cuenta ni su dirección de correo electrónico. Obtener el control de su dirección de correo electrónico podría ser lo que realmente quiere el atacante. Dar su dirección de correo electrónico les da una vía para lograr ese objetivo.

No puedes detener el ataque, pero puedes esperarlo

En última instancia, no hay nada que pueda hacer usted mismo para detener el ataque. Si su proveedor de correo electrónico no puede o no quiere ayudar, tendrá que soportar el ataque y esperar que se detenga.

Solo tenga en cuenta que puede estar en un largo camino. Si bien los bombardeos por correo electrónico a veces desaparecen después de un día, pueden durar todo el tiempo que el perpetrador quiera o tenga los recursos necesarios. Puede ser una buena idea ponerse en contacto con cualquier persona importante, informarle de lo que está sucediendo y proporcionar otra forma de contactarlo. Con el tiempo, su atacante obtendrá lo que quiere o se dará cuenta de que ha tomado las medidas necesarias para evitar que tenga éxito y pasar a un objetivo más fácil.