Bạn đã bảo vệ máy tính của mình bằng mã hóa đĩa mạnh và phần mềm bảo mật. Nó an toàn — miễn là bạn giữ nó trong tầm mắt. Tuy nhiên, một khi kẻ tấn công có quyền truy cập vật lý vào máy tính của bạn, tất cả các cược sẽ tắt. Gặp phải cuộc tấn công "người hầu gái ác".

Đòn tấn công "Người hầu gái ác" là gì?

Điều này thường lặp lại trong vấn đề an ninh mạng: Sau khi kẻ tấn công có quyền truy cập vật lý vào thiết bị máy tính của bạn, tất cả các cược sẽ tắt. Cuộc tấn công "người hầu gái độc ác" là một ví dụ - và không chỉ là một cuộc tấn công trên lý thuyết - về cách kẻ tấn công có thể truy cập và xâm phạm một thiết bị không được giám sát. Hãy coi "cô hầu gái độc ác" như một điệp viên.

Khi mọi người đi công tác hoặc du lịch, họ thường để máy tính xách tay trong phòng khách sạn. Bây giờ, điều gì sẽ xảy ra nếu có một “cô hầu gái độc ác” làm việc trong khách sạn — một người dọn dẹp (hoặc một người nào đó cải trang thành người dọn dẹp), trong quá trình dọn dẹp phòng khách sạn bình thường của họ, đã sử dụng quyền truy cập vật lý của họ vào thiết bị để sửa đổi nó và thỏa hiệp nó?

Bây giờ, đây có thể không phải là điều mà một người bình thường cần phải lo lắng. Nhưng đó là mối lo ngại đối với các mục tiêu có giá trị cao như nhân viên chính phủ đi du lịch quốc tế hoặc các giám đốc điều hành lo ngại về gián điệp công nghiệp.

Đó không chỉ là "Những cô hầu gái xấu xa"

Thuật ngữ tấn công “người giúp việc xấu xa” được nhà nghiên cứu bảo mật máy tính Joanna Rutkowska đặt ra lần đầu tiên vào năm 2009. Khái niệm về người giúp việc “xấu xa” có quyền truy cập vào phòng khách sạn được thiết kế để minh họa cho vấn đề này. Tuy nhiên, một cuộc tấn công "người hầu gái độc ác" có thể đề cập đến bất kỳ tình huống nào mà thiết bị của bạn rời khỏi thị giác của bạn và kẻ tấn công có quyền truy cập vật lý vào nó. Ví dụ:

- Bạn đặt một thiết bị trực tuyến. Trong quá trình vận chuyển, ai đó có quyền truy cập vào gói hàng đã mở hộp và xâm phạm thiết bị.

- Nhân viên biên phòng tại cửa khẩu quốc tế mang máy tính xách tay, điện thoại thông minh hoặc máy tính bảng của bạn vào một phòng khác và trả lại sau một thời gian.

- Các nhân viên thực thi pháp luật mang thiết bị của bạn vào một phòng khác và trả lại sau.

- Bạn là giám đốc điều hành cấp cao và bạn để máy tính xách tay hoặc thiết bị khác của mình trong văn phòng mà người khác có thể có quyền truy cập.

- Tại một hội nghị bảo mật máy tính, bạn để máy tính xách tay của mình không cần giám sát trong phòng khách sạn.

Có vô số ví dụ, nhưng kết hợp chính luôn là bạn không giám sát thiết bị của mình — ngoài tầm mắt — nơi người khác có quyền truy cập vào thiết bị.

Ai Thực sự Cần Lo lắng?

Hãy thực tế ở đây: Các cuộc tấn công của người hầu gái xấu xa không giống như nhiều vấn đề bảo mật máy tính. Họ không phải là mối quan tâm đối với một người bình thường.

Ransomware và các phần mềm độc hại khác lây lan như cháy rừng từ thiết bị này sang thiết bị khác qua mạng. Ngược lại, một cuộc tấn công người hầu gái độc ác yêu cầu một người thực sự phải ra tay để xâm phạm thiết bị của bạn một cách cụ thể — trực tiếp. Đây là spycraft.

Từ góc độ thực tế, các cuộc tấn công người hầu gái độc ác là mối lo ngại đối với các chính trị gia đi du lịch quốc tế, giám đốc điều hành cấp cao, tỷ phú, nhà báo và các mục tiêu có giá trị khác.

Ví dụ, vào năm 2008, các quan chức Trung Quốc có thể có đã bí mật truy cập nội dung máy tính xách tay của một quan chức Hoa Kỳ trong cuộc đàm phán thương mại ở Bắc Kinh. Viên chức này đã để máy tính xách tay của mình không cần giám sát. Như câu chuyện của Associated Press từ năm 2008 đã nói, "Một số cựu quan chức Thương mại nói với AP rằng họ luôn cẩn thận giữ các thiết bị điện tử bên mình trong các chuyến đi đến Trung Quốc."

Từ góc độ lý thuyết, các cuộc tấn công người hầu gái xấu xa là một cách hữu ích để nghĩ ra và tóm tắt một kiểu tấn công hoàn toàn mới để các chuyên gia bảo mật chống lại.

nói cách khác: Bạn có thể không cần lo lắng rằng ai đó sẽ xâm phạm thiết bị máy tính của bạn trong một cuộc tấn công có chủ đích khi bạn để chúng khuất tầm mắt. Tuy nhiên, một người như Jeff Bezos chắc chắn không cần phải lo lắng về điều này.

Cuộc tấn công của Evil Maid hoạt động như thế nào?

Một cuộc tấn công người hầu gái độc ác dựa vào việc sửa đổi một thiết bị theo cách không thể phát hiện được. Khi đặt ra thuật ngữ, Rutkowska trình diễn một cuộc tấn công Làm tổn hại Mã hóa đĩa hệ thống TrueCrypt .

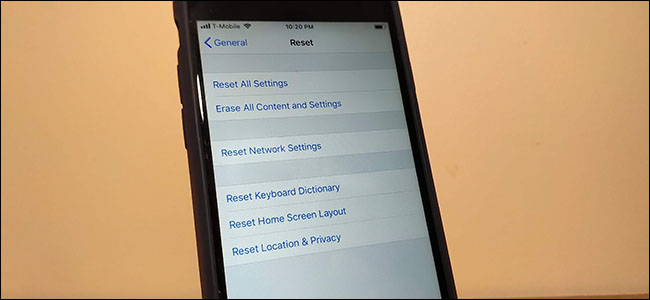

Cô ấy đã tạo ra phần mềm có thể đặt trên ổ USB khởi động được. Tất cả những gì kẻ tấn công sẽ phải làm là cắm ổ USB vào máy tính đã tắt nguồn, bật nó lên, khởi động từ ổ USB và đợi khoảng một phút. Phần mềm sẽ khởi động và sửa đổi phần mềm TrueCrypt để ghi mật khẩu vào đĩa.

Sau đó, mục tiêu sẽ quay trở lại phòng khách sạn của họ, bật máy tính xách tay và nhập mật khẩu của họ. Giờ đây, cô hầu gái độc ác có thể quay lại và đánh cắp máy tính xách tay — phần mềm bị xâm nhập sẽ lưu mật khẩu giải mã vào đĩa và cô hầu gái độc ác có thể truy cập nội dung của máy tính xách tay.

Ví dụ này, minh họa việc sửa đổi phần mềm của thiết bị, chỉ là một cách tiếp cận. Một cuộc tấn công người hầu gái độc ác cũng có thể liên quan đến việc mở máy tính xách tay, máy tính để bàn hoặc điện thoại thông minh, sửa đổi phần cứng bên trong của nó, sau đó đóng nó lại.

Các cuộc tấn công của người hầu gái xấu xa thậm chí không cần phải phức tạp như vậy. Ví dụ: giả sử một người dọn dẹp (hoặc ai đó đóng giả làm người dọn dẹp) có quyền truy cập vào văn phòng của một Giám đốc điều hành tại một công ty nằm trong danh sách Fortune 500. Giả sử rằng CEO sử dụng máy tính để bàn, người dọn dẹp “ác quỷ” có thể cài đặt bộ ghi phím phần cứng giữa bàn phím và máy tính. Sau đó, họ có thể quay lại một vài ngày sau, lấy trình ghi khóa phần cứng và xem mọi thứ mà CEO đã nhập trong khi cài đặt trình ghi khóa và ghi lại các lần nhấn phím.

Bản thân thiết bị thậm chí không cần phải xâm nhập: Giả sử rằng một giám đốc điều hành sử dụng một mẫu máy tính xách tay cụ thể và để máy tính xách tay đó trong phòng khách sạn. Một người hầu gái độc ác truy cập vào phòng khách sạn, thay thế máy tính xách tay của CEO bằng một máy tính xách tay trông giống hệt nhau đang chạy phần mềm bị xâm phạm và rời đi. Khi CEO bật máy tính xách tay và nhập mật khẩu mã hóa của họ, phần mềm bị xâm nhập sẽ "gọi điện thoại về nhà" và truyền mật khẩu mã hóa cho cô hầu gái độc ác.

Nó dạy chúng ta những gì về bảo mật máy tính

Một cuộc tấn công người hầu gái độc ác thực sự làm nổi bật mức độ nguy hiểm của việc truy cập vật lý vào thiết bị của bạn. Nếu kẻ tấn công có quyền truy cập vật lý không được giám sát vào thiết bị mà bạn không giám sát, bạn chỉ có thể làm rất ít điều để bảo vệ mình.

Trong trường hợp cuộc tấn công ban đầu của người hầu gái xấu xa, Rutkowska đã chứng minh rằng ngay cả những người tuân theo các quy tắc cơ bản về bật mã hóa ổ đĩa và tắt nguồn thiết bị của họ bất cứ khi nào họ để nó một mình cũng dễ bị tấn công.

Nói cách khác, một khi kẻ tấn công có quyền truy cập vật lý vào thiết bị của bạn ngoài tầm nhìn của bạn, tất cả các cược sẽ tắt.

Làm thế nào bạn có thể bảo vệ chống lại các cuộc tấn công của Ác maid?

Như chúng tôi đã chỉ ra, hầu hết mọi người thực sự không cần phải lo lắng về kiểu tấn công này.

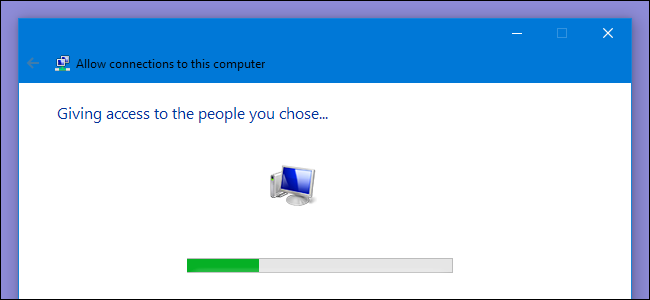

Để bảo vệ khỏi các cuộc tấn công của người hầu gái độc ác, giải pháp hiệu quả nhất là chỉ cần giám sát một thiết bị và đảm bảo không ai có quyền truy cập vật lý vào nó. Khi các nhà lãnh đạo của các quốc gia hùng mạnh nhất thế giới đi du lịch, bạn có thể cá rằng họ không để máy tính xách tay và điện thoại thông minh của mình nằm lung tung trong phòng khách sạn, nơi họ có thể bị dịch vụ tình báo của quốc gia khác xâm phạm.

Một thiết bị cũng có thể được đặt trong két có khóa hoặc loại hộp khóa khác để đảm bảo kẻ tấn công không thể truy cập vào chính thiết bị — mặc dù ai đó có thể lấy được khóa. Ví dụ, trong khi nhiều phòng khách sạn có két an toàn, nhân viên khách sạn thường có chìa khóa chính .

Các thiết bị hiện đại ngày càng có khả năng chống lại một số kiểu tấn công của người hầu gái độc ác. Ví dụ, Khởi động an toàn đảm bảo rằng các thiết bị thường sẽ không khởi động các ổ USB không đáng tin cậy. Tuy nhiên, không thể bảo vệ trước mọi cuộc tấn công của người hầu gái độc ác.

Một kẻ tấn công được xác định với quyền truy cập vật lý sẽ có thể tìm ra cách.

Bất cứ khi nào chúng tôi viết về bảo mật máy tính, chúng tôi thấy hữu ích khi truy cập lại một truyện tranh xkcd cổ điển về An ninh .

Một cuộc tấn công người hầu gái độc ác là một kiểu tấn công tinh vi mà người bình thường khó có thể đối phó. Trừ khi bạn là mục tiêu giá trị cao có khả năng trở thành mục tiêu của các cơ quan tình báo hoặc gián điệp của công ty, còn rất nhiều mối đe dọa kỹ thuật số khác phải lo lắng, bao gồm ransomware và các cuộc tấn công tự động khác.