آپ نے اپنا کمپیوٹر اپنے ساتھ محفوظ کرلیا ہے مضبوط ڈسک انکرپشن اور سیکیورٹی سافٹ ویئر جب تک آپ اسے نظروں میں نہیں رکھیں گے تو یہ محفوظ ہے۔ لیکن ، ایک بار جب کسی حملہ آور کے آپ کے کمپیوٹر تک جسمانی رسائی ہوجاتی ہے تو ، تمام شرط ختم ہوجاتے ہیں۔ "بری لونڈی" حملے سے ملو۔

"ایول نوکرانی" حملہ کیا ہے؟

یہ اکثر سائبرسیکیوریٹی میں دہرایا جاتا ہے: ایک بار جب حملہ آور کے آپ کے کمپیوٹنگ ڈیوائس تک جسمانی رسائی ہوجاتی ہے تو ، تمام شرطیں بند ہوجاتی ہیں۔ "بری لونڈی" حملہ ایک مثال ہے — اور صرف نظریاتی ہی نہیں an کہ حملہ آور کسی ناکے والے آلے تک کیسے رسائی حاصل کرسکتا ہے اور اس سے سمجھوتہ کرسکتا ہے۔ جاسوس کے طور پر "بری لونڈی" کے بارے میں سوچو۔

جب لوگ کاروبار یا خوشی کے لئے سفر کرتے ہیں تو وہ اکثر اپنے لیپ ٹاپ کو ہوٹل کے کمروں میں چھوڑ دیتے ہیں۔ اب ، اگر ہوٹلوں میں کوئی "بری لونڈی" کام کر رہی ہو cleaning تو کوئی صفائی کرنے والا شخص (یا صفائی کرنے والا شخص بھیس بدل کر) تھا ، جو ، ہوٹل کے کمرے کی عام صفائی کے دوران ، آلہ تک اپنی جسمانی رسائی استعمال کرتا تھا اس میں ترمیم کریں اور سمجھوتہ کریں؟

اب ، یہ ممکنہ طور پر کچھ نہیں ہے جس کی اوسط فرد کو فکر کرنے کی ضرورت ہے۔ لیکن یہ بین الاقوامی سطح پر سفر کرنے والے سرکاری ملازمین یا صنعتی جاسوسوں کے بارے میں فکر مند ایگزیکٹوز جیسے اعلی قدر کے اہداف کے ل. تشویش کا باعث ہے۔

یہ صرف "شیطان نوکرانی" نہیں ہے

"بری لونڈی" حملے کی اصطلاح سب سے پہلے کمپیوٹر سیکیورٹی کے محقق جوانا روٹوکوسکا نے سن 2009 میں تیار کی تھی۔ ہوٹل کے کمرے تک رسائی کے ساتھ "بری" نوکرانی کا تصور اس مسئلے کی وضاحت کے لئے تیار کیا گیا ہے۔ لیکن "بری لونڈی" حملہ کسی بھی ایسی صورتحال کا حوالہ دے سکتا ہے جہاں آپ کا آلہ آپ کی نظر کو چھوڑ دے اور حملہ آور کی جسمانی رسائی ہو۔ مثال کے طور پر:

- آپ کسی آلے کا آن لائن آرڈر دیتے ہیں۔ شپنگ کے عمل کے دوران ، پیکیج تک رسائی والا کوئی شخص باکس کھولتا ہے اور آلہ پر سمجھوتہ کرتا ہے۔

- بین الاقوامی سرحد کے بارڈر ایجنٹ آپ کے لیپ ٹاپ ، اسمارٹ فون یا ٹیبلٹ کو دوسرے کمرے میں لے جاتے ہیں اور تھوڑی دیر بعد اسے واپس کردیتے ہیں۔

- قانون نافذ کرنے والے ایجنٹ آپ کے آلے کو دوسرے کمرے میں لے جاتے ہیں اور بعد میں واپس کردیتے ہیں۔

- آپ اعلی سطح کے ایگزیکٹو ہیں اور آپ اپنے لیپ ٹاپ یا دوسرے آلے کو کسی دفتر میں چھوڑ دیتے ہیں جس میں دوسرے لوگوں تک رسائی ہوسکتی ہے۔

- ایک کمپیوٹر سکیورٹی کانفرنس میں ، آپ اپنے لیپ ٹاپ کو ہوٹل کے کمرے میں بلاوجہ چھوڑ دیتے ہیں۔

ایسی بےشمار مثالیں موجود ہیں ، لیکن کلیدی امتزاج ہمیشہ یہ ہوتا ہے کہ آپ نے اپنے آلے کو بغیر کسی کارفرما چھوڑ دیا — اپنی نظروں سے باہر — جہاں کسی اور کو اس تک رسائی حاصل ہو۔

واقعتا Wor کون فکر کرنے کی ضرورت ہے؟

آئیے یہاں حقیقت پسندانہ ہوں: شیطان نوکرانی کے حملے کمپیوٹر سیکیورٹی کے بہت سارے مسائل کی طرح نہیں ہیں۔ وہ اوسط فرد کے ل a تشویش نہیں ہیں۔

رینسم ویئر اور دیگر میل ویئر نیٹ ورک پر آلہ سے دوسرے آلہ تک جنگل کی آگ کی طرح پھیلتے ہیں۔ اس کے برعکس ، ایک بری لونڈی حملے کے ل an ایک حقیقی شخص کی ضرورت ہوتی ہے کہ وہ آپ کے آلے سے خاص طور پر سمجھوتہ کرنے کی راہ سے نکل جائے۔ یہ جاسوس ہے۔

عملی نقطہ نظر سے ، بری لونڈی حملے سیاستدانوں ، بین الاقوامی سطح پر ایگزیکٹوز ، ارب پتیوں ، صحافیوں ، اور دیگر قیمتی اہداف کے لئے تشویش کا باعث ہیں۔

مثال کے طور پر ، 2008 میں ، چینی عہدیدار ہوسکتے ہیں کسی امریکی اہلکار کے لیپ ٹاپ کے مندرجات پر خفیہ طور پر رسائی حاصل کی بیجنگ میں تجارتی مذاکرات کے دوران۔ عہدیدار نے اپنا لیپ ٹاپ بغیر کسی رکاوٹ کے چھوڑ دیا۔ چونکہ 2008 سے ایسوسی ایٹڈ پریس کی کہانی اس میں شامل ہے ، "کامرس کے کچھ سابق عہدیداروں نے اے پی کو بتایا کہ وہ چین کے دوروں کے دوران ہر وقت الیکٹرانک آلات اپنے پاس رکھنے کا محتاط رہتے ہیں۔"

نظریاتی نقطہ نظر سے ، بری لونڈی حملے سکیورٹی پیشہ ور افراد کے خلاف دفاع کے ل attack حملے کے پورے نئے طبقے کے بارے میں سوچنے اور اس کا خلاصہ کرنے کا ایک مددگار طریقہ ہیں۔

دوسرے لفظوں میں: آپ کو شاید یہ فکر کرنے کی ضرورت نہیں ہے کہ جب کوئی آپ کے کمپیوٹنگ آلات کو کسی ٹارگیٹڈ حملے میں سمجھوتہ کرے گا جب آپ انہیں اپنی نگاہ سے دور کردیں گے۔ تاہم ، جیف بیزوس جیسے کسی کو ضرور اس کے بارے میں فکر کرنے کی ضرورت ہے۔

شیطان نوکرانی حملہ کیسے کام کرتا ہے؟

بری لونڈی حملہ آلہ کو ناقابل شناخت انداز میں تبدیل کرنے پر انحصار کرتا ہے۔ اصطلاح کی تشکیل میں ، رٹکوسکا نے ایک حملے کا مظاہرہ کیا سمجھوتہ کرنا ٹروکرپٹ سسٹم ڈسک کی خفیہ کاری .

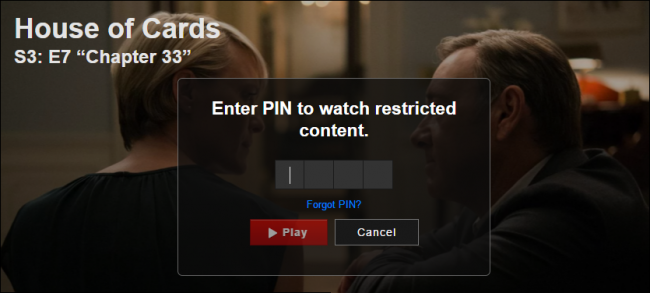

اس نے ایسا سافٹ ویئر تیار کیا جسے بوٹ ایبل USB ڈرائیو پر رکھا جاسکے۔ حملہ آور کو کرنا پڑتا ہے کہ USB ڈرائیو کو چلنے والے کمپیوٹر میں داخل کرنا ہے ، اسے آن کرنا ہے ، USB ڈرائیو سے بوٹ کرنا ہے ، اور تقریبا ایک منٹ انتظار کرنا ہے۔ سوفٹویئر بوٹ اور ٹروکرپٹ سافٹ ویئر میں ترمیم کرے گا تاکہ پاس ورڈ کو ڈسک میں ریکارڈ کیا جا سکے۔

اس کے بعد یہ ہدف اپنے ہوٹل کے کمرے ، لیپ ٹاپ پر بجلی ، اور اپنا پاس ورڈ درج کرنے میں واپس آجائے گا۔ اب ، بری لونڈی واپس آسکتی ہے اور لیپ ٹاپ کو چوری کر سکتی ہے۔ سمجھوتہ کرنے والا سوفٹ ویئر ڈیکرپشن کے پاس ورڈ کو ڈسک پر محفوظ کرسکتا تھا ، اور بری لونڈی لیپ ٹاپ کے مشمولات تک رسائی حاصل کرسکتی تھی۔

اس مثال کے طور پر ، کسی آلے کے سافٹ ویئر میں ترمیم کرنا ، صرف ایک نقطہ نظر ہے۔ بری لونڈی حملے میں جسمانی طور پر لیپ ٹاپ ، ڈیسک ٹاپ ، یا اسمارٹ فون کھولنا ، اس کے اندرونی ہارڈ ویئر میں ترمیم کرنا ، اور پھر اسے بند کرنا بند ہوسکتا ہے۔

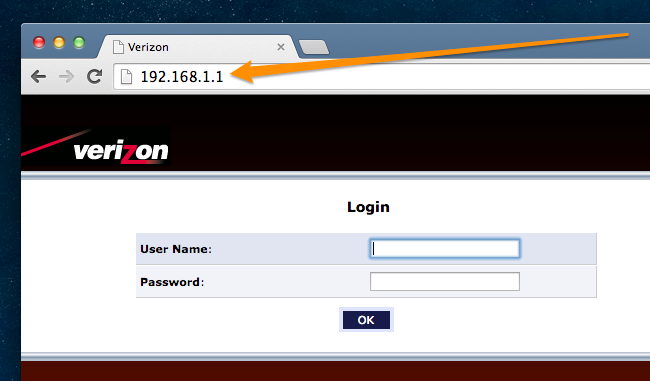

شیطان نوکرانی کے حملوں میں اتنا پیچیدہ ہونا بھی ضروری نہیں ہے۔ مثال کے طور پر ، ہم یہ کہتے ہیں کہ صفائی کرنے والے شخص (یا کوئی شخص جو صفائی ستھرائی کے طور پر پیش کرتا ہے) کو فارچون 500 کمپنی میں سی ای او کے دفتر تک رسائی حاصل ہے۔ یہ فرض کرتے ہوئے کہ سی ای او ڈیسک ٹاپ کمپیوٹر کا استعمال کرتا ہے ، تو "شیطان" صفائی کرنے والا شخص کی بورڈ اور کمپیوٹر کے درمیان ہارڈ ویئر کی چابی لاگر نصب کرسکتا ہے۔ اس کے بعد وہ کچھ دن بعد واپس آسکیں ، ہارڈویئر کی چابی لاگر پر قبضہ کرسکیں ، اور کلیدی لاگ ان انسٹال ہونے کے دوران اور کلیدی اسٹروکس کو ریکارڈ کرنے کے دوران سی ای او نے ٹائپ کردہ ہر چیز کو دیکھیں۔

خود آلہ سے بھی سمجھوتہ کرنے کی ضرورت نہیں ہے: ہم کہتے ہیں کہ ایک سی ای او لیپ ٹاپ کا ایک مخصوص ماڈل استعمال کرتا ہے اور وہ لیپ ٹاپ ہوٹل کے کمرے میں چھوڑ دیتا ہے۔ شریر نوکرانی ، ہوٹل کے کمرے تک رسائی حاصل کرتی ہے ، سی ای او کے لیپ ٹاپ کی جگہ لیپ ٹاپ لے لیتا ہے جو ایک جیسے چلنے والے سمجھوتہ کرنے والا سافٹ ویئر ، اور چھوڑ دیتا ہے۔ جب سی ای او لیپ ٹاپ کو آن کرتا ہے اور ان کے انکرپشن پاس ورڈ میں داخل ہوتا ہے تو ، سمجھوتہ شدہ سافٹ ویئر "فون ہوم" ہوتا ہے اور خفیہ کاری کا پاس ورڈ بری لونڈی کو منتقل کرتا ہے۔

یہ کمپیوٹر سیکیورٹی کے بارے میں ہمیں کیا سکھاتا ہے

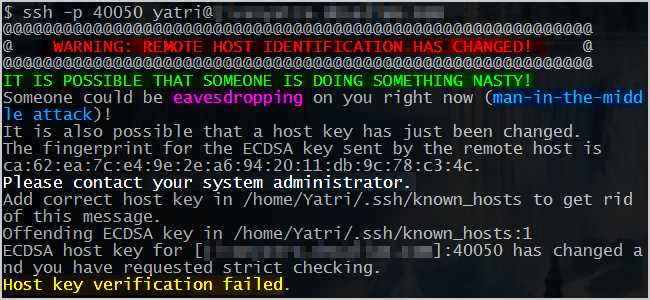

ایک بری لونڈی حملہ واقعی پر روشنی ڈالتا ہے کہ آپ کے آلات تک جسمانی رسائی کتنا خطرناک ہے۔ اگر کسی حملہ آور نے کسی آلے تک غیر نگرانی شدہ جسمانی رسائی حاصل کرلی ہے جس کو آپ بلاوجہ چھوڑ دیتے ہیں تو ، اپنے آپ کو بچانے کے لئے بہت کم کام کرسکتے ہیں۔

ابتدائی بری لونڈی حملے کے معاملے میں ، رٹوکوسکا نے مظاہرہ کیا کہ یہاں تک کہ کوئی بھی جو ڈسک کی خفیہ کاری کو چالو کرنے اور اپنے آلے کو جب بھی تنہا چھوڑ دیتا ہے اسے طاقت سے دور کرنے کے بنیادی اصولوں پر عمل پیرا ہوتا ہے۔

دوسرے لفظوں میں ، ایک بار جب حملہ آور کی نگاہ سے باہر آپ کے آلے تک جسمانی رسائی ہوجائے تو ، تمام شرطیں بند ہوجاتی ہیں۔

آپ بدی نوکرانی حملوں سے کیسے بچ سکتے ہیں؟

جیسا کہ ہم نے بتایا ہے ، زیادہ تر لوگوں کو واقعی اس قسم کے حملے کے بارے میں فکر کرنے کی ضرورت نہیں ہے۔

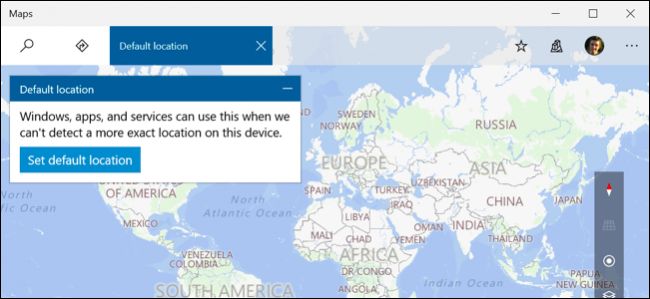

بری لونڈی حملوں سے بچانے کے لئے ، سب سے موثر حل یہ ہے کہ کسی آلے کو نگرانی میں رکھا جائے اور اس بات کو یقینی بنایا جائے کہ کسی کو اس تک جسمانی رسائی حاصل نہ ہو۔ جب دنیا کے طاقتور ترین ممالک کے رہنما سفر کرتے ہیں تو ، آپ شرط لگا سکتے ہیں کہ وہ اپنے لیپ ٹاپ اور اسمارٹ فونز کو ہوٹل کے کمروں میں غیر نگرانی میں پڑے نہیں چھوڑیں گے جہاں کسی دوسرے ملک کی انٹلیجنس سروس کے ذریعہ ان سے سمجھوتہ کیا جاسکتا ہے۔

کسی آلہ کو لاک سیف یا دیگر قسم کے لاک باکس میں بھی رکھا جاسکتا ہے تاکہ یہ یقینی بنایا جاسکے کہ حملہ آور خود بھی ڈیوائس تک رسائی حاصل نہیں کرسکتا — حالانکہ کوئی بھی اس لاک کو چن سکتا ہے۔ مثال کے طور پر ، جبکہ بہت سارے ہوٹل کے کمروں میں سیفس شامل ہیں ، ہوٹل کے ملازمین کے پاس عام طور پر ماسٹر کیز ہوتی ہیں .

جدید آلات کچھ قسم کی بری لونڈی کے حملوں کے خلاف زیادہ مزاحم بن رہے ہیں۔ مثال کے طور پر، محفوظ بوٹ اس بات کو یقینی بناتا ہے کہ آلات عام طور پر عدم اعتماد USB ڈرائیوز کو بوٹ نہیں کریں گے۔ تاہم ، ہر طرح کی بری لونڈی حملے سے بچانا ناممکن ہے۔

جسمانی رسائی کے ساتھ پرعزم حملہ آور کوئی راستہ تلاش کرنے کے اہل ہو گا۔

جب بھی ہم کمپیوٹر سیکیورٹی کے بارے میں لکھتے ہیں ، ہمیں دوبارہ دیکھنے میں مدد ملتی ہے سیکیورٹی کے بارے میں ایک کلاسک xkcd مزاحیہ .

ایک بری لونڈی حملہ ایک نفیس قسم کا حملہ ہے جس کا اوسط شخص سے نمٹنے کا کوئی امکان نہیں ہے۔ جب تک کہ آپ انٹیلیجنس ایجنسیوں یا کارپوریٹ جاسوسی کا نشانہ ہونے کا ایک اعلی قدر کا ہدف نہیں ہیں ، اس کے بارے میں فکر کرنے کے لئے بہت سارے دوسرے ڈیجیٹل خطرات ہیں ، جن میں ransomware اور دوسرے خودکار حملے۔