Ezzel biztonságossá tette számítógépét erős lemez titkosítás és biztonsági szoftverek. Ez biztonságos - mindaddig, amíg látótávolságon belül tartja. De ha egy támadónak fizikai hozzáférése van a számítógépéhez, akkor minden fogadás ki van kapcsolva. Találkozzon a „gonosz cseléd” támadással.

Mi a „Gonosz cseléd” támadása?

Gyakran kiberbiztonságban megismétlik: Ha egy támadónak fizikai hozzáférése van a számítástechnikai eszközhöz, minden fogadás le van tiltva. A „gonosz szobalány” támadás nem csupán elméleti, hanem példa arra, hogy a támadó hogyan férhet hozzá és veszélyeztetheti a felügyelet nélküli eszközt. Gondoljon a „gonosz cselédlányra”, mint kémre.

Amikor az emberek üzleti vagy szabadidős céllal utaznak, gyakran a szállodai szobákban hagyják laptopjukat. És mi van akkor, ha a szállodában egy „gonosz cseléd” dolgozik - takarító (vagy takarítónak álcázott valaki), aki a szállodai szoba szokásos takarítása során a készülékhez való fizikai hozzáférését arra használta, hogy módosítani és kompromittálni?

Ez valószínűleg nem egy átlagos embernek kell aggódnia. De aggodalomra ad okot olyan nagy értékű célpontok, mint a nemzetközileg utazó kormányzati alkalmazottak vagy az ipari kémkedés miatt aggódó vezetők.

Nem csak a „gonosz cselédek”

A „gonosz szobalány” támadás fogalmát először Joanna Rutkowska számítógépes biztonsági kutató találta ki. A szállodai szobához hozzáféréssel rendelkező „gonosz” szobalány koncepcióját a probléma szemléltetésére tervezték. De a „gonosz cseléd” támadás minden olyan helyzetre utalhat, amikor az eszköz elhagyja a látását, és a támadónak fizikai hozzáférése van hozzá. Például:

- Készüléket rendel online. A szállítási folyamat során valaki, aki hozzáfér a csomaghoz, kinyitja a dobozt, és veszélyezteti az eszközt.

- Nemzetközi határmenti ügynökök egy másik szobába viszik a laptopot, okostelefont vagy táblagépet, és valamivel később visszaküldik.

- A bűnüldöző szervek munkatársai egy másik szobába viszik és később visszaküldik.

- Ön magas szintű vezető, és otthagyja laptopját vagy más eszközét egy irodában, amelyhez mások hozzáférhetnek.

- Számítógépes biztonsági konferencián felügyelet nélkül hagyja laptopját egy szállodai szobában.

Számtalan példa van, de a legfontosabb kombináció mindig az, hogy felügyelet nélkül hagytad a készülékedet - a látásodon kívül - ahol bárki más hozzáférhet hozzá.

Kinek kell igazán aggódnia?

Legyünk itt realisztikusak: A gonosz cseléd támadások nem olyanok, mint sok számítógépes biztonsági probléma. Nem aggódnak az átlagemberek miatt.

A Ransomware és más rosszindulatú programok futótűzként terjednek eszközről eszközre a hálózaton keresztül. Ezzel szemben egy gonosz szobalány-támadáshoz egy tényleges személyre van szükség ahhoz, hogy konkrétan - személyesen - megtegye az eszközt. Ez spycraft.

Gyakorlati szempontból a gonosz cselédlányok támadásai aggasztják a nemzetközileg utazó politikusokat, magas szintű vezetőket, milliárdosokat, újságírókat és más értékes célpontokat.

Például 2008-ban a kínai tisztviselőknek lehet titokban hozzáférett egy amerikai tisztviselő laptopjának tartalmához kereskedelmi tárgyalások során Pekingben. A tisztviselő felügyelet nélkül hagyta laptopját. Ahogy az Associated Press 2008-as története megfogalmazza: „Néhány volt kereskedelmi tisztviselő azt mondta az AP-nek, hogy ügyelnek arra, hogy a kínai utazások során mindig elektronikus eszközöket tartsanak maguknál.”

Elméleti szempontból a gonosz cseléd támadások hasznos módszerek a biztonsági szakemberek számára egy teljesen új támadásosztály gondolkodására és összefoglalására, amelyek ellen védekezhetnek.

más szóval: Valószínűleg nem kell attól tartania, hogy valaki célzott támadásban veszélybe sodorja a számítástechnikai eszközöket, amikor elengedi őket látásából. Valakinek, mint Jeff Bezos, mindenképpen aggódnia kell ezért.

Hogyan működik egy gonosz szobalány támadás?

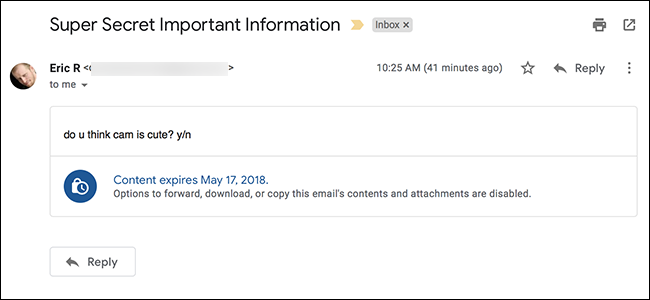

A gonosz szobalány támadása az eszköz észrevehetetlen módosítására támaszkodik. A kifejezés kitalálásakor Rutkowska támadást demonstrált kompromittáló TrueCrypt rendszerlemez-titkosítás .

Olyan szoftvert készített, amelyet indítható USB-meghajtóra lehet helyezni. A támadónak csak annyit kellene tennie, hogy behelyezi az USB-meghajtót egy kikapcsolt számítógépbe, bekapcsolja, elindítja az USB-meghajtóról, és várjon körülbelül egy percet. A szoftver elindítja és módosítja a TrueCrypt szoftvert, hogy rögzítse a jelszót a lemezre.

Ezután a cél visszatér a szállodai szobájába, bekapcsolja a laptopot, és beírja a jelszavát. Most a gonosz szobalány visszatérhet és ellophatja a laptopot - a megsértett szoftver lemezre mentette volna a visszafejtési jelszót, a gonosz szobalány pedig elérheti a laptop tartalmát.

Ez a példa, amely bemutatja az eszköz szoftverének módosítását, csak egy megközelítés. A gonosz cselédlázas támadás magában foglalhatja egy laptop, asztali számítógép vagy okostelefon fizikai kinyitását, a belső hardver módosítását, majd a biztonsági mentés bezárását is.

A gonosz cselédtámadásoknak nem is kell olyan bonyolultnak lenniük. Tegyük fel például, hogy egy takarító személynek (vagy annak, aki takarító személyként jelentkezik) hozzáférése van egy Fortune 500 vállalat vezérigazgatójának irodájához. Feltételezve, hogy a vezérigazgató asztali számítógépet használ, a „gonosz” takarító személy telepíthet egy hardverkulcs-naplózót a billentyűzet és a számítógép közé. Néhány nappal később visszatérhetnek, megragadhatják a hardverkulcs-naplózót, és megnézhetik mindazt, amit a vezérigazgató gépelt, miközben a kulcsnaplózó telepítve volt és rögzítették a billentyűleütéseket.

Magát az eszközt nem is kell veszélyeztetni: Tegyük fel, hogy a vezérigazgató egy adott laptop modellt használ, és ezt a laptopot egy szállodai szobában hagyja. Egy gonosz szobalány belép a szállodai szobába, a vezérigazgató laptopját lecseréli egy laptopra, amely ugyanolyan, futó, sérült szoftverrel néz ki, és távozik. Amikor a vezérigazgató bekapcsolja a laptopot, és megadja a titkosítási jelszavukat, a megsértett szoftver „hazatelefonál”, és továbbítja a titkosítási jelszót a gonosz szobalánynak.

Mit tanít nekünk a számítógépes biztonságról

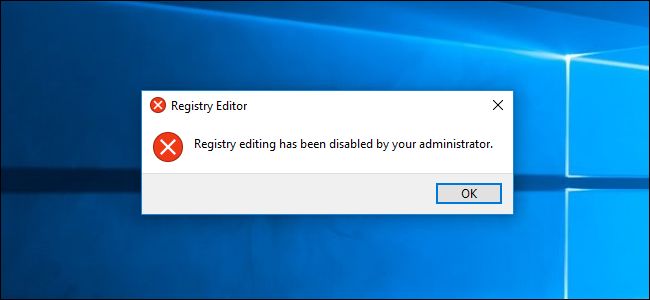

A gonosz cselédlány támadása valóban rávilágít arra, hogy milyen veszélyes fizikai hozzáférés van az eszközeihez. Ha egy támadónak felügyelet nélküli fizikai hozzáférése van egy olyan eszközhöz, amelyet felügyelet nélkül hagy, akkor nem sokat tehet saját védelme érdekében.

A kezdeti gonosz cselédlány támadása esetén Rutkowska bebizonyította, hogy még az is sérülékeny, aki betartotta a lemeztitkosítás engedélyezésének és az eszköz kikapcsolásának alapvető szabályait, amikor azt egyedül hagyták.

Más szavakkal, ha egy támadó a látásán kívül fizikai hozzáféréssel rendelkezik az eszközéhez, minden fogadás ki van kapcsolva.

Hogyan védekezhet a gonosz cselédtámadások ellen?

Mint rámutattunk, a legtöbb embernek valóban nem kell aggódnia az ilyen típusú támadások miatt.

A gonosz cselédtámadások elleni védelem érdekében a leghatékonyabb megoldás csupán egy eszköz felügyelet alatt tartása és annak biztosítása, hogy senki ne férjen hozzá fizikai hozzáféréssel. Amikor a világ leghatalmasabb országainak vezetői utaznak, meg lehet fogadni, hogy nem hagyják laptopjaikat és okostelefonjaikat felügyelet nélkül heverni a szállodai szobákban, ahol egy másik ország titkosszolgálata veszélybe sodorhatja őket.

Egy eszközt el lehet helyezni egy lezárt széfben vagy más típusú zárdobozban is, hogy a támadó ne érhesse el magát az eszközt - bár valaki képes lehet kiválasztani a zárat. Például, míg sok szállodai szobában beépített széf található, a szálloda alkalmazottai általában rendelkeznek kulccsal .

A modern eszközök egyre ellenállóbbak a gonosz cselédlányok egyes fajtáival szemben. Például, Biztonságos indítás biztosítja, hogy az eszközök általában nem indítsák el a nem megbízható USB-meghajtókat. Lehetetlen azonban megvédeni a gonosz szobalányok minden típusát.

Egy elszánt, fizikai hozzáféréssel rendelkező támadó megtalálja a módját.

Valahányszor a számítógépes biztonságról írunk, hasznosnak tartjuk az áttekintést klasszikus xkcd képregény a biztonságról .

A gonosz szobalány támadás kifinomult típusú támadás, amellyel az átlagember valószínűleg nem fog megbirkózni. Hacsak nem egy nagy értékű célpont, amely valószínűleg a hírszerző ügynökségek vagy a vállalati kémkedés célpontja, rengeteg más digitális fenyegetés miatt kell aggódni, többek között ransomware és más automatizált támadások.