Du har säkrat din dator med stark disk kryptering och säkerhetsprogramvara. Det är säkert - så länge du håller det synligt. Men när en angripare har fysisk tillgång till din dator är alla spel avstängda. Möt attacken "onda maid".

Vad är en "Evil Maid" Attack?

Det upprepas ofta i cybersäkerhet: När en angripare har fysisk tillgång till din datorenhet är alla spel avstängda. Den "onda maid" -attacken är ett exempel - och inte bara ett teoretiskt - på hur en angripare kunde komma åt och kompromissa med en obevakad enhet. Tänk på den "onda pigan" som en spion.

När människor reser i affärer eller nöjen lämnar de ofta sina bärbara datorer i hotellrummen. Tänk nu om det fanns en "ond jungfru" som arbetade på hotellet - en städperson (eller någon förklädd som städperson) som under sin normala rengöring av hotellrummet använde sin fysiska tillgång till enheten för att ändra det och äventyra det?

Det här är troligen inte något som den genomsnittliga personen behöver oroa sig för. Men det är ett bekymmer för högvärdiga mål som statligt anställda som reser internationellt eller chefer som är oroliga för industrispionage.

Det är inte bara "Evil Maids"

Uttrycket "onda maid" -attack myntades först av datorsäkerhetsforskaren Joanna Rutkowska 2009. Konceptet med en "ond" piga med tillgång till hotellrum är utformat för att illustrera problemet. Men en "ond maid" -attack kan hänvisa till alla situationer där din enhet lämnar din syn och en angripare har fysisk tillgång till den. Till exempel:

- Du beställer en enhet online. Under leveransprocessen öppnar någon med tillgång till paketet rutan och äventyrar enheten.

- Gränsagenter vid en internationell gräns tar din bärbara dator, smartphone eller surfplatta till ett annat rum och returnerar det lite senare.

- Polisagenter tar din enhet till ett annat rum och returnerar den senare.

- Du är chef på hög nivå och lämnar din bärbara dator eller annan enhet på ett kontor som andra kan ha tillgång till.

- Vid en datasäkerhetskonferens lämnar du din bärbara dator obevakad i ett hotellrum.

Det finns otaliga exempel, men tangentkombinationen är alltid att du har lämnat din enhet obevakad - utom syn - där någon annan har tillgång till den.

Vem behöver verkligen oroa sig?

Låt oss vara realistiska här: onda städers attacker är inte som många datasäkerhetsproblem. De är inte ett bekymmer för den genomsnittliga personen.

Ransomware och annan skadlig kod sprider sig som löpeld från enhet till enhet över nätverket. Däremot kräver en ond hembiträde att en verklig person går ut ur deras sätt att kompromissa med din enhet specifikt - personligen. Det här är rymdskepp.

Ur ett praktiskt perspektiv är onda hushållsattacker ett bekymmer för politiker som reser internationellt, chefer på hög nivå, miljardärer, journalister och andra värdefulla mål.

Till exempel kan kinesiska tjänstemän 2008 ha det hemligt tillgång till innehållet på en amerikansk tjänstemans bärbara dator under handelssamtal i Peking. Tjänstemannen lämnade sin bärbara dator utan uppsikt. Som Associated Press-berättelsen från 2008 uttrycker det, "Några tidigare handelstjänstemän berättade för AP att de var noga med att ha elektroniska enheter med dem hela tiden under resor till Kina."

Ur ett teoretiskt perspektiv är onda städers attacker ett användbart sätt att tänka på och sammanfatta en helt ny klass av attacker för säkerhetspersonal att försvara sig mot.

med andra ord: Du behöver antagligen inte oroa dig för att någon ska äventyra dina datorenheter i en riktad attack när du släpper dem ur din syn. Men någon som Jeff Bezos behöver definitivt oroa sig för detta.

Hur fungerar en ond maidattack?

En ond hembiträde är beroende av att modifiera en enhet på ett oupptäckbart sätt. När jag myntade termen, Rutkowska demonstrerade en attack kompromiss TrueCrypt systemdisk kryptering .

Hon skapade programvara som kunde placeras på en startbar USB-enhet. Allt som en angripare skulle behöva göra är att sätta i USB-enheten i en avstängd dator, slå på den, starta från USB-enheten och vänta ungefär en minut. Programvaran skulle starta upp och modifiera TrueCrypt-programvaran för att spela in lösenordet på hårddisken.

Målet skulle sedan återvända till sitt hotellrum, slå på den bärbara datorn och ange sitt lösenord. Nu kunde den onda hembiträden återvända och stjäla den bärbara datorn - den komprometterade programvaran skulle ha sparat dekrypteringslösenordet på hårddisken och den onda hembiträden kunde komma åt innehållet på den bärbara datorn.

Det här exemplet, som visar att du modifierar en enhets programvara, är bara en metod. En ond hembiträde kan också innebära att man fysiskt öppnar en bärbar dator, skrivbord eller smartphone, modifierar sin interna hårdvara och sedan stänger den igen.

Onda städers attacker behöver inte ens vara så komplicerade. Låt oss till exempel säga att en städperson (eller någon som poserar som en städperson) har tillgång till kontoret för en VD i ett Fortune 500-företag. Förutsatt att VD använder en stationär dator kan den "onda" rengöringspersonalen installera en hårdvarulåsloggare mellan tangentbordet och datorn. De kunde sedan återvända några dagar senare, ta tag i hårdvaruknappsloggaren och se allt som VD skrev medan nyckelloggaren installerades och spelade in tangenttryckningar.

Själva enheten behöver inte ens komprometteras: Låt oss säga att en VD använder en specifik modell av bärbar dator och lämnar den bärbara datorn i ett hotellrum. En ond hembiträde som tar sig in i hotellrummet, ersätter VD: s bärbara dator med en bärbar dator som ser identisk ut och löper komprometterad programvara och lämnar. När VD sätter på den bärbara datorn och anger sitt krypteringslösenord, ringer den komprometterade programvaran hem och överför krypteringslösenordet till den onda piken.

Vad det lär oss om datasäkerhet

En ond hembiträde visar verkligen hur farlig fysisk tillgång till dina enheter är. Om en angripare har övervakad fysisk åtkomst till en enhet som du lämnar utan uppsikt, finns det lite du kan göra för att skydda dig själv.

I fallet med den första onda hembiträdenattacken visade Rutkowska att även någon som följde de grundläggande reglerna för att möjliggöra diskkryptering och stänga av sin enhet när de lämnade den ensamma var sårbar.

Med andra ord, när en angripare har fysisk tillgång till din enhet utanför din syn, är alla spel avstängda.

Hur kan du skydda dig mot onda städers attacker?

Som vi har påpekat behöver de flesta verkligen inte vara oroliga för denna typ av attack.

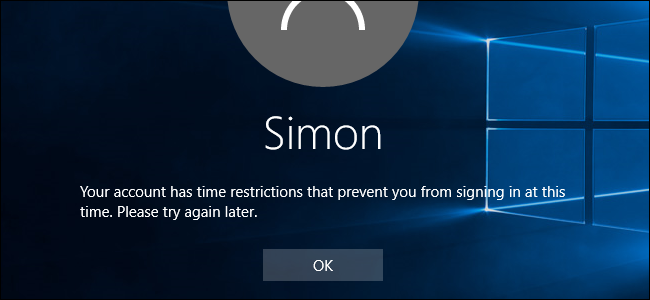

För att skydda mot onda hushållsattacker är den mest effektiva lösningen bara att hålla en enhet under övervakning och se till att ingen har fysisk tillgång till den. När ledarna för världens mäktigaste länder reser, kan du satsa på att de inte lämnar sina bärbara datorer och smartphones liggande utan tillsyn i hotellrum där de kan komma att äventyras av ett annat lands underrättelsetjänst.

En enhet kan också placeras i ett låst värdeskåp eller annan typ av låsbox för att säkerställa att en angripare inte kan komma åt enheten själv - även om någon kanske kan välja låset. Till exempel, medan många hotellrum har inbyggda värdeskåp, Hotellanställda har i allmänhet huvudnycklar .

Moderna enheter blir mer motståndskraftiga mot vissa typer av onda hembiträdeattacker. Till exempel, Säker start säkerställer att enheter normalt inte startar opålitliga USB-enheter. Det är dock omöjligt att skydda mot alla typer av onda hembiträden.

En beslutsam angripare med fysisk åtkomst kommer att kunna hitta ett sätt.

Varje gång vi skriver om datasäkerhet, tycker vi att det är användbart att besöka igen en klassisk xkcd-serie om säkerhet .

En ond hembiträde är en sofistikerad typ av attack som det är osannolikt att en genomsnittlig person kommer att hantera. Om du inte är ett högt värderat mål som troligen kommer att vara målet för underrättelsetjänster eller företagsspionage, finns det många andra digitala hot att oroa sig för, inklusive ransomware och andra automatiserade attacker.