Você protegeu seu computador com criptografia de disco forte e software de segurança. É seguro, contanto que você o mantenha à vista. Mas, uma vez que um invasor tenha acesso físico ao seu computador, todas as apostas estão canceladas. Conheça o ataque da “empregada do mal”.

O que é um ataque de "empregada malvada"?

Isso costuma se repetir na segurança cibernética: assim que um invasor tiver acesso físico ao seu dispositivo de computação, todas as apostas estão canceladas. O ataque de “empregada malvada” é um exemplo - e não apenas teórico - de como um invasor pode acessar e comprometer um dispositivo autônomo. Pense na “empregada do mal” como uma espiã.

Quando as pessoas viajam a negócios ou lazer, geralmente deixam seus laptops em quartos de hotel. Agora, e se houvesse uma "empregada malvada" trabalhando no hotel - uma faxineira (ou alguém disfarçado de faxineira) que, durante a limpeza normal do quarto do hotel, usasse seu acesso físico ao dispositivo para modificá-lo e comprometê-lo?

Agora, isso provavelmente não é algo com que uma pessoa comum precisa se preocupar. Mas é uma preocupação para alvos de alto valor, como funcionários do governo em viagens internacionais ou executivos preocupados com espionagem industrial.

Não são apenas “empregadas do mal”

O termo ataque de “empregada malvada” foi cunhado pela primeira vez pela pesquisadora de segurança de computadores Joanna Rutkowska em 2009. O conceito de uma empregada “malvada” com acesso a um quarto de hotel é projetado para ilustrar o problema. Mas um ataque de “empregada malvada” pode se referir a qualquer situação em que seu dispositivo sai de sua visão e um invasor tem acesso físico a ele. Por exemplo:

- Você encomenda um dispositivo online. Durante o processo de envio, alguém com acesso ao pacote abre a caixa e compromete o dispositivo.

- Agentes de fronteira em uma fronteira internacional levam seu laptop, smartphone ou tablet para outra sala e devolvem-no um pouco mais tarde.

- Os agentes da lei levam o seu dispositivo para outra sala e devolvem-no mais tarde.

- Você é um executivo de alto nível e deixa seu laptop ou outro dispositivo em um escritório ao qual outras pessoas podem ter acesso.

- Em uma conferência de segurança de computador, você deixa seu laptop sem supervisão em um quarto de hotel.

Existem inúmeros exemplos, mas a combinação principal é sempre que você deixou seu dispositivo sem supervisão - fora de sua vista - onde outra pessoa tem acesso a ele.

Quem realmente precisa se preocupar?

Sejamos realistas aqui: os ataques de empregada doméstica malvada não são como muitos problemas de segurança de computador. Eles não são uma preocupação para a pessoa média.

Ransomware e outros malwares se espalham rapidamente de dispositivo para dispositivo pela rede. Em contraste, um ataque de empregada malvada exige que uma pessoa real saia de seu caminho para comprometer seu dispositivo especificamente - pessoalmente. Isso é espionagem.

De uma perspectiva prática, os ataques de empregadas malvadas são uma preocupação para políticos que viajam para o exterior, executivos de alto nível, bilionários, jornalistas e outros alvos valiosos.

Por exemplo, em 2008, as autoridades chinesas podem ter acessou secretamente o conteúdo do laptop de um funcionário dos EUA durante negociações comerciais em Pequim. O funcionário deixou seu laptop sem vigilância. Como afirma a história da Associated Press de 2008, “Alguns ex-funcionários do Comércio disseram à AP que tiveram o cuidado de manter dispositivos eletrônicos com eles o tempo todo durante as viagens à China”.

De uma perspectiva teórica, os ataques de empregadas malvadas são uma maneira útil de pensar e resumir uma classe totalmente nova de ataque para os profissionais de segurança se defenderem.

em outras palavras: você provavelmente não precisa se preocupar com a possibilidade de alguém comprometer seus dispositivos de computação em um ataque direcionado quando você os perder de vista. No entanto, alguém como Jeff Bezos definitivamente precisa se preocupar com isso.

Como funciona um ataque de empregada doméstica do mal?

Um ataque de donzela malvada depende da modificação de um dispositivo de maneira indetectável. Ao cunhar o termo, Rutkowska demonstrou um ataque comprometer Criptografia de disco do sistema TrueCrypt .

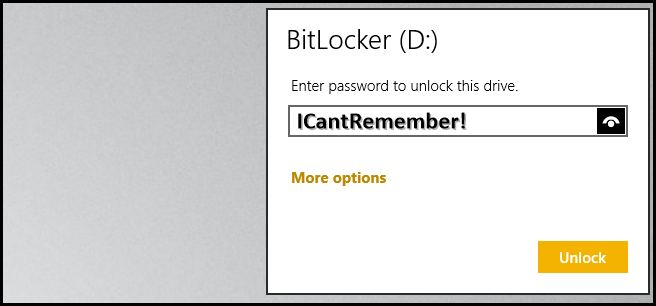

Ela criou um software que pode ser colocado em uma unidade USB inicializável. Tudo o que um invasor precisa fazer é inserir a unidade USB em um computador desligado, ligá-lo, inicializar a partir da unidade USB e esperar cerca de um minuto. O software inicializaria e modificaria o software TrueCrypt para registrar a senha no disco.

O alvo então voltaria ao seu quarto de hotel, ligaria o laptop e digitaria a senha. Agora, a empregada malvada poderia retornar e roubar o laptop - o software comprometido teria salvo a senha de descriptografia no disco e a empregada malvada poderia acessar o conteúdo do laptop.

Este exemplo, demonstrando a modificação do software de um dispositivo, é apenas uma abordagem. Um ataque de empregada malvada também pode envolver abrir fisicamente um laptop, desktop ou smartphone, modificar seu hardware interno e, em seguida, fechá-lo novamente.

Ataques de empregadas más nem precisam ser tão complicados. Por exemplo, digamos que uma pessoa da limpeza (ou alguém se passando por faxineira) tenha acesso ao escritório de um CEO em uma empresa Fortune 500. Supondo que o CEO use um computador desktop, a pessoa da limpeza “malvada” poderia instalar um keylogger de hardware entre o teclado e o computador. Eles poderiam então retornar alguns dias depois, pegar o key logger de hardware e ver tudo o que o CEO digitou enquanto o key logger estava instalado e registrando as teclas digitadas.

O dispositivo em si nem precisa ser comprometido: digamos que um CEO use um modelo específico de laptop e o deixe em um quarto de hotel. Uma empregada malvada acessa o quarto do hotel, substitui o laptop do CEO por um que parece idêntico executando software comprometido e sai. Quando o CEO liga o laptop e digita a senha criptografada, o software comprometido “liga para casa” e transmite a senha criptografada para a empregada malvada.

O que nos ensina sobre segurança de computadores

Um ataque de empregada malvada realmente destaca o quão perigoso é o acesso físico aos seus dispositivos. Se um invasor tiver acesso físico não supervisionado a um dispositivo que você deixou sem supervisão, não há muito que você possa fazer para se proteger.

No caso do ataque inicial da empregada malvada, Rutkowska demonstrou que mesmo alguém que seguiu as regras básicas de ativação da criptografia de disco e desligamento do dispositivo sempre que o deixou sozinho estava vulnerável.

Em outras palavras, uma vez que um invasor tenha acesso físico ao seu dispositivo fora da sua visão, todas as apostas estão canceladas.

Como você pode se proteger contra ataques de empregadas malvadas?

Como apontamos, a maioria das pessoas realmente não precisa se preocupar com esse tipo de ataque.

Para se proteger contra ataques de empregadas malvadas, a solução mais eficaz é apenas manter um dispositivo sob vigilância e garantir que ninguém tenha acesso físico a ele. Quando os líderes dos países mais poderosos do mundo viajam, você pode apostar que eles não deixam seus laptops e smartphones espalhados sem supervisão em quartos de hotel, onde podem ser comprometidos pelo serviço de inteligência de outro país.

Um dispositivo também pode ser colocado em um cofre trancado ou outro tipo de cofre para garantir que um invasor não consiga acessar o próprio dispositivo, embora alguém possa arrombar a fechadura. Por exemplo, embora muitos quartos de hotel tenham cofres embutidos, funcionários do hotel geralmente têm chaves mestras .

Os dispositivos modernos estão se tornando mais resistentes a alguns tipos de ataques de empregadas malvadas. Por exemplo, Modo de segurança garante que os dispositivos normalmente não inicializem unidades USB não confiáveis. No entanto, é impossível se proteger contra todo tipo de ataque de donzela malvada.

Um determinado atacante com acesso físico será capaz de encontrar um caminho.

Sempre que escrevemos sobre segurança de computador, achamos útil revisitar um quadrinho clássico do xkcd sobre segurança .

Um ataque de donzela malvada é um tipo sofisticado de ataque com o qual uma pessoa comum provavelmente não lidará. A menos que você seja um alvo de alto valor, provavelmente o alvo de agências de inteligência ou espionagem corporativa, existem muitas outras ameaças digitais com que se preocupar, incluindo ransomware e outros ataques automatizados.