คุณได้รักษาความปลอดภัยคอมพิวเตอร์ของคุณด้วย การเข้ารหัสดิสก์ที่แข็งแกร่ง และซอฟต์แวร์รักษาความปลอดภัย ปลอดภัย - ตราบใดที่คุณเก็บไว้ในสายตา แต่เมื่อผู้โจมตีสามารถเข้าถึงคอมพิวเตอร์ของคุณได้การเดิมพันทั้งหมดจะถูกปิด พบกับการโจมตีของ "สาวใช้ตัวร้าย"

การโจมตีของ“ Evil Maid” คืออะไร?

การรักษาความปลอดภัยทางไซเบอร์มักเกิดขึ้นซ้ำ ๆ : เมื่อผู้โจมตีสามารถเข้าถึงอุปกรณ์คอมพิวเตอร์ของคุณได้การเดิมพันทั้งหมดจะถูกปิด การโจมตีของ“ สาวใช้ตัวร้าย” เป็นตัวอย่าง - ไม่ใช่แค่เพียงทางทฤษฎีเท่านั้น - วิธีที่ผู้โจมตีสามารถเข้าถึงและประนีประนอมอุปกรณ์ที่ไม่มีใครดูแลได้ คิดว่า“ สาวใช้ตัวร้าย” เป็นสายลับ

เมื่อผู้คนเดินทางเพื่อติดต่อธุรกิจหรือท่องเที่ยวพวกเขามักจะทิ้งแล็ปท็อปไว้ในห้องพักของโรงแรม ทีนี้จะเกิดอะไรขึ้นถ้ามี "แม่บ้านชั่วร้าย" ทำงานอยู่ในโรงแรม - คนทำความสะอาด (หรือใครบางคนที่ปลอมตัวเป็นคนทำความสะอาด) ซึ่งในระหว่างการทำความสะอาดห้องพักในโรงแรมตามปกติใช้การเข้าถึงอุปกรณ์เพื่อ แก้ไขและประนีประนอม?

ตอนนี้สิ่งนี้ไม่ใช่สิ่งที่คนทั่วไปต้องกังวล แต่เป็นความกังวลสำหรับเป้าหมายที่มีมูลค่าสูงเช่นพนักงานของรัฐที่เดินทางไปต่างประเทศหรือผู้บริหารที่กังวลเกี่ยวกับการจารกรรมทางอุตสาหกรรม

ไม่ใช่แค่ "นางกำนัล"

คำว่าการโจมตี“ แม่บ้านชั่วร้าย” ได้รับการประกาศเกียรติคุณโดยนักวิจัยด้านความปลอดภัยคอมพิวเตอร์ Joanna Rutkowska ในปี 2009 แนวคิดของสาวใช้“ ชั่วร้าย” ที่เข้าถึงห้องพักในโรงแรมได้รับการออกแบบมาเพื่อแสดงให้เห็นถึงปัญหา แต่การโจมตีแบบ "แม่บ้านชั่วร้าย" สามารถอ้างถึงสถานการณ์ใด ๆ ที่อุปกรณ์ของคุณละสายตาและผู้โจมตีสามารถเข้าถึงได้ทางกายภาพ ตัวอย่างเช่น:

- คุณสั่งซื้ออุปกรณ์ทางออนไลน์ ในระหว่างขั้นตอนการจัดส่งผู้ที่สามารถเข้าถึงบรรจุภัณฑ์ได้เปิดกล่องและบุกรุกอุปกรณ์

- เจ้าหน้าที่ชายแดนที่ชายแดนระหว่างประเทศนำแล็ปท็อปสมาร์ทโฟนหรือแท็บเล็ตของคุณไปไว้ในห้องอื่นแล้วส่งคืนในภายหลัง

- เจ้าหน้าที่บังคับใช้กฎหมายนำอุปกรณ์ของคุณไปไว้ในห้องอื่นและส่งคืนในภายหลัง

- คุณเป็นผู้บริหารระดับสูงและทิ้งแล็ปท็อปหรืออุปกรณ์อื่น ๆ ไว้ในสำนักงานที่คนอื่นอาจเข้าถึงได้

- ในการประชุมด้านความปลอดภัยของคอมพิวเตอร์คุณจะทิ้งแล็ปท็อปไว้ในห้องของโรงแรม

มีตัวอย่างมากมายนับไม่ถ้วน แต่คีย์ผสมคือการที่คุณทิ้งอุปกรณ์ไว้โดยไม่มีใครดูแล - ให้พ้นสายตา - ในที่ที่มีคนอื่นเข้าถึงได้

ใครบ้างที่ต้องกังวล?

มาดูความเป็นจริงกันเถอะ: การโจมตีของแม่บ้านที่ชั่วร้ายไม่เหมือนกับปัญหาด้านความปลอดภัยของคอมพิวเตอร์ ไม่ใช่เรื่องน่ากังวลสำหรับคนทั่วไป

แรนซัมแวร์และมัลแวร์อื่น ๆ แพร่กระจายเช่นไฟป่าจากอุปกรณ์ไปยังอุปกรณ์ผ่านเครือข่าย ในทางตรงกันข้ามการโจมตีของสาวใช้ที่ชั่วร้ายต้องการให้บุคคลจริงออกนอกเส้นทางเพื่อประนีประนอมอุปกรณ์ของคุณโดยเฉพาะ - ด้วยตนเอง นี่คือ spycraft

จากมุมมองในทางปฏิบัติการโจมตีสาวใช้ที่ชั่วร้ายเป็นปัญหาสำหรับนักการเมืองที่เดินทางไปต่างประเทศผู้บริหารระดับสูงมหาเศรษฐีนักข่าวและเป้าหมายที่มีค่าอื่น ๆ

ตัวอย่างเช่นในปี 2008 เจ้าหน้าที่ของจีนอาจมี แอบเข้าถึงเนื้อหาในแล็ปท็อปของทางการสหรัฐฯ ระหว่างการเจรจาการค้าในปักกิ่ง เจ้าหน้าที่ปล่อยแล็ปท็อปทิ้งไว้โดยไม่มีใครดูแล ดังที่แอสโซซิเอตเต็ทเพรสเล่าในปี 2551 กล่าวว่า“ อดีตเจ้าหน้าที่การพาณิชย์บางคนบอกกับเอพีว่าระมัดระวังในการเก็บอุปกรณ์อิเล็กทรอนิกส์ไว้กับพวกเขาตลอดเวลาระหว่างการเดินทางไปจีน”

จากมุมมองทางทฤษฎีการโจมตีของสาวใช้ที่ชั่วร้ายเป็นวิธีที่มีประโยชน์ในการคิดและสรุปการโจมตีรูปแบบใหม่ทั้งหมดสำหรับผู้เชี่ยวชาญด้านความปลอดภัยในการป้องกัน

กล่าวอีกนัยหนึ่ง: คุณอาจไม่จำเป็นต้องกังวลว่าจะมีคนโจมตีอุปกรณ์คอมพิวเตอร์ของคุณในการโจมตีแบบกำหนดเป้าหมายเมื่อคุณปล่อยให้พวกเขาไม่อยู่ในสายตาของคุณ อย่างไรก็ตามคนอย่าง Jeff Bezos ไม่จำเป็นต้องกังวลเรื่องนี้

การโจมตีของ Evil Maid ทำงานอย่างไร?

การโจมตีของสาวใช้ที่ชั่วร้ายต้องอาศัยการดัดแปลงอุปกรณ์ด้วยวิธีที่ไม่สามารถตรวจจับได้ ในการบัญญัติศัพท์ Rutkowska แสดงการโจมตี ประนีประนอม การเข้ารหัสดิสก์ระบบ TrueCrypt .

เธอสร้างซอฟต์แวร์ที่สามารถวางไว้ในไดรฟ์ USB ที่สามารถบู๊ตได้ สิ่งที่ผู้โจมตีต้องทำคือใส่ไดรฟ์ USB เข้ากับคอมพิวเตอร์ที่ปิดอยู่เปิดเครื่องบูตจากไดรฟ์ USB และรอประมาณหนึ่งนาที ซอฟต์แวร์จะบูตและแก้ไขซอฟต์แวร์ TrueCrypt เพื่อบันทึกรหัสผ่านลงดิสก์

จากนั้นเป้าหมายจะกลับไปที่ห้องพักในโรงแรมเปิดแล็ปท็อปและป้อนรหัสผ่าน ตอนนี้สาวใช้ที่ชั่วร้ายสามารถกลับมาและขโมยแล็ปท็อปได้ซอฟต์แวร์ที่ถูกบุกรุกจะบันทึกรหัสผ่านการถอดรหัสลงในดิสก์และสาวใช้ที่ชั่วร้ายสามารถเข้าถึงเนื้อหาของแล็ปท็อปได้

ตัวอย่างนี้แสดงให้เห็นถึงการปรับเปลี่ยนซอฟต์แวร์ของอุปกรณ์เป็นเพียงแนวทางเดียว การโจมตีของสาวใช้ที่ชั่วร้ายอาจเกี่ยวข้องกับการเปิดแล็ปท็อปเดสก์ท็อปหรือสมาร์ทโฟนทางกายภาพปรับเปลี่ยนฮาร์ดแวร์ภายในจากนั้นปิดการสำรองข้อมูล

การโจมตีของสาวใช้ที่ชั่วร้ายไม่จำเป็นต้องซับซ้อนขนาดนั้น ตัวอย่างเช่นสมมติว่าคนทำความสะอาด (หรือคนที่สวมรอยเป็นคนทำความสะอาด) สามารถเข้าถึงสำนักงานของ CEO ใน บริษัท ที่ติดอันดับ Fortune 500 ได้ สมมติว่าซีอีโอใช้คอมพิวเตอร์เดสก์ท็อปคนทำความสะอาด "ชั่วร้าย" สามารถติดตั้งตัวบันทึกคีย์ฮาร์ดแวร์ระหว่างแป้นพิมพ์และคอมพิวเตอร์ได้ จากนั้นพวกเขาสามารถกลับมาในอีกสองสามวันต่อมาคว้าตัวบันทึกคีย์ฮาร์ดแวร์และดูทุกสิ่งที่ซีอีโอพิมพ์ในขณะที่ติดตั้งตัวบันทึกคีย์และบันทึกการกดแป้นพิมพ์

ตัวเครื่องไม่จำเป็นต้องถูกบุกรุกด้วยซ้ำสมมติว่า CEO ใช้แล็ปท็อปรุ่นใดรุ่นหนึ่งและทิ้งแล็ปท็อปเครื่องนั้นไว้ในห้องพักของโรงแรม แม่บ้านที่ชั่วร้ายเข้ามาในห้องของโรงแรมแทนที่แล็ปท็อปของ CEO ด้วยแล็ปท็อปที่มีลักษณะเหมือนกันกับซอฟต์แวร์ที่ถูกบุกรุกและจากไป เมื่อซีอีโอเปิดแล็ปท็อปและป้อนรหัสผ่านการเข้ารหัสซอฟต์แวร์ที่ถูกบุกรุกจะ“ โทรศัพท์บ้าน” และส่งรหัสผ่านการเข้ารหัสไปยังสาวใช้ที่ชั่วร้าย

สิ่งที่สอนเราเกี่ยวกับความปลอดภัยของคอมพิวเตอร์

การโจมตีของสาวใช้ที่ชั่วร้ายแสดงให้เห็นว่าการเข้าถึงอุปกรณ์ของคุณเป็นอันตรายอย่างแท้จริง หากผู้โจมตีมีการเข้าถึงทางกายภาพโดยไม่ได้รับการดูแลไปยังอุปกรณ์ที่คุณปล่อยไว้โดยไม่มีใครดูแลมีเพียงเล็กน้อยที่คุณสามารถทำได้เพื่อป้องกันตัวเอง

ในกรณีของการโจมตีสาวใช้ชั่วครั้งแรก Rutkowska แสดงให้เห็นว่าแม้แต่คนที่ปฏิบัติตามกฎพื้นฐานในการเปิดใช้งานการเข้ารหัสดิสก์และปิดอุปกรณ์เมื่อใดก็ตามที่พวกเขาปล่อยให้อยู่คนเดียวก็มีช่องโหว่

กล่าวอีกนัยหนึ่งคือเมื่อผู้โจมตีสามารถเข้าถึงอุปกรณ์ของคุณได้โดยไม่อยู่ในสายตาของคุณการเดิมพันทั้งหมดจะถูกปิด

คุณจะป้องกันการโจมตีของแม่บ้านชั่วร้ายได้อย่างไร?

ดังที่เราได้ชี้ให้เห็นแล้วคนส่วนใหญ่ไม่จำเป็นต้องกังวลเกี่ยวกับการโจมตีประเภทนี้

เพื่อป้องกันการโจมตีของสาวใช้ที่ชั่วร้ายวิธีแก้ปัญหาที่มีประสิทธิภาพที่สุดก็เพียงแค่เก็บอุปกรณ์ไว้ภายใต้การเฝ้าระวังและตรวจสอบให้แน่ใจว่าไม่มีใครสามารถเข้าถึงได้ เมื่อผู้นำของประเทศที่มีอำนาจมากที่สุดในโลกเดินทางคุณสามารถพนันได้เลยว่าพวกเขาจะไม่ทิ้งแล็ปท็อปและสมาร์ทโฟนไว้ที่ห้องพักของโรงแรมโดยไม่มีผู้ดูแลซึ่งอาจถูกโจมตีโดยหน่วยข่าวกรองของประเทศอื่น

นอกจากนี้ยังสามารถวางอุปกรณ์ไว้ในตู้เซฟที่ล็อกไว้หรือล็อกบ็อกซ์ประเภทอื่น ๆ เพื่อให้แน่ใจว่าผู้โจมตีจะไม่สามารถเข้าถึงอุปกรณ์ได้แม้ว่าจะมีบางคนสามารถเลือกล็อกได้ก็ตาม ตัวอย่างเช่นในขณะที่ห้องพักในโรงแรมหลายห้องมีตู้เซฟในตัว พนักงานโรงแรมมักจะมีมาสเตอร์คีย์ .

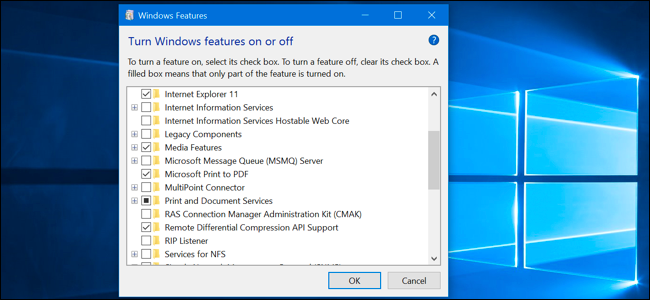

อุปกรณ์สมัยใหม่มีความทนทานต่อการโจมตีของแม่บ้านชั่วร้ายบางประเภทมากขึ้น ตัวอย่างเช่น, Secure Boot ตรวจสอบให้แน่ใจว่าโดยปกติอุปกรณ์จะไม่บูตไดรฟ์ USB ที่ไม่น่าเชื่อถือ อย่างไรก็ตามมันเป็นไปไม่ได้ที่จะป้องกันการโจมตีของสาวใช้ที่ชั่วร้ายทุกประเภท

ผู้โจมตีที่มุ่งมั่นที่มีการเข้าถึงทางกายภาพจะสามารถหาทางได้

เมื่อใดก็ตามที่เราเขียนเกี่ยวกับความปลอดภัยของคอมพิวเตอร์เราพบว่าการกลับมาทบทวนมีประโยชน์ การ์ตูน xkcd คลาสสิกเกี่ยวกับความปลอดภัย .

การโจมตีสาวใช้ที่ชั่วร้ายเป็นการโจมตีที่ซับซ้อนซึ่งคนทั่วไปไม่น่าจะรับมือได้ หากคุณไม่ได้เป็นเป้าหมายที่มีมูลค่าสูงซึ่งมีแนวโน้มที่จะเป็นเป้าหมายของหน่วยข่าวกรองหรือหน่วยงานจารกรรมขององค์กร แต่ก็ยังมีภัยคุกคามดิจิทัลอื่น ๆ อีกมากมายที่ต้องกังวลรวมถึง ransomware และการโจมตีอัตโนมัติอื่น ๆ