Anda telah mengamankan komputer Anda dengan enkripsi disk yang kuat dan perangkat lunak keamanan. Aman — selama Anda tetap dalam penglihatan. Namun, setelah penyerang memiliki akses fisik ke komputer Anda, semua taruhan dibatalkan. Temui serangan "pelayan jahat".

Apa itu Serangan "Evil Maid"?

Ini sering diulangi dalam keamanan dunia maya: Setelah penyerang memiliki akses fisik ke perangkat komputasi Anda, semua taruhan dibatalkan. Serangan "pelayan jahat" adalah contoh — dan bukan hanya teori — tentang bagaimana penyerang dapat mengakses dan menyusupi perangkat yang tidak diawasi. Pikirkan "pelayan jahat" sebagai mata-mata.

Ketika orang bepergian untuk bisnis atau kesenangan, mereka sering meninggalkan laptop mereka di kamar hotel. Sekarang, bagaimana jika ada "pelayan jahat" yang bekerja di hotel — petugas kebersihan (atau seseorang yang menyamar sebagai petugas kebersihan) yang, dalam proses pembersihan normal kamar hotel, menggunakan akses fisik mereka ke perangkat untuk memodifikasinya dan mengkompromikannya?

Sekarang, ini mungkin bukan sesuatu yang perlu dikhawatirkan oleh kebanyakan orang. Tetapi ini menjadi perhatian untuk target bernilai tinggi seperti pegawai pemerintah yang bepergian ke luar negeri atau eksekutif yang peduli dengan spionase industri.

Ini Bukan Hanya "Evil Maids"

Istilah serangan "pelayan jahat" pertama kali diciptakan oleh peneliti keamanan komputer Joanna Rutkowska pada tahun 2009. Konsep pelayan "jahat" dengan akses ke kamar hotel dirancang untuk menggambarkan masalah tersebut. Tetapi serangan "pelayan jahat" dapat merujuk pada situasi apa pun di mana perangkat Anda meninggalkan penglihatan Anda dan penyerang memiliki akses fisik ke sana. Sebagai contoh:

- Anda memesan perangkat secara online. Selama proses pengiriman, seseorang yang memiliki akses ke paket tersebut membuka kotak dan membobol perangkat.

- Agen perbatasan di perbatasan internasional membawa laptop, smartphone, atau tablet Anda ke ruangan lain dan mengembalikannya nanti.

- Agen penegak hukum membawa perangkat Anda ke ruangan lain dan mengembalikannya nanti.

- Anda adalah eksekutif tingkat tinggi dan Anda meninggalkan laptop atau perangkat lain di kantor yang mungkin dapat diakses oleh orang lain.

- Pada konferensi keamanan komputer, Anda meninggalkan laptop Anda tanpa pengawasan di kamar hotel.

Ada banyak contoh, tetapi kombinasi utamanya adalah Anda selalu meninggalkan perangkat tanpa pengawasan — jauh dari penglihatan Anda — di mana orang lain dapat mengaksesnya.

Siapa yang Benar-Benar Perlu Khawatir?

Bersikap realistis di sini: Serangan maid jahat tidak seperti banyak masalah keamanan komputer. Mereka bukanlah perhatian bagi kebanyakan orang.

Ransomware dan malware lainnya menyebar seperti api dari perangkat ke perangkat melalui jaringan. Sebaliknya, serangan maid jahat membutuhkan orang yang sebenarnya untuk keluar dari jalan mereka untuk mengkompromikan perangkat Anda secara khusus — secara langsung. Ini spycraft.

Dari perspektif praktis, serangan maid jahat menjadi perhatian politisi yang bepergian ke luar negeri, eksekutif tingkat tinggi, miliarder, jurnalis, dan target berharga lainnya.

Misalnya, pada 2008, pejabat China mungkin melakukannya diam-diam mengakses konten laptop pejabat AS selama pembicaraan perdagangan di Beijing. Pejabat itu meninggalkan laptopnya tanpa pengawasan. Seperti yang dikatakan oleh Associated Press dari tahun 2008, "Beberapa mantan pejabat Perdagangan mengatakan kepada AP bahwa mereka berhati-hati untuk selalu membawa perangkat elektronik selama perjalanan ke China."

Dari perspektif teoretis, serangan maid jahat adalah cara yang berguna untuk memikirkan dan meringkas kelas serangan baru yang harus dilawan oleh profesional keamanan.

dengan kata lain: Anda mungkin tidak perlu khawatir bahwa seseorang akan membahayakan perangkat komputasi Anda dalam serangan yang ditargetkan saat Anda membiarkannya lepas dari penglihatan Anda. Namun, seseorang seperti Jeff Bezos pasti perlu khawatir tentang ini.

Bagaimana Cara Kerja Serangan Pembantu Jahat?

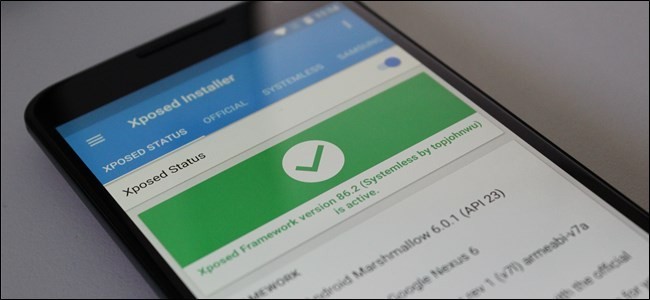

Serangan maid jahat bergantung pada modifikasi perangkat dengan cara yang tidak terdeteksi. Dalam menciptakan istilah, Rutkowska mendemonstrasikan serangan kompromi Enkripsi disk sistem TrueCrypt .

Dia membuat perangkat lunak yang dapat ditempatkan pada drive USB yang dapat di-boot. Yang harus dilakukan penyerang adalah memasukkan drive USB ke komputer yang dimatikan, menyalakannya, boot dari drive USB, dan menunggu sekitar satu menit. Perangkat lunak akan mem-boot dan memodifikasi perangkat lunak TrueCrypt untuk merekam kata sandi ke disk.

Target kemudian akan kembali ke kamar hotel mereka, menyalakan laptop, dan memasukkan kata sandi mereka. Sekarang, pelayan jahat itu bisa kembali dan mencuri laptop — perangkat lunak yang dikompromikan akan menyimpan kata sandi dekripsi ke disk, dan pelayan jahat itu bisa mengakses isi laptop.

Contoh ini, mendemonstrasikan memodifikasi perangkat lunak perangkat, hanyalah salah satu pendekatan. Serangan pembantu yang jahat juga bisa melibatkan membuka laptop, desktop, atau ponsel cerdas secara fisik, memodifikasi perangkat keras internal, dan kemudian menutupnya kembali.

Serangan pelayan jahat bahkan tidak harus serumit itu. Misalnya, orang pembersih (atau seseorang yang menyamar sebagai petugas kebersihan) memiliki akses ke kantor CEO di perusahaan Fortune 500. Dengan asumsi bahwa CEO menggunakan komputer desktop, petugas pembersih "jahat" dapat memasang pencatat tombol perangkat keras antara keyboard dan komputer. Mereka kemudian dapat kembali beberapa hari kemudian, mengambil key logger perangkat keras, dan melihat semua yang diketik CEO saat key logger dipasang dan merekam penekanan tombol.

Perangkat itu sendiri bahkan tidak perlu disusupi: Katakanlah seorang CEO menggunakan model laptop tertentu dan meninggalkan laptop itu di kamar hotel. Seorang pelayan jahat mengakses kamar hotel, mengganti laptop CEO dengan laptop yang terlihat identik menjalankan perangkat lunak yang disusupi, dan pergi. Ketika CEO menyalakan laptop dan memasukkan kata sandi enkripsi mereka, perangkat lunak "telepon rumah" yang dikompromikan dan mengirimkan kata sandi enkripsi ke pelayan jahat.

Apa yang Mengajari Kami Tentang Keamanan Komputer

Serangan pelayan jahat benar-benar menyoroti betapa berbahayanya akses fisik ke perangkat Anda. Jika penyerang memiliki akses fisik tanpa pengawasan ke perangkat yang Anda tinggalkan tanpa pengawasan, hanya sedikit yang dapat Anda lakukan untuk melindungi diri sendiri.

Dalam kasus serangan maid jahat awal, Rutkowska mendemonstrasikan bahwa bahkan seseorang yang mengikuti aturan dasar mengaktifkan enkripsi disk dan mematikan perangkat mereka setiap kali mereka meninggalkannya sendiri pun rentan.

Dengan kata lain, setelah penyerang memiliki akses fisik ke perangkat Anda di luar penglihatan Anda, semua taruhan dibatalkan.

Bagaimana Cara Melindungi Dari Serangan Pembantu Jahat?

Seperti yang telah kami tunjukkan, kebanyakan orang benar-benar tidak perlu khawatir tentang jenis serangan ini.

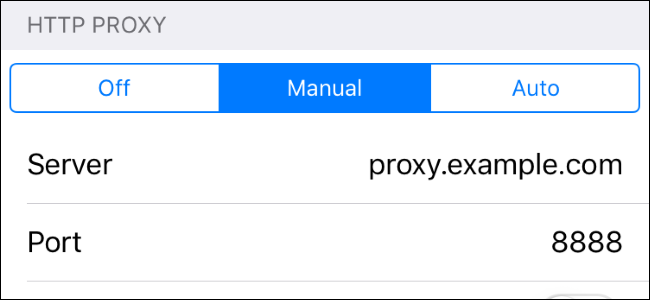

Untuk melindungi dari serangan maid jahat, solusi paling efektif adalah dengan menjaga perangkat di bawah pengawasan dan memastikan tidak ada yang memiliki akses fisik ke sana. Saat para pemimpin negara paling kuat di dunia melakukan perjalanan, Anda dapat bertaruh mereka tidak meninggalkan laptop dan ponsel cerdas mereka di sekitar tanpa pengawasan di kamar hotel tempat mereka dapat disusupi oleh dinas intelijen negara lain.

Perangkat juga dapat ditempatkan di brankas yang terkunci atau jenis kotak kunci lainnya untuk memastikan penyerang tidak dapat mengakses perangkat itu sendiri — meskipun seseorang mungkin dapat membuka kunci tersebut. Misalnya, sementara banyak kamar hotel memiliki brankas di dalam, karyawan hotel umumnya memiliki kunci utama .

Perangkat modern menjadi lebih tahan terhadap beberapa jenis serangan maid jahat. Sebagai contoh, Boot Aman memastikan bahwa perangkat biasanya tidak mem-boot drive USB yang tidak tepercaya. Namun, tidak mungkin melindungi dari setiap jenis serangan maid jahat.

Penyerang yang ditentukan dengan akses fisik akan dapat menemukan jalan.

Setiap kali kami menulis tentang keamanan komputer, kami merasa terbantu untuk mengunjungi kembali komik xkcd klasik tentang Keamanan .

Serangan pelayan jahat adalah jenis serangan canggih yang tidak mungkin dihadapi oleh orang kebanyakan. Kecuali Anda adalah target bernilai tinggi yang kemungkinan akan menjadi target badan intelijen atau spionase perusahaan, ada banyak ancaman digital lain yang perlu dikhawatirkan, termasuk ransomware dan serangan otomatis lainnya.