Du har sikret datamaskinen din med sterk diskkryptering og sikkerhetsprogramvare. Det er trygt - så lenge du holder det innenfor synet. Men når en angriper har fysisk tilgang til datamaskinen din, er alle spill av. Møt "onde hushjelp" -angrepet.

Hva er et "Evil Maid" Attack?

Det gjentas ofte i cybersikkerhet: Når en angriper har fysisk tilgang til datamaskinen din, er alle spill av. Det "onde hushjelp" -angrepet er et eksempel - og ikke bare et teoretisk - på hvordan en angriper kunne få tilgang til og kompromittere en enhet uten tilsyn. Tenk på den "onde hushjelpen" som en spion.

Når folk reiser for forretninger eller fornøyelser, legger de ofte bærbare datamaskiner igjen på hotellrommene. Hva om det var en "ond hushjelp" som jobbet på hotellet - en rengjøringsperson (eller noen forkledd som en rengjøringsperson) som i løpet av sin normale rengjøring av hotellrommet brukte sin fysiske tilgang til enheten til å endre det og kompromittere det?

Dette er sannsynligvis ikke noe den gjennomsnittlige personen trenger å bekymre seg for. Men det er en bekymring for høyverdige mål som statsansatte som reiser internasjonalt eller ledere som er bekymret for industriell spionasje.

Det er ikke bare "Evil Maids"

Begrepet "ond hushjelp" ble først laget av datasikkerhetsforsker Joanna Rutkowska i 2009. Konseptet med en "ond" hushjelp med tilgang til hotellrom er designet for å illustrere problemet. Men et "onde hushjelp" -angrep kan referere til enhver situasjon der enheten din gir synet og en angriper har fysisk tilgang til den. For eksempel:

- Du bestiller en enhet på nettet. Under forsendelsesprosessen åpner noen med tilgang til pakken esken og kompromitterer enheten.

- Grenseagenter ved en internasjonal grense tar din bærbare datamaskin, smarttelefon eller nettbrett inn i et annet rom og returnerer det litt senere.

- Politiagenter tar enheten inn i et annet rom og returnerer den senere.

- Du er en høytstående leder og du lar den bærbare datamaskinen eller andre enheter ligge på et kontor som andre mennesker kan ha tilgang til.

- På en datasikkerhetskonferanse lar du den bærbare datamaskinen være uten tilsyn på et hotellrom.

Det er utallige eksempler, men tastekombinasjonen er alltid at du har forlatt enheten uten tilsyn - utenfor synet - der noen andre har tilgang til den.

Hvem trenger virkelig å bekymre seg?

La oss være realistiske her: Onde hushjelpangrep er ikke som mange datasikkerhetsproblemer. De er ikke en bekymring for den gjennomsnittlige personen.

Ransomware og annen skadelig programvare sprer seg som brann fra enhet til enhet over nettverket. I motsetning til dette krever et ondt hushjelpangrep en faktisk person å gå ut av deres måte å kompromittere enheten din spesifikt - personlig. Dette er romskip.

Fra et praktisk perspektiv er onde hushjelpangrep en bekymring for politikere som reiser internasjonalt, ledere på høyt nivå, milliardærer, journalister og andre verdifulle mål.

For eksempel kan det i 2008 ha kinesiske tjenestemenn hemmelig tilgang til innholdet på en amerikansk tjenestemanns bærbare datamaskin under handelssamtaler i Beijing. Tjenestemannen lot den bærbare datamaskinen være uten tilsyn. Som Associated Press-historien fra 2008 uttrykker det, "Noen tidligere handelsmyndigheter sa til AP at de var forsiktige med å ha elektroniske enheter med seg hele tiden under turer til Kina."

Fra et teoretisk perspektiv er onde hushjelpangrep en nyttig måte å tenke på og oppsummere en helt ny klasse angrep for sikkerhetsfagfolk å forsvare seg mot.

med andre ord: Du trenger sannsynligvis ikke å bekymre deg for at noen vil kompromittere dataenhetene dine i et målrettet angrep når du slipper dem ut av ditt syn. Imidlertid trenger noen som Jeff Bezos definitivt å bekymre seg for dette.

Hvordan fungerer et ondt tjenestepikeangrep?

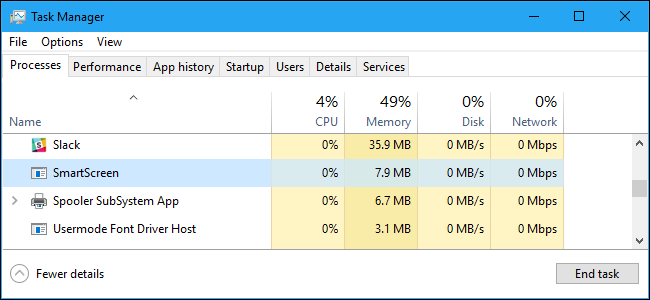

Et onde tjenestepikeangrep er avhengig av å modifisere en enhet på en umulig måte. Ved å lage begrepet, Rutkowska demonstrerte et angrep kompromiss TrueCrypt systemdisk kryptering .

Hun laget programvare som kunne plasseres på en oppstartbar USB-stasjon. Alt en angriper måtte gjøre er å sette USB-stasjonen inn i en datamaskin som er slått av, slå den på, starte opp fra USB-stasjonen og vente omtrent ett minutt. Programvaren vil starte og modifisere TrueCrypt-programvaren for å registrere passordet på disken.

Målet vil da gå tilbake til hotellrommet, slå på den bærbare datamaskinen og skrive inn passordet. Nå kunne den onde hushjelpen returnere og stjele den bærbare datamaskinen - den kompromitterte programvaren ville ha lagret dekrypteringspassordet på disken, og den onde hushjelpen kunne få tilgang til innholdet på den bærbare datamaskinen.

Dette eksemplet, som demonstrerer endring av programvaren til en enhet, er bare en tilnærming. Et onde hushjelpangrep kan også innebære å åpne en bærbar PC, en stasjonær eller smarttelefon fysisk, endre den interne maskinvaren og deretter lukke den igjen.

Onde hushjelpangrep trenger ikke engang å være så kompliserte. La oss for eksempel si at en rengjøringsperson (eller noen som stiller ut som en rengjøringsperson) har tilgang til kontoret til en administrerende direktør i et Fortune 500-selskap. Forutsatt at administrerende direktør bruker en stasjonær datamaskin, kan den "onde" rengjøringsperson installere en maskinvarenøkkellogger mellom tastaturet og datamaskinen. De kunne da komme tilbake noen dager senere, ta tak i maskinvarenøkkelloggeren og se alt konsernsjefen skrev mens nøkkelloggeren ble installert og registrerte tastetrykk.

Selve enheten trenger ikke en gang å bli kompromittert: La oss si at en administrerende direktør bruker en bestemt modell av bærbar datamaskin og etterlater den bærbare datamaskinen på et hotellrom. En ond hushjelp får tilgang til hotellrommet, erstatter konsernsjefens bærbare datamaskin med en bærbar PC som ser identisk ut som kjører kompromittert programvare, og går. Når konsernsjefen slår på den bærbare datamaskinen og skriver inn krypteringspassordet sitt, ringer den kompromitterte programvaren hjem og overfører krypteringspassordet til den onde hushjelpen.

Hva det lærer oss om datasikkerhet

Et onde hushjelpangrep fremhever virkelig hvor farlig fysisk tilgang til enhetene dine er. Hvis en angriper har tilsyn med fysisk tilgang til en enhet du lar uten tilsyn, er det lite du kan gjøre for å beskytte deg selv.

I tilfelle det innledende onde hushjelpeangrepet, demonstrerte Rutkowska at selv noen som fulgte de grunnleggende reglene for å aktivere diskkryptering og slå av enheten når de lot den være, var sårbar.

Med andre ord, når en angriper har fysisk tilgang til enheten din utenfor synet ditt, er alle spill av.

Hvordan kan du beskytte deg mot onde tjenestepikeangrep?

Som vi har påpekt, trenger de fleste virkelig ikke å være bekymret for denne typen angrep.

For å beskytte mot onde hushjelpangrep, er den mest effektive løsningen bare å holde en enhet under overvåking og sikre at ingen har fysisk tilgang til den. Når lederne for verdens mektigste land reiser, kan du vedde på at de ikke lar bærbare datamaskiner og smarttelefoner ligge uten tilsyn på hotellrom der de kan bli kompromittert av et annet lands etterretningstjeneste.

En enhet kan også plasseres i en låst safe eller annen type låsekasse for å sikre at en angriper ikke får tilgang til selve enheten - selv om noen kanskje kan velge låsen. For eksempel, mens mange hotellrom har innebygde safe, hotellansatte har generelt hovednøkler .

Moderne enheter blir mer motstandsdyktige mot noen typer onde hushjelpangrep. For eksempel, Sikker oppstart sørger for at enheter normalt ikke starter usikre USB-stasjoner. Det er imidlertid umulig å beskytte mot alle typer onde hushjelpangrep.

En bestemt angriper med fysisk tilgang vil kunne finne en vei.

Hver gang vi skriver om datasikkerhet, finner vi det nyttig å gå tilbake en klassisk xkcd-tegneserie om sikkerhet .

Et onde hushjelpeangrep er en sofistikert type angrep den gjennomsnittlige personen neppe vil håndtere. Med mindre du er et verdifullt mål som sannsynligvis vil være målet for etterretningsbyråer eller bedriftsspionasje, er det mange andre digitale trusler å bekymre deg for, inkludert løsepenger og andre automatiserte angrep.