Вы защитили свой компьютер с помощью надежное шифрование диска и программное обеспечение безопасности. Это безопасно - пока вы держите его в поле зрения. Но как только злоумышленник получает физический доступ к вашему компьютеру, все ставки отменяются. Встречайте атаку «злой горничной».

Что такое атака «Злая дева»?

Это часто повторяется в сфере кибербезопасности: как только злоумышленник получает физический доступ к вашему вычислительному устройству, все ставки прекращаются. Атака «злая горничная» - это пример - а не только теоретический - того, как злоумышленник может получить доступ к автоматическому устройству и взломать его. Считайте «злую горничную» шпионом.

Когда люди путешествуют по делам или на отдых, они часто оставляют свои ноутбуки в гостиничных номерах. А что, если бы в отеле работала «злая горничная» - уборщица (или кто-то, замаскированный под уборщицу), которая в ходе обычной уборки номера в отеле использовала свой физический доступ к устройству для изменить его и поставить под угрозу?

Скорее всего, обычному человеку не о чем беспокоиться. Но это касается особо важных целей, таких как государственные служащие, путешествующие за границу, или руководители, обеспокоенные промышленным шпионажем.

Это не просто «Злые горничные»

Термин «атака злой горничной» был впервые предложен исследователем компьютерной безопасности Джоанной Рутковской в 2009 году. Концепция «злой» горничной, имеющей доступ в гостиничный номер, призвана проиллюстрировать проблему. Но атака «злая горничная» может относиться к любой ситуации, когда ваше устройство ускользает из вашего зрения, а злоумышленник имеет к нему физический доступ. Например:

- Вы заказываете устройство онлайн. В процессе доставки кто-то, у кого есть доступ к посылке, открывает коробку и взламывает устройство.

- Пограничники на международной границе переносят ваш ноутбук, смартфон или планшет в другую комнату и возвращают его немного позже.

- Сотрудники правоохранительных органов переносят ваше устройство в другую комнату и возвращают его позже.

- Вы - руководитель высокого уровня и оставляете свой ноутбук или другое устройство в офисе, к которому могут иметь доступ другие люди.

- На конференции по компьютерной безопасности вы оставляете свой ноутбук без присмотра в гостиничном номере.

Можно привести бесчисленное количество примеров, но комбинация клавиш всегда заключается в том, что вы оставили устройство без присмотра - вне поля зрения - там, где к нему есть доступ у кого-то другого.

Кому действительно стоит волноваться?

Давайте будем реалистами: атаки злой служанки не похожи на многие проблемы компьютерной безопасности. Обычного человека они не беспокоят.

Программы-вымогатели и другие вредоносные программы быстро распространяются от устройства к устройству по сети. Напротив, атака злой горничной требует, чтобы реальный человек сделал все возможное, чтобы скомпрометировать ваше устройство конкретно - лично. Это шпионское дело.

С практической точки зрения нападения злобных горничных вызывают озабоченность у политиков, путешествующих по всему миру, руководителей высокого уровня, миллиардеров, журналистов и других ценных целей.

Например, в 2008 году китайские чиновники могли тайно получил доступ к содержимому ноутбука американского чиновника во время торговых переговоров в Пекине. Чиновник оставил свой ноутбук без присмотра. Как говорится в сообщении Associated Press от 2008 года, «некоторые бывшие должностные лица Министерства торговли сообщили AP, что во время поездок в Китай всегда старались держать электронные устройства при себе».

С теоретической точки зрения атаки злой горничной - это полезный способ подумать и обобщить целый новый класс атак, от которого должны защищаться специалисты по безопасности.

Другими словами: вам, вероятно, не нужно беспокоиться о том, что кто-то скомпрометирует ваши компьютерные устройства в результате целенаправленной атаки, если вы выпустите их из поля зрения. Однако кому-то вроде Джеффа Безоса определенно стоит об этом беспокоиться.

Как работает атака злой горничной?

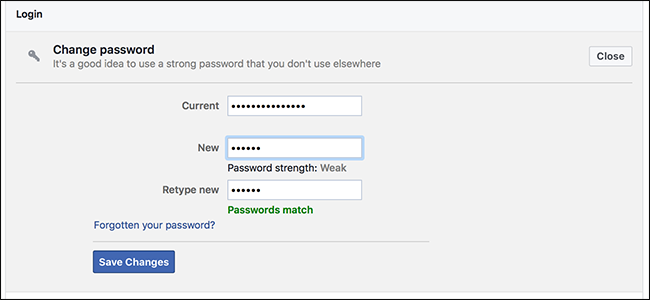

Атака злой горничной основана на необнаруживаемом изменении устройства. Создавая термин, Рутковская продемонстрировала атаку компромисс Шифрование системного диска TrueCrypt .

Она создала программное обеспечение, которое можно было поместить на загрузочную флешку. Все, что нужно сделать злоумышленнику, - это вставить USB-накопитель в выключенный компьютер, включить его, загрузиться с USB-накопителя и подождать около минуты. Программное обеспечение загрузится и изменит программное обеспечение TrueCrypt, чтобы записать пароль на диск.

Затем цель вернется в свой гостиничный номер, включит ноутбук и введет свой пароль. Теперь злая горничная могла вернуться и украсть ноутбук - скомпрометированное программное обеспечение сохранило бы пароль для дешифрования на диске, и злая горничная могла получить доступ к содержимому ноутбука.

Этот пример, демонстрирующий изменение программного обеспечения устройства, - лишь один из подходов. Атака злой горничной также может включать физическое открытие ноутбука, настольного компьютера или смартфона, изменение его внутреннего оборудования и последующее его закрытие.

Атаки злой горничной даже не должны быть такими сложными. Например, предположим, что уборщик (или кто-то, выдающий себя за уборщицу) имеет доступ к офису генерального директора компании из списка Fortune 500. Если предположить, что генеральный директор использует настольный компьютер, «злой» уборщик может установить аппаратный регистратор ключей между клавиатурой и компьютером. Затем они могли вернуться через несколько дней, взять аппаратный регистратор ключей и увидеть все, что вводил генеральный директор, пока был установлен регистратор ключей и записывал нажатия клавиш.

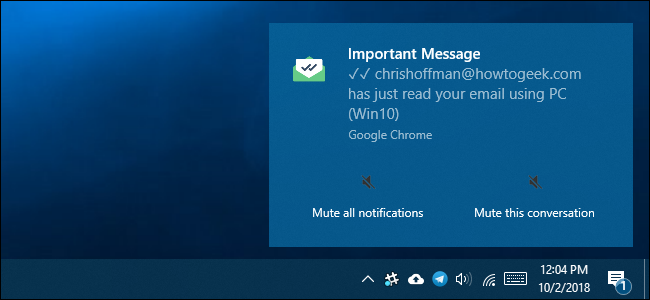

Само устройство даже не требует взлома: допустим, генеральный директор использует ноутбук определенной модели и оставляет его в номере отеля. Злая горничная входит в гостиничный номер, заменяет ноутбук генерального директора ноутбуком, который выглядит идентично с установленным взломанным программным обеспечением, и уходит. Когда генеральный директор включает ноутбук и вводит свой пароль шифрования, скомпрометированное программное обеспечение «звонит домой» и передает пароль шифрования злой горничной.

Что это нас учит о компьютерной безопасности

Атака злой горничной действительно подчеркивает, насколько опасен физический доступ к вашим устройствам. Если у злоумышленника есть неконтролируемый физический доступ к устройству, которое вы оставляете без присмотра, вы мало что можете сделать, чтобы защитить себя.

В случае первоначальной атаки злой горничной Рутковска продемонстрировала, что даже тот, кто следовал основным правилам включения шифрования диска и выключения своего устройства всякий раз, когда оставлял его в покое, был уязвим.

Другими словами, как только злоумышленник получает физический доступ к вашему устройству вне вашего зрения, все ставки прекращаются.

Как защитить себя от злобных атак горничных?

Как мы уже отмечали, большинству людей действительно не нужно беспокоиться об этом типе атак.

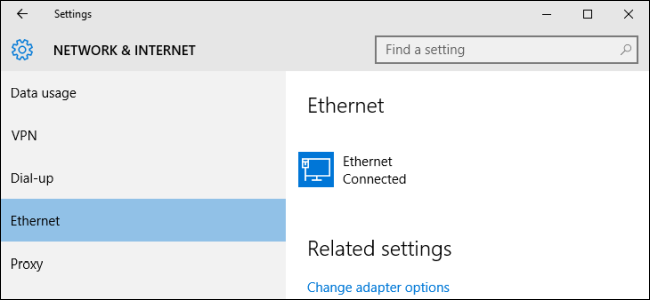

Для защиты от атак злой горничной наиболее эффективным решением является просто держать устройство под наблюдением и гарантировать, что никто не имеет к нему физического доступа. Когда лидеры самых могущественных стран мира путешествуют, можно поспорить, что они не оставляют свои ноутбуки и смартфоны без присмотра в гостиничных номерах, где они могут быть скомпрометированы разведывательной службой другой страны.

Устройство также может быть помещено в запертый сейф или в запирающийся ящик другого типа, чтобы злоумышленник не мог получить доступ к самому устройству, хотя кто-то может взломать замок. Например, хотя во многих гостиничных номерах есть встроенные сейфы, у сотрудников отелей обычно есть отмычки .

Современные устройства становятся более устойчивыми к некоторым видам атак злой горничной. Например, Безопасная загрузка гарантирует, что устройства обычно не загружают ненадежные USB-накопители. Однако невозможно защититься от всех нападений злых горничных.

Решительный злоумышленник с физическим доступом сможет найти выход.

Каждый раз, когда мы пишем о компьютерной безопасности, мы считаем полезным вернуться к классический комикс xkcd о безопасности .

Атака злой горничной - изощренный тип нападения, с которым обычный человек вряд ли справится. Если вы не являетесь важной целью, которая может стать целью разведывательных агентств или корпоративного шпионажа, существует множество других цифровых угроз, о которых стоит беспокоиться, в том числе программа-вымогатель и другие автоматизированные атаки.