บางคนเชื่อว่า Tor เป็นวิธีการเข้าถึงอินเทอร์เน็ตแบบไม่เปิดเผยตัวตนโดยสิ้นเชิงและปลอดภัยโดยไม่มีใครสามารถตรวจสอบการท่องเว็บของคุณและติดตามกลับมาหาคุณได้ แต่ใช่หรือไม่ มันไม่ง่ายอย่างนั้น

Tor ไม่ใช่โซลูชันการเปิดเผยตัวตนและความเป็นส่วนตัวที่สมบูรณ์แบบ มีข้อ จำกัด และความเสี่ยงที่สำคัญหลายประการซึ่งคุณควรระวังหากจะใช้

ออกจากโหนดสามารถดมได้

อ่าน การสนทนาของเราเกี่ยวกับวิธีการทำงานของ Tor เพื่อดูรายละเอียดเพิ่มเติมเกี่ยวกับวิธีที่ Tor ระบุตัวตน โดยสรุปเมื่อคุณใช้ Tor การรับส่งข้อมูลทางอินเทอร์เน็ตของคุณจะถูกกำหนดเส้นทางผ่านเครือข่ายของ Tor และผ่านรีเลย์ที่สุ่มเลือกหลายตัวก่อนที่จะออกจากเครือข่าย Tor Tor ได้รับการออกแบบมาเพื่อให้ไม่สามารถทราบได้ในทางทฤษฎีว่าคอมพิวเตอร์เครื่องใดร้องขอการรับส่งข้อมูลจริง คอมพิวเตอร์ของคุณอาจเริ่มต้นการเชื่อมต่อหรืออาจทำหน้าที่เป็นรีเลย์ถ่ายทอดการรับส่งข้อมูลที่เข้ารหัสนั้นไปยังโหนด Tor อื่น

อย่างไรก็ตามการรับส่งข้อมูล Tor ส่วนใหญ่จะต้องออกจากเครือข่าย Tor ในที่สุด ตัวอย่างเช่นสมมติว่าคุณกำลังเชื่อมต่อกับ Google ผ่าน Tor การรับส่งข้อมูลของคุณจะถูกส่งผ่านรีเลย์ Tor หลายตัว แต่สุดท้ายก็ต้องออกจากเครือข่าย Tor และเชื่อมต่อกับเซิร์ฟเวอร์ของ Google โหนดทอร์สุดท้ายที่การรับส่งข้อมูลของคุณออกจากเครือข่าย Tor และเข้าสู่อินเทอร์เน็ตแบบเปิดสามารถตรวจสอบได้ โหนดที่การรับส่งข้อมูลออกจากเครือข่าย Tor เรียกว่า“ โหนดทางออก” หรือ“ รีเลย์ทางออก”

ในแผนภาพด้านล่างนี้ลูกศรสีแดงหมายถึงการรับส่งข้อมูลที่ไม่ได้เข้ารหัสระหว่างโหนดทางออกและ "Bob" คอมพิวเตอร์บนอินเทอร์เน็ต

หากคุณกำลังเข้าถึงเว็บไซต์ที่เข้ารหัส (HTTPS) เช่นบัญชี Gmail ของคุณก็ไม่เป็นไรแม้ว่าโหนดออกจะเห็นว่าคุณกำลังเชื่อมต่อกับ Gmail หากคุณกำลังเข้าถึงเว็บไซต์ที่ไม่ได้เข้ารหัสโหนดทางออกอาจตรวจสอบกิจกรรมทางอินเทอร์เน็ตของคุณติดตามหน้าเว็บที่คุณเข้าชมการค้นหาที่คุณดำเนินการและข้อความที่คุณส่ง

ผู้คนต้องยินยอมให้เรียกใช้โหนดทางออกเนื่องจากการเรียกใช้โหนดทางออกทำให้เกิดความเสี่ยงทางกฎหมายมากกว่าการเรียกใช้โหนดรีเลย์ที่ส่งผ่านการรับส่งข้อมูล มีแนวโน้มว่ารัฐบาลจะเรียกใช้โหนดทางออกบางส่วนและตรวจสอบการจราจรที่เข้าออกโดยใช้สิ่งที่พวกเขาเรียนรู้ในการสืบสวนอาชญากรหรือในประเทศที่กดขี่ลงโทษนักเคลื่อนไหวทางการเมือง

นี่ไม่ใช่แค่ความเสี่ยงทางทฤษฎี ในปี 2550 ก นักวิจัยด้านความปลอดภัยดักฟังรหัสผ่านและข้อความอีเมล สำหรับบัญชีอีเมลร้อยบัญชีโดยเรียกใช้โหนดออกจาก Tor ผู้ใช้ที่เป็นปัญหาทำผิดพลาดในการไม่ใช้การเข้ารหัสในระบบอีเมลของตนโดยเชื่อว่า Tor จะปกป้องพวกเขาด้วยการเข้ารหัสภายใน แต่นั่นไม่ใช่วิธีการทำงานของ Tor

บทเรียน : เมื่อใช้ Tor โปรดใช้เว็บไซต์เข้ารหัส (HTTPS) สำหรับสิ่งที่ละเอียดอ่อน โปรดทราบว่าการเข้าชมของคุณอาจถูกตรวจสอบได้ไม่ใช่แค่โดยรัฐบาลเท่านั้น แต่โดยผู้ประสงค์ร้ายที่กำลังค้นหาข้อมูลส่วนตัว

JavaScript, ปลั๊กอินและแอปพลิเคชันอื่น ๆ สามารถรั่วไหล IP ของคุณได้

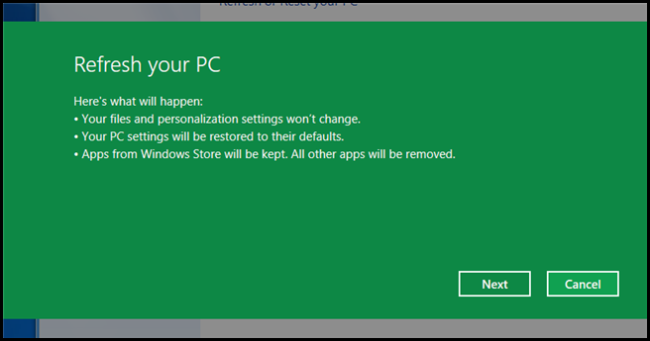

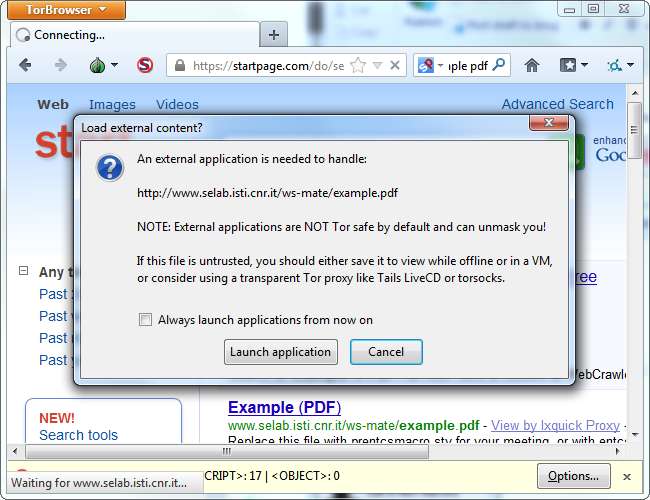

ชุดเบราว์เซอร์ Tor ซึ่งเรากล่าวถึงเมื่อ เราอธิบายวิธีใช้ Tor มาพร้อมการกำหนดค่าล่วงหน้าพร้อมการตั้งค่าที่ปลอดภัย JavaScript ถูกปิดใช้งานปลั๊กอินไม่สามารถทำงานได้และเบราว์เซอร์จะเตือนคุณหากคุณพยายามดาวน์โหลดไฟล์และเปิดในแอปพลิเคชันอื่น

โดยปกติ JavaScript ไม่ใช่ความเสี่ยงด้านความปลอดภัย แต่ถ้าคุณกำลังพยายามซ่อน IP ของคุณคุณไม่ต้องการใช้ JavaScript เครื่องมือ JavaScript ของเบราว์เซอร์ปลั๊กอินเช่น Adobe Flash และแอปพลิเคชันภายนอกเช่น Adobe Reader หรือแม้แต่โปรแกรมเล่นวิดีโออาจ "รั่ว" ที่อยู่ IP จริงของคุณไปยังเว็บไซต์ที่พยายามจะได้รับมา

ชุดเบราว์เซอร์ Tor หลีกเลี่ยงปัญหาเหล่านี้ทั้งหมดด้วยการตั้งค่าเริ่มต้น แต่คุณอาจปิดการใช้งานการป้องกันเหล่านี้และใช้ JavaScript หรือปลั๊กอินในเบราว์เซอร์ Tor อย่าทำเช่นนี้หากคุณจริงจังกับการไม่เปิดเผยตัวตนและหากคุณไม่ได้จริงจังกับการไม่เปิดเผยตัวตนคุณก็ไม่ควรใช้ Tor ตั้งแต่แรก

นี่ไม่ใช่แค่ความเสี่ยงทางทฤษฎีเท่านั้น ในปี 2554 ก กลุ่มนักวิจัยได้รับที่อยู่ IP จาก 10,000 คนที่ใช้ไคลเอนต์ BitTorrent ผ่าน Tor เช่นเดียวกับแอปพลิเคชันประเภทอื่น ๆ ไคลเอนต์ BitTorrent ไม่ปลอดภัยและสามารถเปิดเผยที่อยู่ IP จริงของคุณได้

บทเรียน : ปล่อยการตั้งค่าความปลอดภัยของเบราว์เซอร์ Tor ไว้ อย่าพยายามใช้ Tor กับเบราว์เซอร์อื่นให้ยึดติดกับชุดเบราว์เซอร์ Tor ซึ่งได้รับการกำหนดค่าล่วงหน้าด้วยการตั้งค่าที่เหมาะสม คุณไม่ควรใช้แอปพลิเคชันอื่นกับเครือข่าย Tor

การเรียกใช้ Exit Node ทำให้คุณตกอยู่ในความเสี่ยง

หากคุณเป็นผู้ที่เชื่อมั่นในการไม่เปิดเผยตัวตนทางออนไลน์คุณอาจได้รับแรงจูงใจให้บริจาคแบนด์วิดท์ของคุณโดยการเรียกใช้รีเลย์ Tor สิ่งนี้ไม่ควรเป็นปัญหาทางกฎหมาย - รีเลย์ Tor เพียงแค่ส่งการรับส่งข้อมูลที่เข้ารหัสไปมาภายในเครือข่าย Tor Tor บรรลุการไม่เปิดเผยตัวตนผ่านรีเลย์ที่ดำเนินการโดยอาสาสมัคร

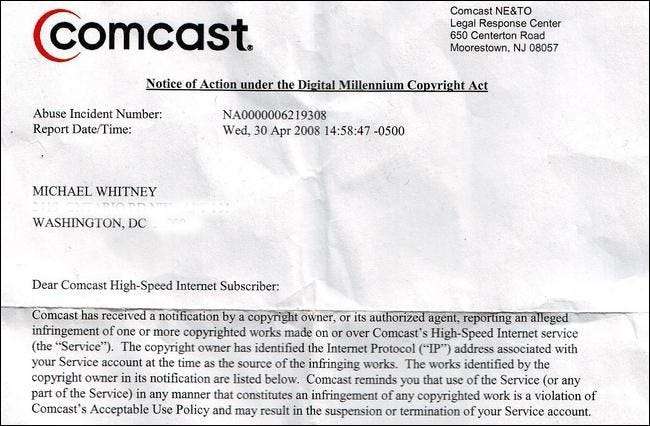

อย่างไรก็ตามคุณควรไตร่ตรองให้ดีก่อนที่จะใช้งานรีเลย์ทางออกซึ่งเป็นสถานที่ที่การรับส่งข้อมูล Tor ออกมาจากเครือข่ายที่ไม่ระบุตัวตนและเชื่อมต่อกับอินเทอร์เน็ตแบบเปิด หากอาชญากรใช้ Tor เพื่อทำสิ่งที่ผิดกฎหมายและการจราจรเข้ามาจากรีเลย์ทางออกของคุณการรับส่งข้อมูลนั้นจะสามารถตรวจสอบย้อนกลับไปยังที่อยู่ IP ของคุณได้และคุณอาจถูกเคาะประตูและอุปกรณ์คอมพิวเตอร์ของคุณถูกยึด ชายคนหนึ่งในออสเตรียคือ บุกค้นและตั้งข้อหาเผยแพร่สื่อลามกอนาจารเด็ก สำหรับการเรียกใช้โหนดทางออก Tor การเรียกใช้โหนดออกจาก Tor ทำให้ผู้อื่นสามารถทำสิ่งที่ไม่ดีที่สามารถย้อนกลับมาหาคุณได้เช่นเดียวกับ ใช้งานเครือข่าย Wi-Fi แบบเปิด - แต่ก็มีโอกาสมากที่จะทำให้คุณมีปัญหา อย่างไรก็ตามผลที่ตามมาอาจไม่ใช่โทษทางอาญา คุณอาจถูกฟ้องร้องในข้อหาดาวน์โหลดเนื้อหาหรือการดำเนินการที่มีลิขสิทธิ์ภายใต้ ระบบแจ้งเตือนลิขสิทธิ์ในสหรัฐอเมริกา .

ความเสี่ยงที่เกี่ยวข้องกับการเรียกใช้โหนดทางออกของ Tor จะกลับเข้าสู่จุดแรก เนื่องจากการเรียกใช้โหนด Tor exit มีความเสี่ยงจึงมีคนเพียงไม่กี่คนที่ทำเช่นนั้น อย่างไรก็ตามรัฐบาลสามารถหลีกเลี่ยงการเรียกใช้โหนดทางออกได้และมีแนวโน้มว่าจะมีหลายอย่าง

บทเรียน : อย่าเรียกใช้โหนดออกจาก Tor - อย่างจริงจัง

โครงการ Tor มี คำแนะนำสำหรับการเรียกใช้โหนดออก ถ้าคุณต้องการจริงๆ คำแนะนำของพวกเขารวมถึงการเรียกใช้โหนดออกบนที่อยู่ IP เฉพาะในสถานที่เชิงพาณิชย์และการใช้ ISP ที่เป็นมิตรกับ Tor อย่าลองทำที่บ้าน! (คนส่วนใหญ่ไม่ควรลองใช้ในที่ทำงาน)

Tor ไม่ใช่วิธีแก้ปัญหามหัศจรรย์ที่ทำให้คุณไม่เปิดเผยตัวตน มันบรรลุการไม่เปิดเผยตัวตนโดยการส่งการรับส่งข้อมูลที่เข้ารหัสผ่านเครือข่ายอย่างชาญฉลาด แต่การรับส่งข้อมูลนั้นจะต้องเกิดขึ้นที่ไหนสักแห่งซึ่งเป็นปัญหาสำหรับทั้งผู้ใช้ Tor และผู้ให้บริการโหนด นอกจากนี้ซอฟต์แวร์ที่ทำงานบนคอมพิวเตอร์ของเราไม่ได้ออกแบบมาเพื่อซ่อนที่อยู่ IP ของเราซึ่งส่งผลให้เกิดความเสี่ยงเมื่อทำอะไรนอกเหนือจากการดูหน้า HTML ธรรมดาในเบราว์เซอร์ Tor

เครดิตรูปภาพ: Michael Whitney บน Flickr , Andy Roberts บน Flickr , โครงการ Tor, Inc.