Nogle mennesker mener, at Tor er en helt anonym, privat og sikker måde at få adgang til internettet uden, at nogen er i stand til at overvåge din browsing og spore det tilbage til dig - men er det? Det er ikke så simpelt.

Tor er ikke den perfekte løsning til anonymitet og fortrolighed. Det har flere vigtige begrænsninger og risici, som du skal være opmærksom på, hvis du vil bruge det.

Udgangsnoder kan snuses

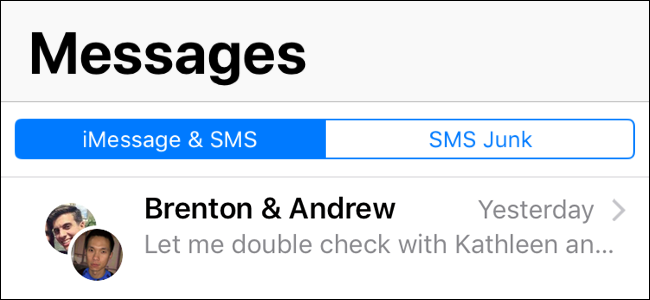

Læs vores diskussion af, hvordan Tor fungerer for et mere detaljeret kig på, hvordan Tor giver sin anonymitet. Sammenfattende, når du bruger Tor, dirigeres din internettrafik gennem Tor's netværk og går gennem flere tilfældigt valgte relæer, inden du forlader Tor-netværket. Tor er designet, så det teoretisk er umuligt at vide, hvilken computer der faktisk anmodede om trafikken. Din computer har muligvis startet forbindelsen, eller den fungerer måske bare som et relæ og videresender den krypterede trafik til en anden Tor-node.

Imidlertid skal mest Tor-trafik i sidste ende komme ud af Tor-netværket. Lad os f.eks. Sige, at du opretter forbindelse til Google gennem Tor - din trafik ledes gennem flere Tor-relæer, men den skal til sidst komme ud af Tor-netværket og oprette forbindelse til Googles servere. Den sidste Tor-knude, hvor din trafik forlader Tor-netværket og går ind på det åbne internet, kan overvåges. Denne node, hvor trafik forlader Tor-netværket, er kendt som en "exit node" eller "exit relay."

I nedenstående diagram repræsenterer den røde pil den ukrypterede trafik mellem udgangsnoden og "Bob", en computer på Internettet.

Hvis du åbner et krypteret (HTTPS) websted som din Gmail-konto, er det okay - selvom udgangsnoden kan se, at du opretter forbindelse til Gmail. hvis du åbner et ukrypteret websted, kan udgangsknudepotentialet overvåge din internetaktivitet, holde styr på de websider, du besøger, søgninger, du udfører, og beskeder, du sender.

Folk skal give samtykke til at køre exitknudepunkter, da kørsel af exitknudepunkter sætter dem i mere en juridisk risiko end bare at køre en relæknude, der passerer trafik. Det er sandsynligt, at regeringer kører nogle udgangsknudepunkter og overvåger trafikken, der forlader dem, ved hjælp af det, de lærer at undersøge kriminelle, eller i repressive lande straffe politiske aktivister.

Dette er ikke kun en teoretisk risiko. I 2007 a sikkerhedsforsker opfangede adgangskoder og e-mail-beskeder for hundrede e-mail-konti ved at køre en Tor exit-node. De pågældende brugere begik den fejl at ikke bruge kryptering på deres e-mail-system og troede, at Tor på en eller anden måde ville beskytte dem med sin interne kryptering. Men sådan fungerer Tor ikke.

Lektie : Når du bruger Tor, skal du sørge for at bruge krypterede (HTTPS) websteder til alt følsomt. Husk, at din trafik kunne overvåges - ikke kun af regeringer, men af ondsindede mennesker, der søger private data.

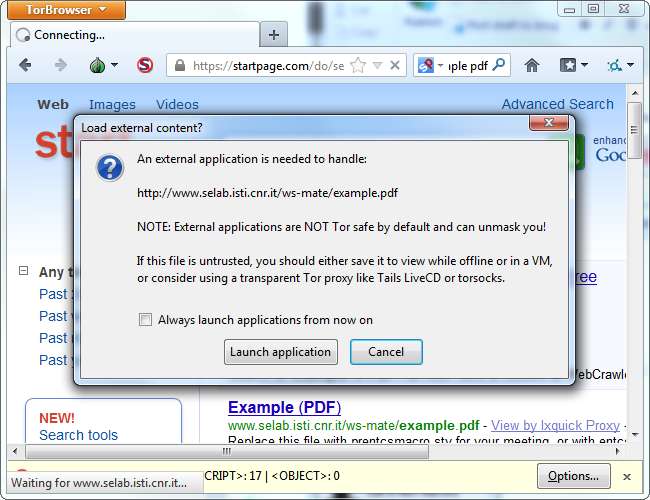

JavaScript, plug-ins og andre applikationer kan lække din IP

Tor-browserbundtet, som vi dækkede hvornår vi forklarede, hvordan man bruger Tor , kommer forudkonfigureret med sikre indstillinger. JavaScript er deaktiveret, plug-ins kan ikke køre, og browseren advarer dig, hvis du forsøger at downloade en fil og åbne den i et andet program.

JavaScript er normalt ikke en sikkerhedsrisiko , men hvis du prøver at skjule din IP, vil du ikke bruge JavaScript. Din browsers JavaScript-motor, plug-ins som Adobe Flash og eksterne applikationer som Adobe Reader eller endda en videoafspiller kan alle potentielt "lække" din rigtige IP-adresse til et websted, der forsøger at erhverve den.

Tor-browserbunten undgår alle disse problemer med standardindstillingerne, men du kan muligvis deaktivere disse beskyttelser og bruge JavaScript eller plug-ins i Tor-browseren. Gør ikke dette, hvis du er seriøs omkring anonymitet - og hvis du ikke er seriøs omkring anonymitet, bør du ikke bruge Tor i første omgang.

Dette er heller ikke kun en teoretisk risiko. I 2011 blev en gruppe forskere erhvervede IP-adresserne på 10.000 mennesker, der brugte BitTorrent-klienter gennem Tor. Som mange andre typer applikationer er BitTorrent-klienter usikre og i stand til at udsætte din rigtige IP-adresse.

Lektie : Lad Tor-browserens sikre indstillinger være på plads. Forsøg ikke at bruge Tor med en anden browser - hold dig til Tor-browserbundtet, som er forudkonfigureret med de ideelle indstillinger. Du bør ikke bruge andre applikationer med Tor-netværket.

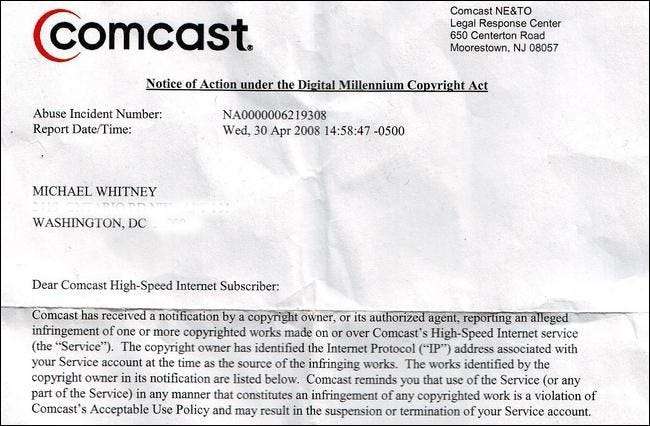

At køre en udgangsknude sætter dig i fare

Hvis du er en stor tro på online anonymitet, kan du være motiveret til at donere din båndbredde ved at køre et Tor-relæ. Dette bør ikke være et juridisk problem - et Tor-relæ passerer bare krypteret trafik frem og tilbage inde i Tor-netværket. Tor opnår anonymitet gennem relæer, der drives af frivillige.

Du skal dog tænke to gange, før du kører et exitrelæ, som er et sted, hvor Tor-trafik kommer ud af det anonyme netværk og opretter forbindelse til det åbne internet. Hvis kriminelle bruger Tor til ulovlige ting, og trafikken kommer ud af dit udgangsrelæ, kan denne trafik spores til din IP-adresse, og du kan muligvis få et bank på din dør, og dit computerudstyr konfiskeret. En mand i Østrig var raidet og anklaget for distribution af børnepornografi til at køre en Tor-udgangsnode. At køre en Tor-udgangsknude giver andre mennesker mulighed for at gøre dårlige ting, der kan spores tilbage til dig, ligesom betjening af et åbent Wi-Fi-netværk - men det er meget, meget, meget mere sandsynligt, at det faktisk får dig i problemer. Konsekvenserne kan dog ikke være strafferetlig. Du står måske lige over for en retssag for at downloade ophavsretsligt beskyttet indhold eller handling under Copyright Alert System i USA .

De risici, der er forbundet med at køre Tor-exitknudepunkter, binder faktisk tilbage til det første punkt. Da det er så risikabelt at køre en Tor-udgangsknude, er det kun få, der gør det. Regeringer kan dog slippe af sted med kørende exitknudepunkter - og det gør det sandsynligvis mange.

Lektie : Kør aldrig en Tor-udgangsknude - seriøst.

Tor-projektet har anbefalinger til kørsel af en exitknude hvis du virkelig vil. Deres anbefalinger inkluderer at køre en exitknude på en dedikeret IP-adresse i et kommercielt anlæg og bruge en Tor-venlig internetudbyder. Forsøg ikke dette derhjemme! (De fleste mennesker bør ikke engang prøve dette på arbejdspladsen.)

Tor er ikke en magisk løsning, der giver dig anonymitet. Det opnår anonymitet ved smart at føre krypteret trafik gennem et netværk, men den trafik skal komme frem et eller andet sted - hvilket er et problem for både Tor's brugere og exit node-operatører. Derudover var softwaren, der kører på vores computere, ikke designet til at skjule vores IP-adresser, hvilket resulterer i risici, når du gør noget ud over at se almindelige HTML-sider i Tor-browseren.

Billedkredit: Michael Whitney på Flickr , Andy Roberts på Flickr , Tor Project, Inc.