Algunas personas creen que Tor es una forma completamente anónima, privada y segura de acceder a Internet sin que nadie pueda monitorear su navegación y rastrearlo hasta usted, pero ¿lo es? No es tan simple.

Tor no es la solución perfecta de anonimato y privacidad. Tiene varias limitaciones y riesgos importantes, que debe conocer si va a utilizarlo.

Los nodos de salida se pueden rastrear

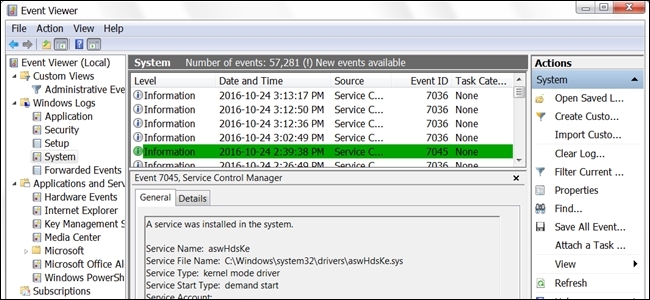

Leer nuestra discusión sobre cómo funciona Tor para una visión más detallada de cómo Tor proporciona su anonimato. En resumen, cuando usa Tor, su tráfico de Internet se enruta a través de la red de Tor y pasa por varios relés seleccionados al azar antes de salir de la red Tor. Tor está diseñado para que sea teóricamente imposible saber qué computadora realmente solicitó el tráfico. Es posible que su computadora haya iniciado la conexión o que simplemente esté actuando como un relé, transmitiendo ese tráfico encriptado a otro nodo Tor.

Sin embargo, la mayor parte del tráfico Tor debe eventualmente emerger de la red Tor. Por ejemplo, supongamos que se está conectando a Google a través de Tor: su tráfico pasa a través de varios relés Tor, pero eventualmente debe emerger de la red Tor y conectarse a los servidores de Google. El último nodo Tor, donde su tráfico sale de la red Tor y entra en Internet abierto, puede ser monitoreado. Este nodo donde el tráfico sale de la red Tor se conoce como "nodo de salida" o "relé de salida".

En el siguiente diagrama, la flecha roja representa el tráfico no cifrado entre el nodo de salida y "Bob", una computadora en Internet.

Si está accediendo a un sitio web encriptado (HTTPS) como su cuenta de Gmail, está bien, aunque el nodo de salida puede ver que se está conectando a Gmail. Si está accediendo a un sitio web no cifrado, el nodo de salida puede potencialmente monitorear su actividad en Internet, haciendo un seguimiento de las páginas web que visita, las búsquedas que realiza y los mensajes que envía.

Las personas deben dar su consentimiento para ejecutar nodos de salida, ya que ejecutar nodos de salida los pone en un riesgo legal mayor que simplemente ejecutar un nodo de retransmisión que pasa tráfico. Es probable que los gobiernos controlen algunos nodos de salida y controlen el tráfico que los abandona, utilizando lo que aprenden para investigar a los delincuentes o, en países represivos, castigar a los activistas políticos.

Este no es solo un riesgo teórico. En 2007, un investigador de seguridad interceptó contraseñas y mensajes de correo electrónico para cien cuentas de correo electrónico ejecutando un nodo de salida Tor. Los usuarios en cuestión cometieron el error de no usar el cifrado en su sistema de correo electrónico, creyendo que Tor los protegería de alguna manera con su cifrado interno. Pero no es así como funciona Tor.

Lección : Cuando use Tor, asegúrese de usar sitios web encriptados (HTTPS) para cualquier información confidencial. Tenga en cuenta que su tráfico podría ser monitoreado, no solo por gobiernos, sino por personas malintencionadas que buscan datos privados.

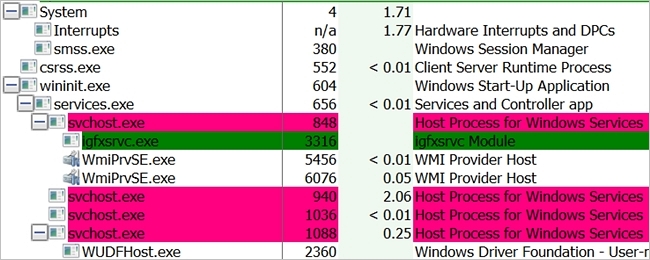

JavaScript, complementos y otras aplicaciones pueden filtrar su IP

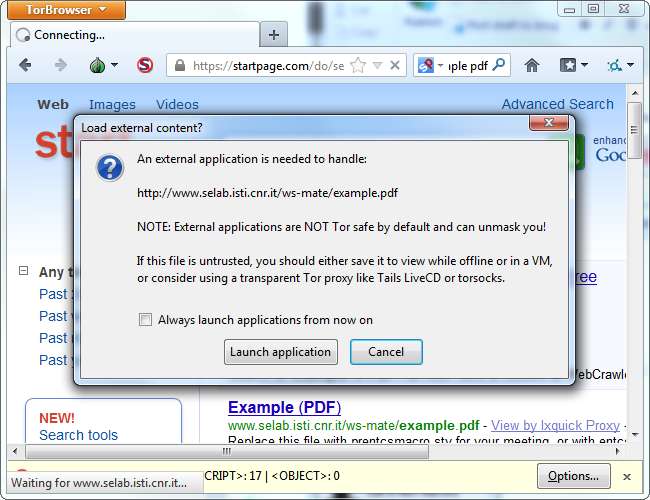

El paquete del navegador Tor, que cubrimos cuando explicamos cómo usar Tor , viene preconfigurado con configuraciones seguras. JavaScript está desactivado, los complementos no se pueden ejecutar y el navegador le advertirá si intenta descargar un archivo y abrirlo en otra aplicación.

JavaScript no es normalmente un riesgo de seguridad , pero si está intentando ocultar su IP, no desea utilizar JavaScript. El motor de JavaScript de su navegador, los complementos como Adobe Flash y las aplicaciones externas como Adobe Reader o incluso un reproductor de video podrían potencialmente "filtrar" su dirección IP real a un sitio web que intente adquirirla.

El paquete del navegador Tor evita todos estos problemas con su configuración predeterminada, pero podría deshabilitar estas protecciones y usar JavaScript o complementos en el navegador Tor. No hagas esto si te tomas en serio el anonimato, y si no te tomas en serio el anonimato, no deberías usar Tor en primer lugar.

Esto tampoco es solo un riesgo teórico. En 2011, un grupo de investigadores adquirió las direcciones IP de 10,000 personas que estaban usando clientes BitTorrent a través de Tor. Como muchos otros tipos de aplicaciones, los clientes de BitTorrent son inseguros y capaces de exponer su dirección IP real.

Lección : Deja la configuración segura del navegador Tor en su lugar. No intentes usar Tor con otro navegador; quédate con el paquete de navegador Tor, que ha sido preconfigurado con la configuración ideal. No debes usar otras aplicaciones con la red Tor.

Ejecutar un nodo de salida lo pone en riesgo

Si cree firmemente en el anonimato en línea, puede estar motivado para donar su ancho de banda ejecutando un relé Tor. Esto no debería ser un problema legal: un relé Tor simplemente pasa tráfico cifrado de un lado a otro dentro de la red Tor. Tor logra el anonimato a través de retransmisiones dirigidas por voluntarios.

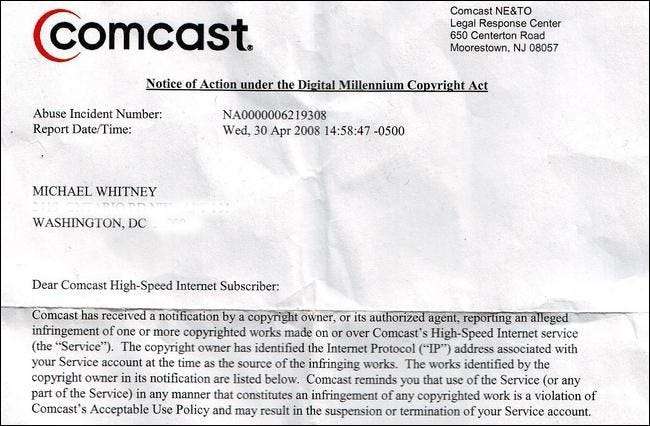

Sin embargo, debe pensarlo dos veces antes de ejecutar un relé de salida, que es un lugar donde el tráfico de Tor sale de la red anónima y se conecta a la Internet abierta. Si los delincuentes usan Tor para cosas ilegales y el tráfico sale de su relé de salida, ese tráfico será rastreable hasta su dirección IP y es posible que alguien golpee su puerta y confisquen su equipo informático. Un hombre en Austria fue allanada y acusada de distribuir pornografía infantil para ejecutar un nodo de salida Tor. Ejecutar un nodo de salida de Tor permite que otras personas hagan cosas malas que se pueden rastrear hasta usted, al igual que operar una red Wi-Fi abierta - pero es mucho, mucho más probable que te meta en problemas. Sin embargo, las consecuencias pueden no ser una sanción penal. Puede enfrentar una demanda por descargar contenido protegido por derechos de autor o acción bajo Sistema de alerta de derechos de autor en EE. UU. .

Los riesgos relacionados con la ejecución de los nodos de salida de Tor en realidad se relacionan con el primer punto. Debido a que ejecutar un nodo de salida de Tor es tan arriesgado, pocas personas lo hacen. Sin embargo, los gobiernos podrían salirse con la suya ejecutando nodos de salida, y es probable que muchos lo hagan.

Lección : Nunca ejecute un nodo de salida de Tor, en serio.

El proyecto Tor tiene recomendaciones para ejecutar un nodo de salida Si de verdad quieres. Sus recomendaciones incluyen ejecutar un nodo de salida en una dirección IP dedicada en una instalación comercial y usar un ISP compatible con Tor. ¡No intentes esto en casa! (La mayoría de la gente ni siquiera debería probar esto en el trabajo).

Tor no es una solución mágica que te otorgue el anonimato. Alcanza el anonimato al pasar hábilmente tráfico cifrado a través de una red, pero ese tráfico tiene que emerger en alguna parte, lo cual es un problema tanto para los usuarios de Tor como para los operadores de nodos de salida. Además, el software que se ejecuta en nuestras computadoras no fue diseñado para ocultar nuestras direcciones IP, lo que genera riesgos al hacer algo más que ver páginas HTML sin formato en el navegador Tor.

Credito de imagen: Michael Whitney en Flickr , Andy Roberts en Flickr , El Proyecto Tor, Inc.