Algumas pessoas acreditam que o Tor é uma forma completamente anônima, privada e segura de acessar a Internet sem que ninguém seja capaz de monitorar sua navegação e rastreá-la até você - mas será? Não é tão simples.

Tor não é a solução perfeita de anonimato e privacidade. Ele tem várias limitações e riscos importantes, dos quais você deve estar ciente se for usá-lo.

Nós de saída podem ser detectados

Ler nossa discussão sobre como o Tor funciona para uma visão mais detalhada de como o Tor fornece seu anonimato. Em resumo, quando você usa o Tor, o tráfego da Internet é roteado pela rede do Tor e passa por várias retransmissões selecionadas aleatoriamente antes de sair da rede Tor. O Tor foi projetado de forma que seja teoricamente impossível saber qual computador realmente solicitou o tráfego. Seu computador pode ter iniciado a conexão ou pode estar apenas agindo como um retransmissor, retransmitindo esse tráfego criptografado para outro nó Tor.

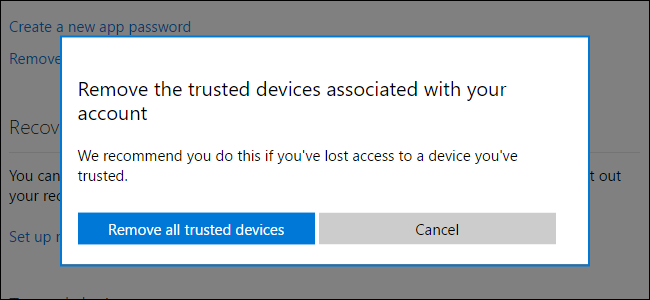

No entanto, a maior parte do tráfego do Tor deve eventualmente emergir da rede Tor. Por exemplo, digamos que você esteja se conectando ao Google por meio do Tor - seu tráfego passa por vários relés do Tor, mas deve eventualmente emergir da rede Tor e se conectar aos servidores do Google. O último nó Tor, onde o tráfego sai da rede Tor e entra na Internet aberta, pode ser monitorado. Este nó onde o tráfego sai da rede Tor é conhecido como um "nó de saída" ou "retransmissão de saída".

No diagrama abaixo, a seta vermelha representa o tráfego não criptografado entre o nó de saída e “Bob”, um computador na Internet.

Se você estiver acessando um site criptografado (HTTPS), como sua conta do Gmail, não há problema, embora o nó de saída possa ver que você está se conectando ao Gmail. se você estiver acessando um site não criptografado, o nó de saída pode monitorar sua atividade na Internet, rastreando as páginas que você visita, as pesquisas que realiza e as mensagens enviadas.

As pessoas devem consentir em executar nós de saída, já que executar nós de saída as coloca em um risco legal maior do que apenas executar um nó de retransmissão que passa o tráfego. É provável que os governos executem alguns nós de saída e monitorem o tráfego que os deixa, usando o que aprenderam para investigar criminosos ou, em países repressivos, punir ativistas políticos.

Este não é apenas um risco teórico. Em 2007, um pesquisador de segurança interceptou senhas e mensagens de e-mail para cem contas de e-mail executando um nó de saída Tor. Os usuários em questão cometeram o erro de não usar criptografia em seu sistema de e-mail, acreditando que o Tor os protegeria de alguma forma com sua criptografia interna. Mas não é assim que o Tor funciona.

Lição : Ao usar o Tor, certifique-se de usar sites criptografados (HTTPS) para qualquer coisa sensível. Lembre-se de que seu tráfego pode ser monitorado - não apenas por governos, mas por pessoas mal-intencionadas em busca de dados privados.

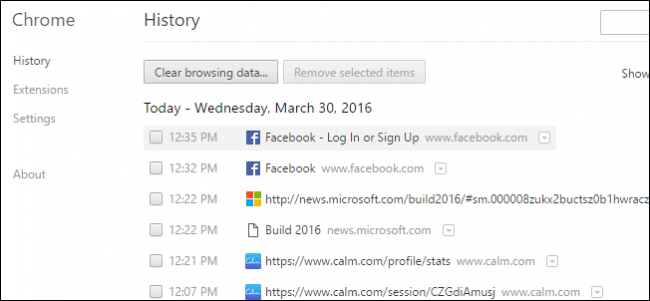

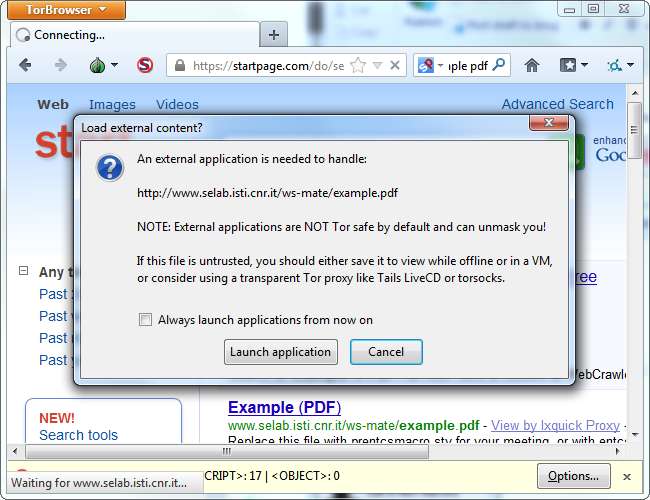

JavaScript, plug-ins e outros aplicativos podem vazar seu IP

O pacote do navegador Tor, que abordamos quando explicamos como usar o Tor , vem pré-configurado com configurações seguras. JavaScript está desativado, os plug-ins não podem ser executados e o navegador irá avisá-lo se você tentar baixar um arquivo e abri-lo em outro aplicativo.

JavaScript normalmente não é um risco de segurança , mas se você está tentando esconder seu IP, você não quer usar JavaScript. O mecanismo JavaScript do seu navegador, plug-ins como Adobe Flash e aplicativos externos como Adobe Reader ou mesmo um reprodutor de vídeo podem potencialmente “vazar” seu endereço IP real para um site que tenta adquiri-lo.

O pacote do navegador Tor evita todos esses problemas com suas configurações padrão, mas você pode desabilitar essas proteções e usar JavaScript ou plug-ins no navegador Tor. Não faça isso se você leva o anonimato a sério - e se você não leva o anonimato a sério, você não deveria usar o Tor em primeiro lugar.

Este não é apenas um risco teórico. Em 2011, um grupo de pesquisadores adquiriu os endereços IP de 10.000 pessoas que usavam clientes BitTorrent através do Tor. Como muitos outros tipos de aplicativos, os clientes BitTorrent são inseguros e capazes de expor seu endereço IP real.

Lição : Deixe as configurações seguras do navegador Tor em vigor. Não tente usar o Tor com outro navegador - continue com o pacote do navegador Tor, que foi pré-configurado com as configurações ideais. Você não deve usar outros aplicativos com a rede Tor.

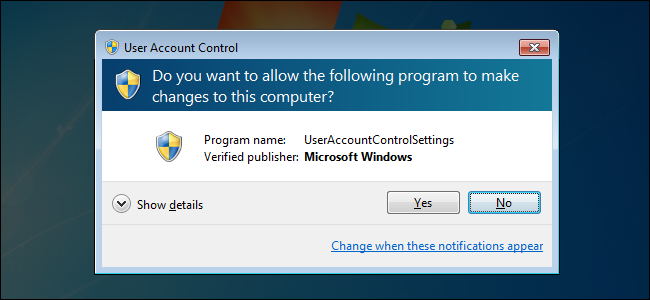

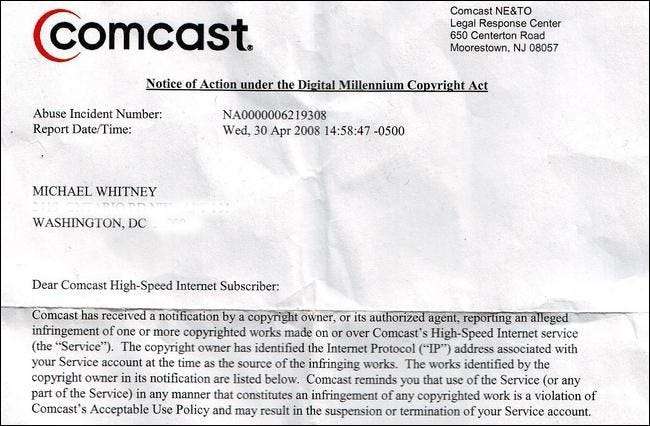

Executar um nó de saída coloca você em risco

Se você acredita muito no anonimato online, pode se sentir motivado a doar sua largura de banda executando um relê Tor. Isso não deve ser um problema legal - uma retransmissão do Tor apenas passa o tráfego criptografado para frente e para trás dentro da rede Tor. O Tor alcança o anonimato por meio de relés administrados por voluntários.

No entanto, você deve pensar duas vezes antes de executar uma retransmissão de saída, que é um local onde o tráfego do Tor sai da rede anônima e se conecta à Internet aberta. Se os criminosos usarem o Tor para coisas ilegais e o tráfego sair de sua retransmissão de saída, esse tráfego será rastreável até seu endereço IP e você poderá receber uma batida em sua porta e seu equipamento de computador confiscado. Um homem na Áustria era invadido e acusado de distribuição de pornografia infantil para executar um nó de saída Tor. Executar um nó de saída do Tor permite que outras pessoas façam coisas ruins que podem ser rastreadas até você, assim como operar uma rede Wi-Fi aberta - mas é muito, muito mais provável que realmente te coloque em apuros. As consequências podem não ser uma penalidade criminal, no entanto. Você pode apenas enfrentar um processo por baixar conteúdo protegido por direitos autorais ou ação sob o Sistema de alerta de direitos autorais nos EUA .

Os riscos envolvidos na execução de nós de saída do Tor, na verdade, estão relacionados ao primeiro ponto. Como executar um nó de saída do Tor é muito arriscado, poucas pessoas o fazem. Os governos poderiam se safar executando nós de saída, no entanto - e é provável que muitos façam.

Lição : Nunca execute um nó de saída Tor - sério.

O projeto Tor tem recomendações para executar um nó de saída se você realmente quiser. Suas recomendações incluem a execução de um nó de saída em um endereço IP dedicado em uma instalação comercial e o uso de um ISP compatível com Tor. Não tente isto em casa! (A maioria das pessoas nem deveria tentar isso no trabalho.)

Tor não é uma solução mágica que garante anonimato. Ele alcança o anonimato ao passar inteligentemente o tráfego criptografado por uma rede, mas esse tráfego precisa surgir em algum lugar - o que é um problema tanto para os usuários do Tor quanto para os operadores de nós de saída. Além disso, o software executado em nossos computadores não foi projetado para ocultar nossos endereços IP, o que resulta em riscos ao fazer qualquer coisa além de visualizar páginas HTML simples no navegador Tor.

Crédito da imagem: Michael Whitney no Flickr , Andy Roberts no Flickr , The Tor Project, Inc.