Sommige mensen geloven dat Tor een volledig anonieme, persoonlijke en veilige manier is om toegang te krijgen tot internet zonder dat iemand je browsen kan volgen en naar jou kan herleiden - maar is het dat? Het is niet zo eenvoudig.

Tor is niet de perfecte oplossing voor anonimiteit en privacy. Het heeft verschillende belangrijke beperkingen en risico's, waarvan u zich bewust moet zijn als u het gaat gebruiken.

Exit-knooppunten kunnen worden gesnoven

Lezen onze bespreking van hoe Tor werkt voor een meer gedetailleerde kijk op hoe Tor zijn anonimiteit biedt. Samenvattend, wanneer u Tor gebruikt, wordt uw internetverkeer door het netwerk van Tor geleid en door verschillende willekeurig geselecteerde relais geleid voordat het Tor-netwerk wordt verlaten. Tor is zo ontworpen dat het theoretisch onmogelijk is om te weten welke computer daadwerkelijk om het verkeer heeft verzocht. Mogelijk heeft uw computer de verbinding tot stand gebracht of fungeert deze mogelijk gewoon als een relais, waarbij het gecodeerde verkeer wordt doorgestuurd naar een ander Tor-knooppunt.

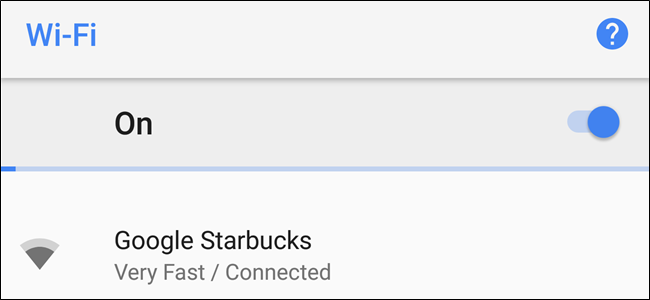

Het meeste Tor-verkeer moet echter uiteindelijk uit het Tor-netwerk komen. Stel dat u via Tor verbinding maakt met Google: uw verkeer wordt door verschillende Tor-relais geleid, maar het moet uiteindelijk uit het Tor-netwerk komen en verbinding maken met de servers van Google. Het laatste Tor-knooppunt, waar uw verkeer het Tor-netwerk verlaat en het open internet betreedt, kan worden gecontroleerd. Dit knooppunt waar verkeer het Tor-netwerk verlaat, staat bekend als een 'exit-knooppunt' of 'exit-relay'.

In het onderstaande diagram staat de rode pijl voor het niet-versleutelde verkeer tussen het exit-knooppunt en "Bob", een computer op internet.

Als u een gecodeerde (HTTPS) website opent, zoals uw Gmail-account, is dit oké, hoewel het exit-knooppunt kan zien dat u verbinding maakt met Gmail. Als u een niet-versleutelde website bezoekt, kan het exit-knooppunt mogelijk uw internetactiviteit volgen, de webpagina's die u bezoekt, de zoekopdrachten die u uitvoert en de berichten die u verzendt bijhouden.

Mensen moeten toestemming geven om exitknooppunten uit te voeren, omdat het uitvoeren van exitknooppunten een groter juridisch risico met zich meebrengt dan alleen het uitvoeren van een relayknooppunt dat verkeer passeert. Het is waarschijnlijk dat regeringen een aantal exit-knooppunten beheren en het verkeer dat hen verlaat, gebruiken om criminelen te onderzoeken of, in repressieve landen, politieke activisten te straffen.

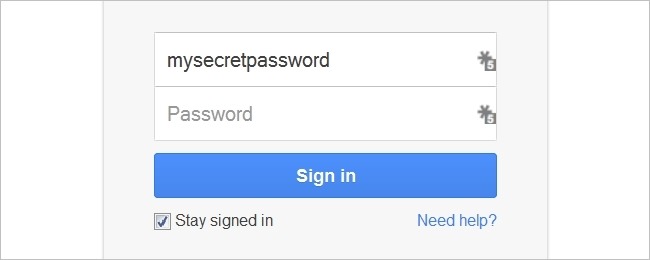

Dit is niet alleen een theoretisch risico. In 2007 heeft een beveiligingsonderzoeker onderschepte wachtwoorden en e-mailberichten voor honderd e-mailaccounts door een Tor-exitknooppunt uit te voeren. De gebruikers in kwestie maakten de fout om geen encryptie te gebruiken op hun e-mailsysteem, in de overtuiging dat Tor hen op de een of andere manier zou beschermen met zijn interne encryptie. Maar zo werkt Tor niet.

Les : Als u Tor gebruikt, zorg er dan voor dat u gecodeerde (HTTPS) websites gebruikt voor alles wat gevoelig is. Houd er rekening mee dat uw verkeer kan worden gecontroleerd - niet alleen door overheden, maar ook door kwaadwillende mensen die op zoek zijn naar privégegevens.

JavaScript, plug-ins en andere toepassingen kunnen uw IP lekken

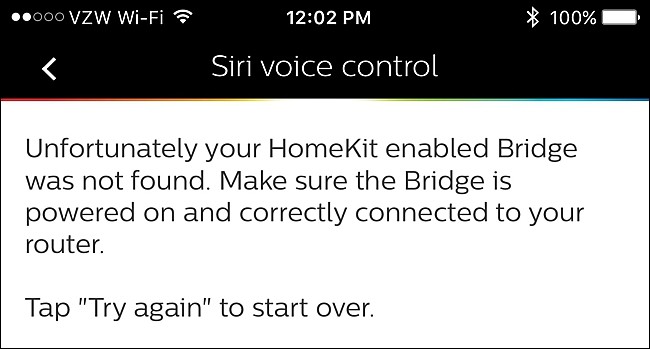

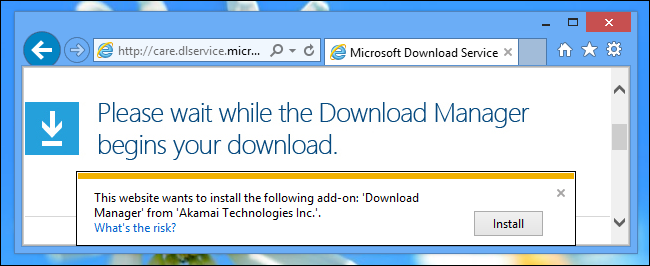

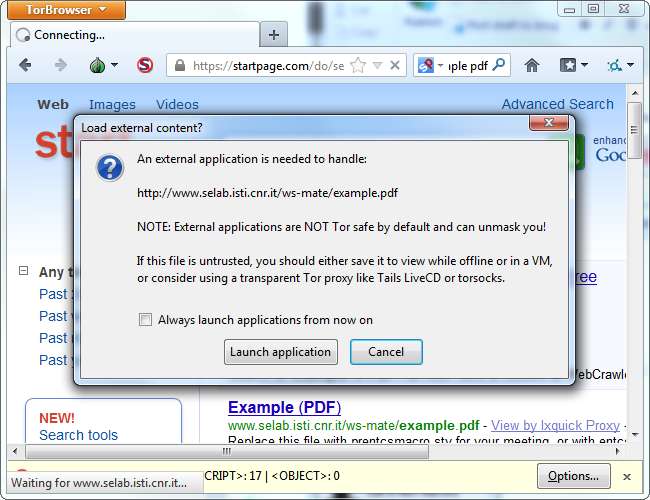

De Tor-browserbundel, die we hebben besproken wanneer we hebben uitgelegd hoe je Tor gebruikt , wordt voorgeconfigureerd geleverd met beveiligde instellingen. JavaScript is uitgeschakeld, plug-ins kunnen niet worden uitgevoerd en de browser zal u waarschuwen als u probeert een bestand te downloaden en het in een andere applicatie te openen.

JavaScript vormt normaal gesproken geen beveiligingsrisico , maar als u uw IP-adres probeert te verbergen, wilt u JavaScript niet gebruiken. De JavaScript-engine van uw browser, plug-ins zoals Adobe Flash en externe applicaties zoals Adobe Reader of zelfs een videospeler kunnen allemaal uw echte IP-adres 'lekken' naar een website die het probeert te verkrijgen.

De Tor-browserbundel vermijdt al deze problemen met de standaardinstellingen, maar u kunt deze beveiligingen mogelijk uitschakelen en JavaScript of plug-ins in de Tor-browser gebruiken. Doe dit niet als je anonimiteit serieus neemt - en als je anonimiteit niet serieus neemt, zou je Tor in de eerste plaats niet moeten gebruiken.

Dit is ook niet alleen een theoretisch risico. In 2011 heeft een groep onderzoekers heeft de IP-adressen verkregen van de 10.000 mensen die BitTorrent-clients gebruikten via Tor. Net als veel andere soorten applicaties zijn BitTorrent-clients onveilig en kunnen ze uw echte IP-adres vrijgeven.

Les : Laat de veilige instellingen van de Tor-browser staan. Probeer Tor niet met een andere browser te gebruiken - blijf bij de Tor-browserbundel, die vooraf is geconfigureerd met de ideale instellingen. Gebruik geen andere applicaties met het Tor-netwerk.

Het uitvoeren van een exit-knooppunt brengt u in gevaar

Als je een groot voorstander bent van online anonimiteit, ben je misschien gemotiveerd om je bandbreedte te doneren door een Tor-relay uit te voeren. Dit zou geen juridisch probleem moeten zijn - een Tor-relay stuurt alleen versleuteld verkeer heen en weer binnen het Tor-netwerk. Tor bereikt anonimiteit via relais die worden beheerd door vrijwilligers.

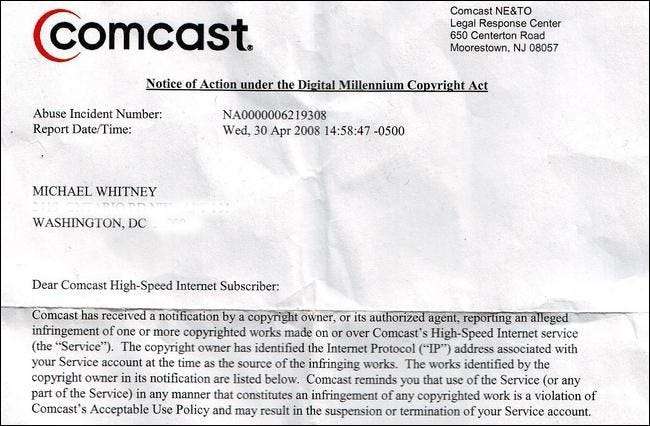

U moet echter twee keer nadenken voordat u een exit-relay uitvoert, een plaats waar Tor-verkeer uit het anonieme netwerk komt en verbinding maakt met het open internet. Als criminelen Tor gebruiken voor illegale zaken en het verkeer komt uit uw uitgangsrelais, zal dat verkeer herleidbaar zijn tot uw IP-adres en kunt u op uw deur worden geklopt en uw computerapparatuur in beslag genomen. Een man in Oostenrijk was overvallen en beschuldigd van het verspreiden van kinderpornografie voor het uitvoeren van een Tor-exitknooppunt. Als u een Tor-exitknooppunt gebruikt, kunnen andere mensen slechte dingen doen die naar u kunnen worden herleid, net als een open Wi-Fi-netwerk beheren - maar het is veel, veel, veel waarschijnlijker dat u daadwerkelijk in de problemen komt. De gevolgen mogen echter geen strafrechtelijke sanctie zijn. U kunt mogelijk een rechtszaak krijgen voor het downloaden van auteursrechtelijk beschermde inhoud of actie onder de Copyright-waarschuwingssysteem in de VS. .

De risico's die gepaard gaan met het uitvoeren van Tor-exitknooppunten, sluiten eigenlijk weer aan bij het eerste punt. Omdat het runnen van een Tor-exitknooppunt zo riskant is, doen maar weinig mensen het. Overheden zouden echter weg kunnen komen door exit-knooppunten uit te voeren - en dat zullen er waarschijnlijk veel zijn.

Les : Voer nooit een Tor-exitknooppunt uit - serieus.

Het Tor-project heeft aanbevelingen voor het uitvoeren van een exit-knooppunt als je het echt wilt. Hun aanbevelingen zijn onder meer het runnen van een exit-node op een speciaal IP-adres in een commerciële faciliteit en het gebruik van een Tor-vriendelijke ISP. Probeer dit niet thuis! (De meeste mensen zouden dit niet eens op het werk moeten proberen.)

Tor is geen magische oplossing die u anonimiteit verleent. Het bereikt anonimiteit door op een slimme manier versleuteld verkeer door een netwerk te leiden, maar dat verkeer moet ergens naar voren komen - wat een probleem is voor zowel Tor's gebruikers als exit-node-operators. Bovendien is de software die op onze computers draait niet ontworpen om onze IP-adressen te verbergen, wat resulteert in risico's wanneer je iets anders doet dan het bekijken van gewone HTML-pagina's in de Tor-browser.

Afbeelding tegoed: Michael Whitney op Flickr , Andy Roberts op Flickr , Het Tor Project, Inc.