In het laatste deel van de serie hebben we gekeken hoe u uw Windows-computers overal vandaan kunt beheren en gebruiken, zolang u zich op hetzelfde netwerk bevindt. Maar wat als u dat niet bent?

Bekijk de vorige artikelen in deze Geek School-serie op Windows 7:

- Introductie van How-To Geek School

- Upgrades en migraties

- Apparaten configureren

- Schijven beheren

- Toepassingen beheren

- Internet Explorer beheren

- Basisprincipes van IP-adressen

- Netwerken

- Draadloos netwerken

- Windows Firewall

- Beheer op afstand

En blijf de hele week op de hoogte voor de rest van de serie.

Bescherming van netwerktoegang

Netwerktoegangsbescherming is de poging van Microsoft om de toegang tot netwerkbronnen te beheren op basis van de status van de client die verbinding probeert te maken. In de situatie dat u een laptopgebruiker bent, kunnen er bijvoorbeeld vele maanden zijn dat u onderweg bent en uw laptop niet aansluit op uw bedrijfsnetwerk. Gedurende deze tijd is er geen garantie dat uw laptop niet geïnfecteerd raakt met een virus of malware, of dat u zelfs updates voor antivirusdefinities ontvangt.

In deze situatie zal NAP, wanneer u weer op kantoor komt en de machine met het netwerk verbindt, automatisch de toestand van de machine bepalen aan de hand van een beleid dat u op een van uw NAP-servers hebt ingesteld. Als het apparaat dat op het netwerk is aangesloten de gezondheidsinspectie niet doorstaat, wordt het automatisch verplaatst naar een zeer beperkt deel van uw netwerk, de herstelzone genaamd. Wanneer u zich in de herstelzone bevindt, zullen de herstelservers automatisch proberen het probleem met uw machine op te lossen. Enkele voorbeelden kunnen zijn:

- Als uw firewall is uitgeschakeld en uw beleid vereist dat deze is ingeschakeld, zullen de herstelservers uw firewall voor u inschakelen.

- Als in uw gezondheidsbeleid staat dat u de nieuwste Windows-updates moet hebben en niet, kunt u een WSUS-server in uw herstelzone hebben die de nieuwste updates op uw client installeert.

Uw machine wordt alleen teruggezet op het bedrijfsnetwerk als deze door uw NAP-servers als gezond wordt beschouwd. Er zijn vier verschillende manieren waarop u NAP kunt afdwingen, elk met zijn eigen voordelen:

- VPN - Het gebruik van de VPN-handhavingsmethode is handig in een bedrijf waar telewerkers thuis op afstand werken en hun eigen computers gebruiken. U kunt nooit zeker weten welke malware iemand op een pc kan installeren waarover u geen controle hebt. Wanneer u deze methode gebruikt, wordt de gezondheid van een klant gecontroleerd telkens wanneer deze een VPN-verbinding tot stand brengt.

- DHCP - Wanneer u de DHCP-afdwingingsmethode gebruikt, krijgt een client pas een geldig netwerkadres van uw DHCP-server als deze door uw NAP-infrastructuur als gezond wordt beschouwd.

- IPsec - IPsec is een methode om netwerkverkeer te versleutelen met certificaten. Hoewel dit niet erg gebruikelijk is, kunt u ook IPsec gebruiken om NAP af te dwingen.

- 802.1x - 802.1x wordt ook wel poortgebaseerde authenticatie genoemd en is een methode om clients op switchniveau te authenticeren. Het gebruik van 802.1x om een NAP-beleid af te dwingen is een standaardpraktijk in de wereld van vandaag.

Inbelverbindingen

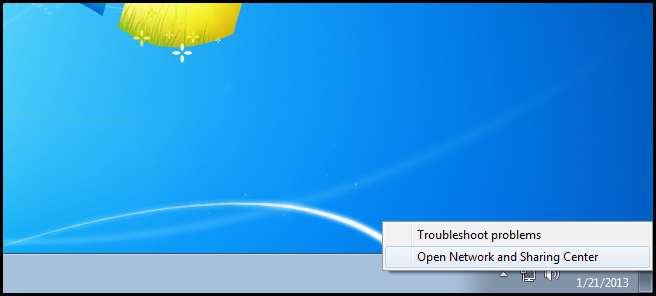

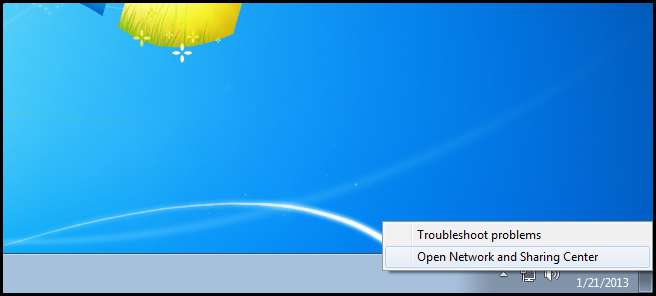

Om de een of andere reden wil Microsoft tegenwoordig nog steeds dat u meer weet over die primitieve inbelverbindingen. Inbelverbindingen maken gebruik van het analoge telefoonnetwerk, ook bekend als POTS (Plain Old Telephone Service), om informatie van de ene computer naar de andere te sturen. Dit doen ze met behulp van een modem, wat een combinatie is van de woorden moduleren en demoduleren. De modem wordt aangesloten op uw pc, normaal gesproken met behulp van een RJ11-kabel, en moduleert de digitale informatiestromen van uw pc in een analoog signaal dat via de telefoonlijnen kan worden overgedragen. Wanneer het signaal zijn bestemming bereikt, wordt het gedemoduleerd door een ander modem en weer omgezet in een digitaal signaal dat de computer kan begrijpen. Om een inbelverbinding te maken, klikt u met de rechtermuisknop op het netwerkstatuspictogram en opent u het Netwerkcentrum.

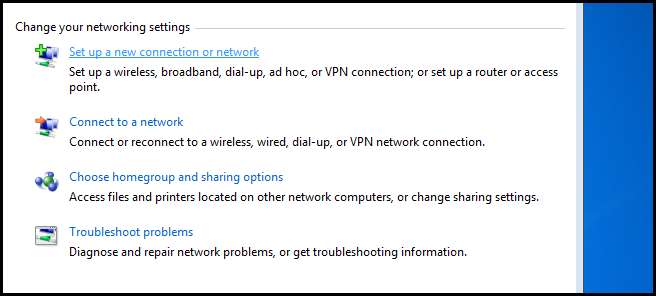

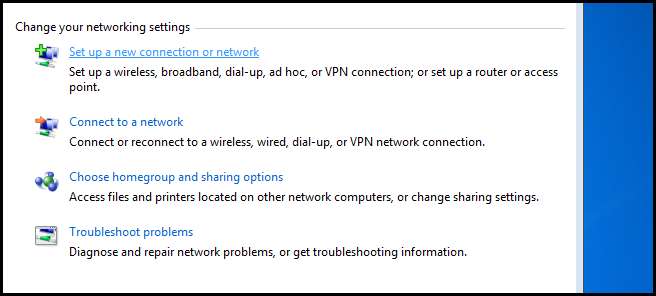

Klik vervolgens op de hyperlink Een nieuwe verbinding of netwerk instellen.

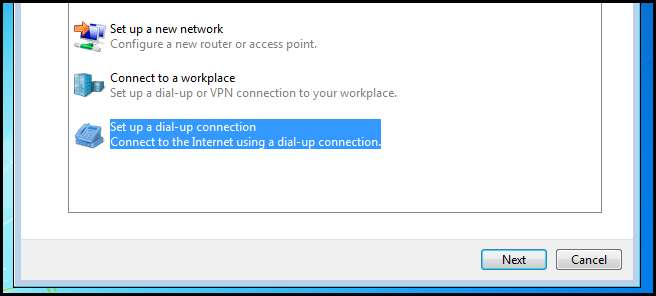

Kies nu voor het opzetten van een inbelverbinding en klik op volgende.

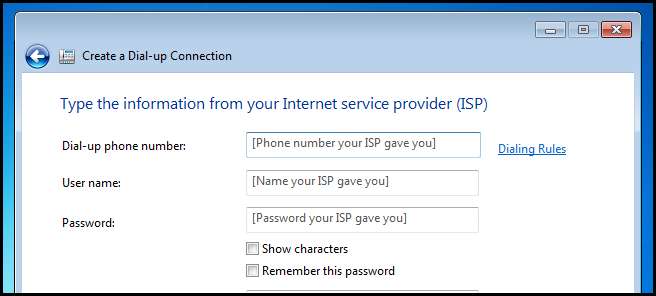

Van hieruit kunt u alle benodigde informatie invullen.

Opmerking: als u een vraag krijgt waarvoor u een inbelverbinding voor het examen moet opzetten, zullen zij de relevante details verstrekken.

Virtuele particuliere netwerken

Virtual Private Networks zijn privétunnels die u kunt opzetten via een openbaar netwerk, zoals internet, zodat u veilig verbinding kunt maken met een ander netwerk.

U kunt bijvoorbeeld een VPN-verbinding tot stand brengen vanaf een pc in uw thuisnetwerk naar uw bedrijfsnetwerk. Op die manier zou het lijken alsof de pc in uw thuisnetwerk echt deel uitmaakte van uw bedrijfsnetwerk. U kunt zelfs verbinding maken met netwerkshares en bijvoorbeeld als u uw pc had gepakt en fysiek op uw werknetwerk had aangesloten met een Ethernet-kabel. Het enige verschil is natuurlijk snelheid: in plaats van de Gigabit Ethernet-snelheden te krijgen die u zou krijgen als u fysiek op kantoor was, wordt u beperkt door de snelheid van uw breedbandverbinding.

U vraagt zich waarschijnlijk af hoe veilig deze "privétunnels" zijn, aangezien ze over het internet "tunnelen". Kan iedereen uw gegevens zien? Nee, dat kunnen ze niet, en dat komt omdat we de gegevens die via een VPN-verbinding worden verzonden, versleutelen, vandaar de naam virtueel "privé" netwerk. Het protocol dat wordt gebruikt om de gegevens die via het netwerk worden verzonden in te kapselen en te coderen, wordt aan jou overgelaten, en Windows 7 ondersteunt het volgende:

Opmerking: Helaas moet u deze definities voor het examen uit uw hoofd kennen.

-

Point-to-Point Tunneling Protocol (PPTP)

- Met het Point to Point Tunneling Protocol kan netwerkverkeer worden ingekapseld in een IP-header en via een IP-netwerk, zoals internet, worden verzonden.

- Inkapseling : PPP-frames worden ingekapseld in een IP-datagram, met behulp van een aangepaste versie van GRE.

- Versleuteling : PPP-frames worden versleuteld met Microsoft Point-to-Point Encryption (MPPE). Versleutelingssleutels worden gegenereerd tijdens verificatie waarbij de protocollen Microsoft Challenge Handshake Authentication Protocol versie 2 (MS-CHAP v2) of Extensible Authentication Protocol-Transport Layer Security (EAP-TLS) worden gebruikt.

-

Layer 2 Tunneling Protocol (L2TP)

- L2TP is een beveiligd tunnelingprotocol dat wordt gebruikt voor het transporteren van PPP-frames met behulp van het internetprotocol, het is gedeeltelijk gebaseerd op PPTP. In tegenstelling tot PPTP gebruikt de Microsoft-implementatie van L2TP geen MPPE om PPP-frames te versleutelen. In plaats daarvan gebruikt L2TP IPsec in transportmodus voor versleutelingsservices. De combinatie van L2TP en IPsec staat bekend als L2TP / IPsec.

- Inkapseling : PPP-frames worden eerst verpakt met een L2TP-header en vervolgens met een UDP-header. Het resultaat wordt vervolgens ingekapseld met IPSec.

- Versleuteling : L2TP-berichten worden versleuteld met AES- of 3DES-versleuteling met behulp van sleutels die zijn gegenereerd via het IKE-onderhandelingsproces.

-

Secure Socket Tunneling Protocol (SSTP)

- SSTP is een tunnelingprotocol dat gebruikmaakt van HTTPS. Aangezien TCP-poort 443 open is op de meeste firewalls van bedrijven, is dit een uitstekende keuze voor die landen waar traditionele VPN-verbindingen niet zijn toegestaan. Het is ook erg veilig omdat het SSL-certificaten gebruikt voor codering.

- Inkapseling : PPP-frames zijn ingekapseld in IP-datagrammen.

- Versleuteling : SSTP-berichten worden versleuteld met SSL.

-

Internet Key Exchange (IKEv2)

- IKEv2 is een tunnelingprotocol dat het IPsec Tunnel Mode-protocol gebruikt via UDP-poort 500.

- Inkapseling : IKEv2 kapselt datagrammen in met behulp van IPSec ESP- of AH-headers.

- Versleuteling : Berichten worden versleuteld met AES- of 3DES-versleuteling met behulp van sleutels die zijn gegenereerd via het IKEv2-onderhandelingsproces.

Serververeisten

Opmerking: u kunt uiteraard andere besturingssystemen laten instellen als VPN-servers. Dit zijn echter de vereisten om een Windows VPN-server te laten draaien.

Om mensen in staat te stellen een VPN-verbinding met uw netwerk tot stand te brengen, heeft u een server nodig waarop Windows Server draait en waarop de volgende rollen zijn geïnstalleerd:

- Routing en externe toegang (RRAS)

- Netwerkbeleidsserver (NPS)

U moet ook ofwel DHCP instellen of een statische IP-pool toewijzen die machines die verbinding maken via VPN kunnen gebruiken.

Een VPN-verbinding maken

Om verbinding te maken met een VPN-server, klikt u met de rechtermuisknop op het netwerkstatuspictogram en opent u het Netwerkcentrum.

Klik vervolgens op de hyperlink Een nieuwe verbinding of netwerk instellen.

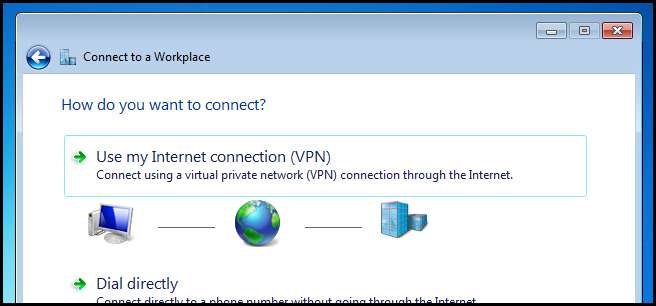

Kies nu om verbinding te maken met een werkplek en klik op volgende.

Kies er dan voor om uw bestaande breedbandverbinding te gebruiken.

P.

P.

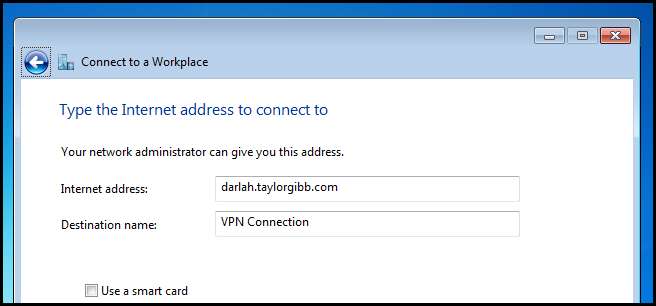

Nu moet u de IP- of DNS-naam invoeren van de VPN-server op het netwerk waarmee u verbinding wilt maken. Klik dan op volgende.

Voer vervolgens uw gebruikersnaam en wachtwoord in en klik op verbinden.

Nadat u verbinding heeft gemaakt, kunt u zien of u bent verbonden met een VPN door op het netwerkstatuspictogram te klikken.

Huiswerk

- Lees de volgend artikel op TechNet, dat u helpt bij het plannen van de beveiliging voor een VPN.

Opmerking: het huiswerk van vandaag valt een beetje buiten het bereik van het 70-680-examen, maar het geeft je een goed begrip van wat er achter de schermen gebeurt als je verbinding maakt met een VPN vanuit Windows 7.

Als je vragen hebt, kun je me tweeten @BuienRadarNL , of laat gewoon een reactie achter.