En la última parte de la serie, analizamos cómo puede administrar y usar sus computadoras con Windows desde cualquier lugar siempre que esté en la misma red. Pero ¿y si no es así?

Asegúrese de consultar los artículos anteriores de esta serie de Geek School en Windows 7:

- Presentación de How-To Geek School

- Actualizaciones y migraciones

- Configurar dispositivos

- Administrar discos

- Administrar aplicaciones

- Administrar Internet Explorer

- Fundamentos del direccionamiento IP

- Redes

- Redes inalámbricas

- firewall de Windows

- Administración remota

Y estad atentos para el resto de la serie durante toda esta semana.

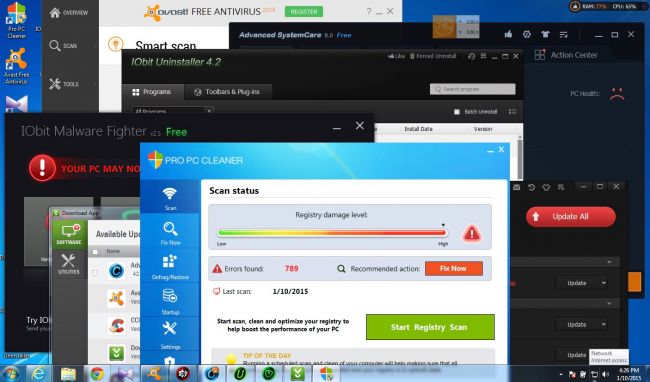

Protección de acceso a la red

La protección de acceso a la red es el intento de Microsoft de controlar el acceso a los recursos de la red en función del estado del cliente que intenta conectarse a ellos. Por ejemplo, en la situación en la que es usuario de una computadora portátil, puede haber muchos meses en los que esté de viaje y no conecte su computadora portátil a la red corporativa. Durante este tiempo, no hay garantía de que su computadora portátil no se infecte con un virus o malware, o que incluso reciba actualizaciones de definiciones de antivirus.

En esta situación, cuando regrese a la oficina y conecte la máquina a la red, NAP determinará automáticamente el estado de las máquinas en función de una política que haya configurado en uno de sus servidores NAP. Si el dispositivo que se conectó a la red no pasa la inspección de estado, se mueve automáticamente a una sección súper restringida de su red llamada zona de remediación. Cuando se encuentre en la zona de remediación, los servidores de remediación intentarán rectificar automáticamente el problema con su máquina. Algunos ejemplos podrían ser:

- Si su firewall está deshabilitado y su política requiere que esté habilitado, los servidores de remediación habilitarían su firewall por usted.

- Si su política de salud establece que necesita tener las últimas actualizaciones de Windows y no las tiene, podría tener un servidor WSUS en su zona de remediación que instalará las últimas actualizaciones en su cliente.

Su máquina solo se volverá a mover a la red corporativa si sus servidores NAP la consideran saludable. Hay cuatro formas diferentes de hacer cumplir el NAP, cada una con sus propias ventajas:

- VPN - El método de aplicación de VPN es útil en una empresa en la que hay teletrabajadores que trabajan de forma remota desde casa, utilizando sus propias computadoras. Nunca puede estar seguro de qué malware podría instalar alguien en una PC sobre la que no tiene control. Cuando usa este método, se verificará el estado de un cliente cada vez que inicie una conexión VPN.

- DHCP - Cuando utilice el método de ejecución DHCP, no se le dará a un cliente una dirección de red válida de su servidor DHCP hasta que su infraestructura NAP las considere saludables.

- IPsec - IPsec es un método para cifrar el tráfico de red mediante certificados. Aunque no es muy común, también puede usar IPsec para hacer cumplir NAP.

- 802.1x - 802.1x también se denomina a veces autenticación basada en puertos y es un método para autenticar clientes en el nivel del conmutador. El uso de 802.1x para hacer cumplir una política NAP es una práctica estándar en el mundo actual.

Conexiones de acceso telefónico

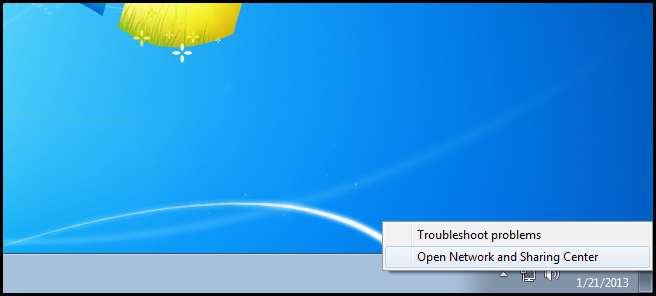

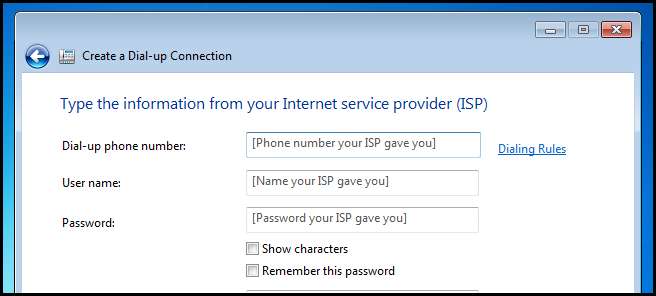

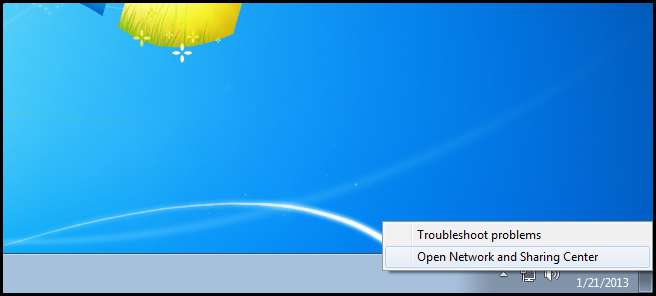

Por alguna razón, en la actualidad, Microsoft todavía quiere que conozca esas conexiones primitivas de acceso telefónico. Las conexiones de acceso telefónico utilizan la red telefónica analógica, también conocida como POTS (Servicio telefónico antiguo normal), para enviar información de una computadora a otra. Lo hacen usando un módem, que es una combinación de las palabras modular y demodular. El módem se conecta a su PC, normalmente mediante un cable RJ11, y modula los flujos de información digital de su PC en una señal analógica que se puede transferir a través de las líneas telefónicas. Cuando la señal llega a su destino, otro módem la demodula y la convierte de nuevo en una señal digital que la computadora puede comprender. Para crear una conexión de acceso telefónico, haga clic con el botón derecho en el icono de estado de la red y abra el Centro de redes y recursos compartidos.

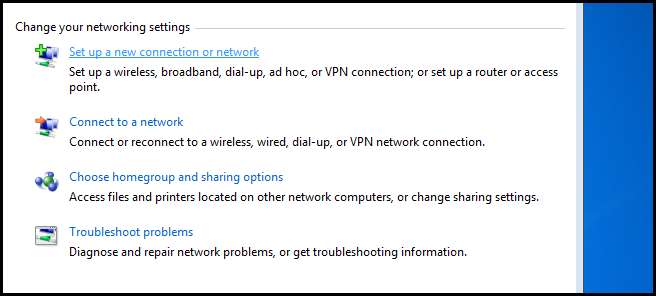

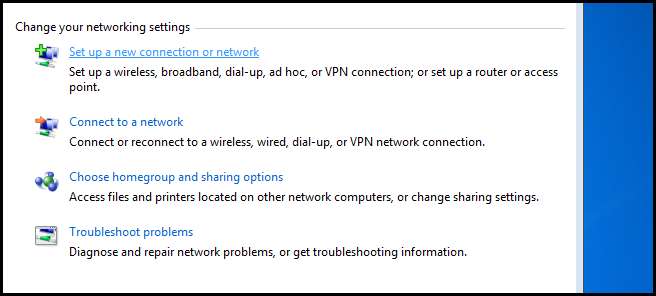

Luego haga clic en el hipervínculo Configurar una nueva conexión o red.

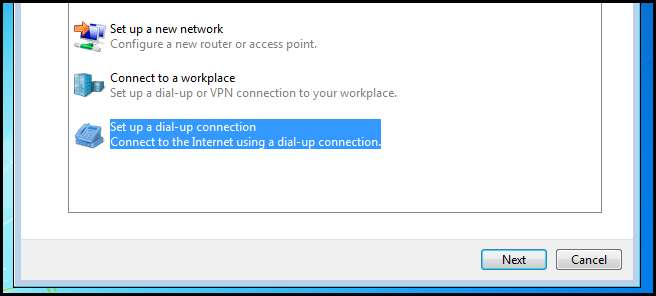

Ahora elija Configurar una conexión de acceso telefónico y haga clic en Siguiente.

Desde aquí puede completar toda la información requerida.

Nota: Si recibe una pregunta que requiera que configure una conexión de acceso telefónico en el examen, le proporcionarán los detalles relevantes.

Redes privadas virtuales

Las redes privadas virtuales son túneles privados que puede establecer a través de una red pública, como Internet, para que pueda conectarse de forma segura a otra red.

Por ejemplo, puede establecer una conexión VPN desde una PC en su red doméstica a su red corporativa. De esa manera, parecería que la PC de su red doméstica fuera realmente parte de su red corporativa. De hecho, incluso puede conectarse a recursos compartidos de red y, por ejemplo, si hubiera tomado su PC y la hubiera conectado físicamente a su red de trabajo con un cable Ethernet. La única diferencia es, por supuesto, la velocidad: en lugar de obtener las velocidades de Gigabit Ethernet que obtendría si estuviera físicamente en la oficina, estará limitado por la velocidad de su conexión de banda ancha.

Probablemente se esté preguntando qué tan seguros son estos "túneles privados" ya que "hacen túneles" a través de Internet. ¿Todos pueden ver sus datos? No, no pueden, y eso se debe a que encriptamos los datos enviados a través de una conexión VPN, de ahí el nombre de red virtual "privada". El protocolo utilizado para encapsular y cifrar los datos enviados a través de la red se deja en sus manos y Windows 7 admite lo siguiente:

Nota: Desafortunadamente, deberá conocer estas definiciones de memoria para el examen.

-

Protocolo de túnel punto a punto (PPTP)

- El protocolo de túnel punto a punto permite que el tráfico de red se encapsule en un encabezado IP y se envíe a través de una red IP, como Internet.

- Encapsulamiento : Las tramas PPP se encapsulan en un datagrama IP, utilizando una versión modificada de GRE.

- Cifrado : Las tramas PPP se cifran mediante Microsoft Point-to-Point Encryption (MPPE). Las claves de cifrado se generan durante la autenticación cuando se utilizan los protocolos Microsoft Challenge Handshake Authentication Protocol versión 2 (MS-CHAP v2) o Extensible Authentication Protocol-Transport Layer Security (EAP-TLS).

-

Protocolo de túnel de capa 2 (L2TP)

- L2TP es un protocolo de tunelización seguro utilizado para transportar tramas PPP utilizando el Protocolo de Internet, se basa parcialmente en PPTP. A diferencia de PPTP, la implementación de Microsoft de L2TP no utiliza MPPE para cifrar tramas PPP. En su lugar, L2TP utiliza IPsec en modo de transporte para servicios de cifrado. La combinación de L2TP e IPsec se conoce como L2TP / IPsec.

- Encapsulamiento : Las tramas PPP se envuelven primero con un encabezado L2TP y luego con un encabezado UDP. A continuación, el resultado se encapsula mediante IPSec.

- Cifrado : Los mensajes L2TP se cifran con cifrado AES o 3DES utilizando claves generadas a partir del proceso de negociación IKE.

-

Protocolo de túnel de socket seguro (SSTP)

- SSTP es un protocolo de tunelización que utiliza HTTPS. Dado que el puerto TCP 443 está abierto en la mayoría de los firewalls corporativos, esta es una excelente opción para aquellos países que no permiten conexiones VPN tradicionales. También es muy seguro ya que utiliza certificados SSL para el cifrado.

- Encapsulamiento : Las tramas PPP se encapsulan en datagramas IP.

- Cifrado : Los mensajes SSTP se cifran mediante SSL.

-

Intercambio de claves de Internet (IKEv2)

- IKEv2 es un protocolo de tunelización que utiliza el protocolo de modo de túnel IPsec sobre el puerto 500 de UDP.

- Encapsulamiento : IKEv2 encapsula datagramas utilizando encabezados IPSec ESP o AH.

- Cifrado : Los mensajes se cifran con cifrado AES o 3DES utilizando claves generadas a partir del proceso de negociación IKEv2.

Requisitos del servidor

Nota: Obviamente, puede tener otros sistemas operativos configurados para ser servidores VPN. Sin embargo, estos son los requisitos para ejecutar un servidor VPN de Windows.

Para permitir que las personas creen una conexión VPN a su red, debe tener un servidor que ejecute Windows Server y tener instalados los siguientes roles:

- Enrutamiento y acceso remoto (RRAS)

- Servidor de políticas de red (NPS)

También necesitará configurar DHCP o asignar un grupo de direcciones IP estáticas que las máquinas que se conectan a través de VPN puedan usar.

Crear una conexión VPN

Para conectarse a un servidor VPN, haga clic con el botón derecho en el icono de estado de la red y abra el Centro de redes y recursos compartidos.

Luego haga clic en el hipervínculo Configurar una nueva conexión o red.

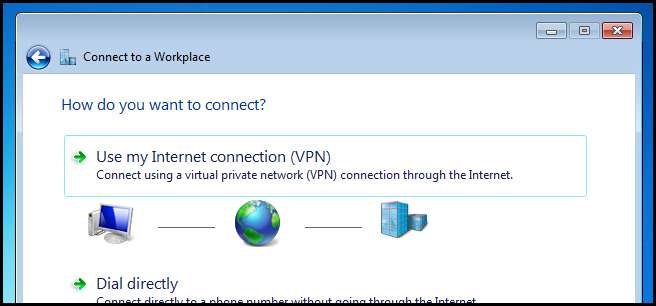

Ahora elija conectarse a un lugar de trabajo y haga clic en siguiente.

Luego, elija usar su conexión de banda ancha existente.

PAGS

PAGS

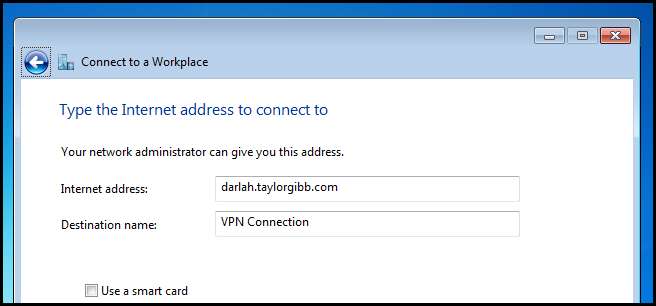

Ahora deberá ingresar la IP o el nombre DNS del servidor VPN en la red a la que desea conectarse. Luego haga clic en siguiente.

Luego ingrese su nombre de usuario y contraseña y haga clic en conectar.

Una vez que se haya conectado, podrá ver si está conectado a una VPN haciendo clic en el icono de estado de la red.

Deberes

- Leer el artículo siguiente en TechNet, que lo guía a través de la planificación de la seguridad de una VPN.

Nota: La tarea de hoy está un poco fuera del alcance del examen 70-680, pero le dará una comprensión sólida de lo que sucede detrás de escena cuando se conecta a una VPN desde Windows 7.

Si tiene alguna pregunta, puede enviarme un tweet. @taybgibb , o simplemente deja un comentario.