Im letzten Teil der Serie haben wir uns angesehen, wie Sie Ihre Windows-Computer von überall aus verwalten und verwenden können, solange Sie sich im selben Netzwerk befinden. Aber was ist, wenn Sie nicht sind?

Lesen Sie unbedingt die vorherigen Artikel in dieser Geek School-Reihe unter Windows 7:

- Vorstellung der How-To Geek School

- Upgrades und Migrationen

- Geräte konfigurieren

- Festplatten verwalten

- Anwendungen verwalten

- Internet Explorer verwalten

- Grundlagen der IP-Adressierung

- Vernetzung

- Drahtlose Vernetzung

- Windows Firewall

- Remoteverwaltung

Und bleiben Sie die ganze Woche für den Rest der Serie dran.

Netzwerkzugriffsschutz

Der Netzwerkzugriffsschutz ist der Versuch von Microsoft, den Zugriff auf Netzwerkressourcen basierend auf dem Zustand des Clients zu steuern, der versucht, eine Verbindung zu ihnen herzustellen. In Situationen, in denen Sie beispielsweise ein Laptop-Benutzer sind, kann es viele Monate dauern, in denen Sie unterwegs sind und Ihren Laptop nicht mit Ihrem Unternehmensnetzwerk verbinden. Während dieser Zeit gibt es keine Garantie dafür, dass Ihr Laptop nicht mit einem Virus oder einer Malware infiziert wird oder dass Sie sogar Aktualisierungen der Antivirendefinition erhalten.

In dieser Situation ermittelt NAP automatisch den Zustand des Computers anhand einer Richtlinie, die Sie auf einem Ihrer NAP-Server eingerichtet haben, wenn Sie ins Büro zurückkehren und den Computer mit dem Netzwerk verbinden. Wenn das mit dem Netzwerk verbundene Gerät die Integritätsprüfung nicht besteht, wird es automatisch in einen stark eingeschränkten Bereich Ihres Netzwerks verschoben, der als Korrekturzone bezeichnet wird. In der Korrekturzone versuchen die Korrekturserver automatisch, das Problem mit Ihrem Computer zu beheben. Einige Beispiele könnten sein:

- Wenn Ihre Firewall deaktiviert ist und Ihre Richtlinie die Aktivierung erfordert, aktivieren die Korrekturserver Ihre Firewall für Sie.

- Wenn in Ihrer Integritätsrichtlinie angegeben ist, dass Sie über die neuesten Windows-Updates verfügen müssen und dies nicht der Fall ist, befindet sich möglicherweise ein WSUS-Server in Ihrer Korrekturzone, der die neuesten Updates auf Ihrem Client installiert.

Ihr Computer wird nur dann wieder in das Unternehmensnetzwerk verschoben, wenn er von Ihren NAP-Servern als fehlerfrei eingestuft wird. Es gibt vier verschiedene Möglichkeiten, NAP durchzusetzen, von denen jede ihre eigenen Vorteile hat:

- VPN - Die Verwendung der VPN-Durchsetzungsmethode ist in einem Unternehmen nützlich, in dem Telearbeiter von zu Hause aus mit ihren eigenen Computern remote arbeiten. Sie können nie sicher sein, welche Malware jemand auf einem PC installiert, über den Sie keine Kontrolle haben. Wenn Sie diese Methode verwenden, wird der Zustand eines Clients jedes Mal überprüft, wenn er eine VPN-Verbindung herstellt.

- DHCP - Wenn Sie die DHCP-Durchsetzungsmethode verwenden, erhält ein Client von Ihrem DHCP-Server keine gültigen Netzwerkadressen, bis diese von Ihrer NAP-Infrastruktur als fehlerfrei eingestuft wurden.

- IPsec – IPsec ist eine Methode zum Verschlüsseln des Netzwerkverkehrs mithilfe von Zertifikaten. Obwohl nicht sehr häufig, können Sie IPSec auch zum Erzwingen von NAP verwenden.

- 802.1x - 802.1x wird manchmal auch als portbasierte Authentifizierung bezeichnet und ist eine Methode zur Authentifizierung von Clients auf Switch-Ebene. Die Verwendung von 802.1x zur Durchsetzung einer NAP-Richtlinie ist in der heutigen Welt Standard.

DFÜ-Verbindungen

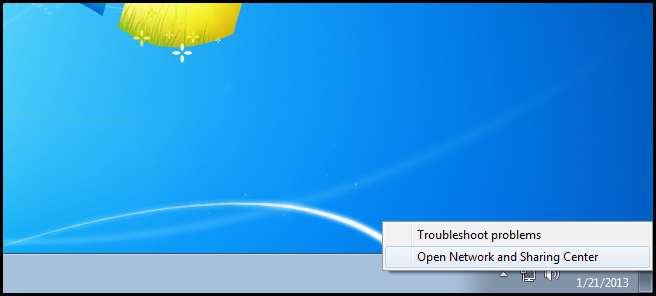

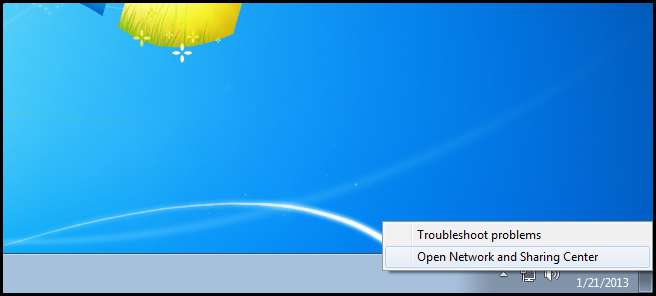

Aus irgendeinem Grund möchte Microsoft auch heute noch, dass Sie über diese primitiven DFÜ-Verbindungen informiert sind. DFÜ-Verbindungen verwenden das analoge Telefonnetz, auch als POTS (Plain Old Telephone Service) bekannt, um Informationen von einem Computer zu einem anderen zu übertragen. Sie tun dies mit einem Modem, bei dem es sich um eine Kombination der Wörter modulieren und demodulieren handelt. Das Modem wird normalerweise über ein RJ11-Kabel an Ihren PC angeschlossen und moduliert die digitalen Informationsströme von Ihrem PC in ein analoges Signal, das über die Telefonleitungen übertragen werden kann. Wenn das Signal sein Ziel erreicht, wird es von einem anderen Modem demoduliert und wieder in ein digitales Signal umgewandelt, das der Computer verstehen kann. Um eine DFÜ-Verbindung herzustellen, klicken Sie mit der rechten Maustaste auf das Netzwerkstatussymbol und öffnen Sie das Netzwerk- und Freigabecenter.

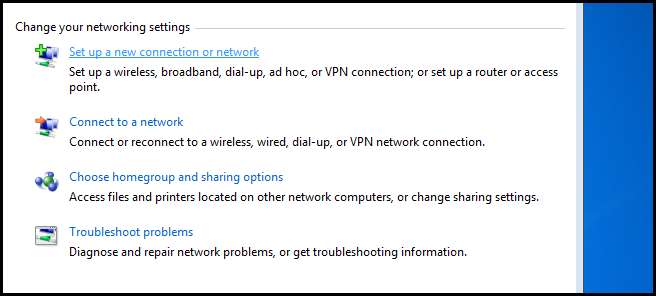

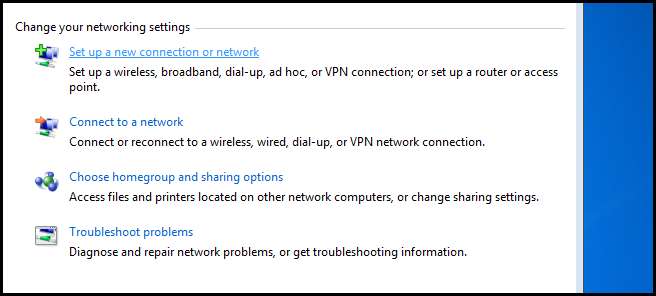

Klicken Sie dann auf den Link Neue Verbindung oder Netzwerk-Hyperlink einrichten.

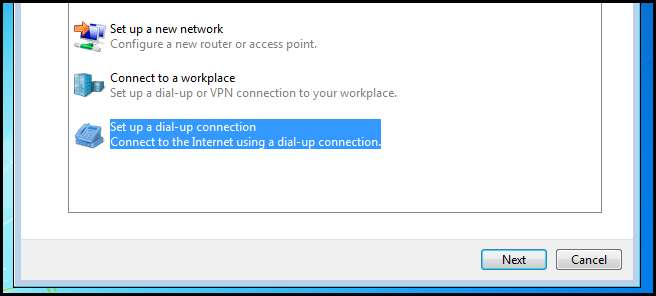

Wählen Sie nun Einrichten einer DFÜ-Verbindung und klicken Sie auf Weiter.

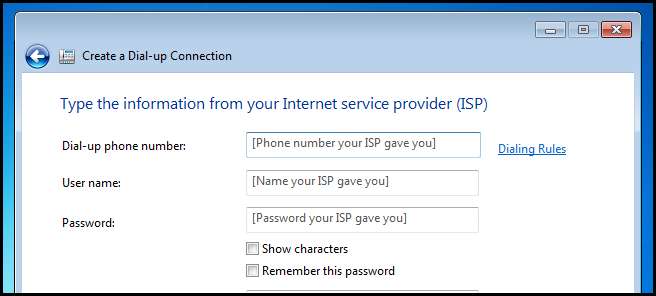

Von hier aus können Sie alle erforderlichen Informationen eingeben.

Hinweis: Wenn Sie eine Frage erhalten, bei der Sie für die Prüfung eine DFÜ-Verbindung einrichten müssen, werden die entsprechenden Details angegeben.

Virtuelle private Netzwerke

Virtuelle private Netzwerke sind private Tunnel, die Sie über ein öffentliches Netzwerk wie das Internet einrichten können, um eine sichere Verbindung zu einem anderen Netzwerk herzustellen.

Beispielsweise können Sie eine VPN-Verbindung von einem PC in Ihrem Heimnetzwerk zu Ihrem Unternehmensnetzwerk herstellen. Auf diese Weise scheint der PC in Ihrem Heimnetzwerk wirklich Teil Ihres Unternehmensnetzwerks zu sein. Sie können sogar eine Verbindung zu Netzwerkfreigaben herstellen, z. B. wenn Sie Ihren PC mit einem Ethernet-Kabel physisch in Ihr Arbeitsnetzwerk eingesteckt hätten. Der einzige Unterschied ist natürlich die Geschwindigkeit: Anstatt die Gigabit-Ethernet-Geschwindigkeiten zu erhalten, die Sie normalerweise im Büro hätten, werden Sie durch die Geschwindigkeit Ihrer Breitbandverbindung eingeschränkt.

Sie fragen sich wahrscheinlich, wie sicher diese „privaten Tunnel“ sind, da sie über das Internet „tunneln“. Kann jeder Ihre Daten sehen? Nein, das können sie nicht, und das liegt daran, dass wir die über eine VPN-Verbindung gesendeten Daten verschlüsseln, daher der Name virtuelles "privates" Netzwerk. Das Protokoll zum Kapselen und Verschlüsseln der über das Netzwerk gesendeten Daten bleibt Ihnen überlassen, und Windows 7 unterstützt Folgendes:

Hinweis: Leider müssen Sie diese Definitionen für die Prüfung auswendig kennen.

-

Punkt-zu-Punkt-Tunnelprotokoll (PPTP)

- Mit dem Point-to-Point-Tunneling-Protokoll kann der Netzwerkverkehr in einen IP-Header eingekapselt und über ein IP-Netzwerk wie das Internet gesendet werden.

- Verkapselung : PPP-Frames werden mit einer modifizierten Version von GRE in ein IP-Datagramm eingekapselt.

- Verschlüsselung : PPP-Frames werden mit Microsoft Point-to-Point Encryption (MPPE) verschlüsselt. Verschlüsselungsschlüssel werden während der Authentifizierung generiert, wenn die Protokolle Microsoft Challenge Handshake Authentication Protocol Version 2 (MS-CHAP v2) oder Extensible Authentication Protocol-Transport Layer Security (EAP-TLS) verwendet werden.

-

Layer 2 Tunneling Protocol (L2TP)

- L2TP ist ein sicheres Tunnelprotokoll, das zum Transportieren von PPP-Frames mithilfe des Internetprotokolls verwendet wird. Es basiert teilweise auf PPTP. Im Gegensatz zu PPTP verwendet die Microsoft-Implementierung von L2TP kein MPPE zum Verschlüsseln von PPP-Frames. Stattdessen verwendet L2TP IPSec im Transportmodus für Verschlüsselungsdienste. Die Kombination von L2TP und IPsec wird als L2TP / IPsec bezeichnet.

- Verkapselung : PPP-Frames werden zuerst mit einem L2TP-Header und dann mit einem UDP-Header umbrochen. Das Ergebnis wird dann mit IPSec gekapselt.

- Verschlüsselung : L2TP-Nachrichten werden entweder mit AES- oder 3DES-Verschlüsselung mit Schlüsseln verschlüsselt, die aus dem IKE-Aushandlungsprozess generiert wurden.

-

Secure Socket Tunneling Protocol (SSTP)

- SSTP ist ein Tunnelprotokoll, das HTTPS verwendet. Da TCP-Port 443 auf den meisten Firewalls von Unternehmen geöffnet ist, ist dies eine gute Wahl für Länder, in denen herkömmliche VPN-Verbindungen nicht zulässig sind. Es ist auch sehr sicher, da es SSL-Zertifikate zur Verschlüsselung verwendet.

- Verkapselung : PPP-Frames sind in IP-Datagrammen gekapselt.

- Verschlüsselung : SSTP-Nachrichten werden mit SSL verschlüsselt.

-

Internet-Schlüsselaustausch (IKEv2)

- IKEv2 ist ein Tunnelprotokoll, das das IPSec-Tunnelmodusprotokoll über UDP-Port 500 verwendet.

- Verkapselung : IKEv2 kapselt Datagramme mithilfe von IPSec ESP- oder AH-Headern.

- Verschlüsselung : Nachrichten werden entweder mit AES- oder 3DES-Verschlüsselung mit Schlüsseln verschlüsselt, die aus dem IKEv2-Aushandlungsprozess generiert wurden.

Serveranforderungen

Hinweis: Sie können natürlich andere Betriebssysteme als VPN-Server einrichten. Dies sind jedoch die Voraussetzungen, um einen Windows VPN-Server zum Laufen zu bringen.

Damit Benutzer eine VPN-Verbindung zu Ihrem Netzwerk herstellen können, muss auf einem Server Windows Server ausgeführt werden und die folgenden Rollen sind installiert:

- Routing und Fernzugriff (RRAS)

- Network Policy Server (NPS)

Sie müssen auch entweder DHCP einrichten oder einen statischen IP-Pool zuweisen, den Computer verwenden können, die eine Verbindung über VPN herstellen.

Erstellen einer VPN-Verbindung

Um eine Verbindung zu einem VPN-Server herzustellen, klicken Sie mit der rechten Maustaste auf das Netzwerkstatussymbol und öffnen Sie das Netzwerk- und Freigabecenter.

Klicken Sie dann auf den Link Neue Verbindung oder Netzwerk-Hyperlink einrichten.

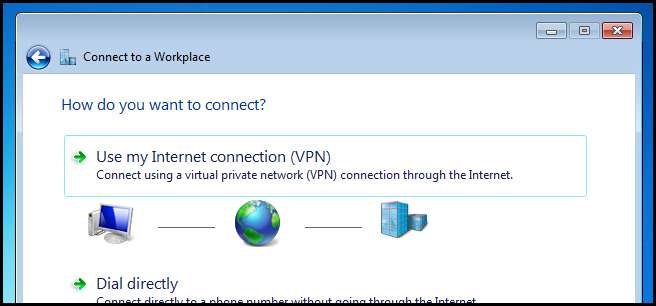

Wählen Sie nun die Verbindung zu einem Arbeitsplatz und klicken Sie auf Weiter.

Wählen Sie dann Ihre vorhandene Breitbandverbindung.

P.

P.

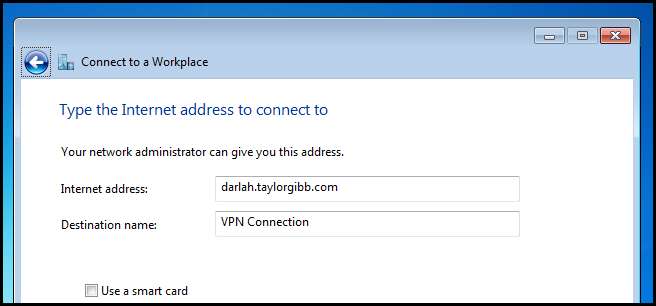

Jetzt müssen Sie den IP- oder DNS-Namen des VPN-Servers in dem Netzwerk eingeben, zu dem Sie eine Verbindung herstellen möchten. Klicken Sie dann auf Weiter.

Geben Sie dann Ihren Benutzernamen und Ihr Passwort ein und klicken Sie auf Verbinden.

Sobald Sie eine Verbindung hergestellt haben, können Sie feststellen, ob Sie mit einem VPN verbunden sind, indem Sie auf das Netzwerkstatussymbol klicken.

Hausaufgaben

- Lies das folgenden Artikel auf TechNet, das Sie durch die Planung der Sicherheit für ein VPN führt.

Hinweis: Die heutigen Hausaufgaben sind für die Prüfung 70-680 etwas unzulässig, geben Ihnen jedoch ein solides Verständnis dafür, was sich hinter den Kulissen abspielt, wenn Sie unter Windows 7 eine Verbindung zu einem VPN herstellen.

Wenn Sie Fragen haben, können Sie mich twittern @ Taybgibb oder hinterlasse einfach einen Kommentar.