ในส่วนสุดท้ายของชุดนี้เราได้ดูวิธีที่คุณสามารถจัดการและใช้คอมพิวเตอร์ Windows ของคุณได้จากทุกที่ตราบเท่าที่คุณอยู่ในเครือข่ายเดียวกัน แต่ถ้าคุณไม่ใช่ล่ะ?

อย่าลืมอ่านบทความก่อนหน้านี้ในซีรี่ส์ Geek School บน Windows 7:

- แนะนำ How-To Geek School

- การอัพเกรดและการโยกย้าย

- การกำหนดค่าอุปกรณ์

- การจัดการดิสก์

- การจัดการแอปพลิเคชัน

- การจัดการ Internet Explorer

- พื้นฐานการกำหนดที่อยู่ IP

- เครือข่าย

- เครือข่ายไร้สาย

- ไฟร์วอลล์หน้าต่าง

- การดูแลระบบระยะไกล

และคอยติดตามซีรีส์ที่เหลือตลอดสัปดาห์นี้

การป้องกันการเข้าถึงเครือข่าย

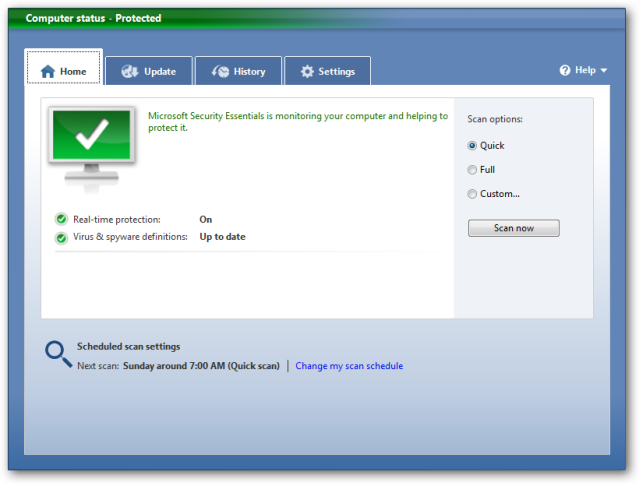

การป้องกันการเข้าถึงเครือข่ายเป็นความพยายามของ Microsoft ในการควบคุมการเข้าถึงทรัพยากรเครือข่ายโดยพิจารณาจากความสมบูรณ์ของไคลเอ็นต์ที่พยายามเชื่อมต่อ ตัวอย่างเช่นในสถานการณ์ที่คุณเป็นผู้ใช้แล็ปท็อปอาจมีเวลาหลายเดือนที่คุณอยู่บนท้องถนนและไม่ได้เชื่อมต่อแล็ปท็อปของคุณกับเครือข่ายองค์กรของคุณ ในช่วงเวลานี้ไม่มีการรับประกันว่าแล็ปท็อปของคุณจะไม่ติดไวรัสหรือมัลแวร์หรือแม้กระทั่งคุณได้รับการอัปเดตข้อกำหนดการป้องกันไวรัส

ในสถานการณ์เช่นนี้เมื่อคุณกลับไปที่สำนักงานและเชื่อมต่อเครื่องกับเครือข่าย NAP จะกำหนดความสมบูรณ์ของเครื่องโดยอัตโนมัติตามนโยบายที่คุณตั้งค่าไว้บนเซิร์ฟเวอร์ NAP ของคุณ หากอุปกรณ์ที่เชื่อมต่อกับเครือข่ายล้มเหลวในการตรวจสอบความสมบูรณ์อุปกรณ์จะถูกย้ายไปยังส่วนที่ จำกัด มากของเครือข่ายของคุณโดยอัตโนมัติซึ่งเรียกว่าเขตการแก้ไข เมื่ออยู่ในโซนการแก้ไขเซิร์ฟเวอร์การแก้ไขจะพยายามแก้ไขปัญหากับเครื่องของคุณโดยอัตโนมัติ ตัวอย่างบางส่วนอาจเป็น:

- หากไฟร์วอลล์ของคุณถูกปิดใช้งานและนโยบายของคุณกำหนดให้ต้องเปิดใช้งานเซิร์ฟเวอร์การแก้ไขจะเปิดใช้งานไฟร์วอลล์ให้คุณ

- หากนโยบายด้านสุขภาพของคุณระบุว่าคุณต้องมีการอัปเดต Windows ล่าสุดและคุณไม่มีคุณอาจมีเซิร์ฟเวอร์ WSUS ในโซนการแก้ไขของคุณซึ่งจะติดตั้งการอัปเดตล่าสุดบนไคลเอนต์

เครื่องของคุณจะถูกย้ายกลับไปที่เครือข่ายขององค์กรก็ต่อเมื่อเซิร์ฟเวอร์ NAP ของคุณเห็นว่าดี มีสี่วิธีที่แตกต่างกันที่คุณสามารถบังคับใช้ NAP แต่ละวิธีมีข้อดีของตัวเอง:

- VPN - การใช้วิธีการบังคับใช้ VPN มีประโยชน์ใน บริษัท ที่คุณมีผู้สื่อสารทางไกลทำงานจากที่บ้านจากระยะไกลโดยใช้คอมพิวเตอร์ของตนเอง คุณไม่มีทางแน่ใจได้เลยว่าใครบางคนอาจติดตั้งมัลแวร์บนพีซีที่คุณไม่สามารถควบคุมได้ เมื่อคุณใช้วิธีนี้ระบบจะตรวจสอบความสมบูรณ์ของไคลเอ็นต์ทุกครั้งที่เริ่มการเชื่อมต่อ VPN

- DHCP - เมื่อคุณใช้วิธีการบังคับใช้ DHCP ไคลเอ็นต์จะไม่ได้รับที่อยู่เครือข่ายที่ถูกต้องจากเซิร์ฟเวอร์ DHCP ของคุณจนกว่าโครงสร้างพื้นฐาน NAP ของคุณจะถือว่ามีประสิทธิภาพดี

- IPsec - IPsec เป็นวิธีการเข้ารหัสทราฟฟิกเครือข่ายโดยใช้ใบรับรอง แม้ว่าจะไม่บ่อยนัก แต่คุณยังสามารถใช้ IPsec เพื่อบังคับใช้ NAP ได้

- 802.1x - 802.1x บางครั้งเรียกว่าการพิสูจน์ตัวตนตามพอร์ตและเป็นวิธีการตรวจสอบสิทธิ์ไคลเอนต์ที่ระดับสวิตช์ การใช้ 802.1x เพื่อบังคับใช้นโยบาย NAP ถือเป็นแนวทางปฏิบัติมาตรฐานในโลกปัจจุบัน

การเชื่อมต่อแบบ Dial-Up

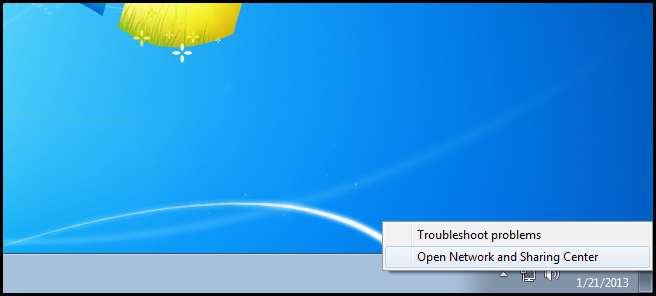

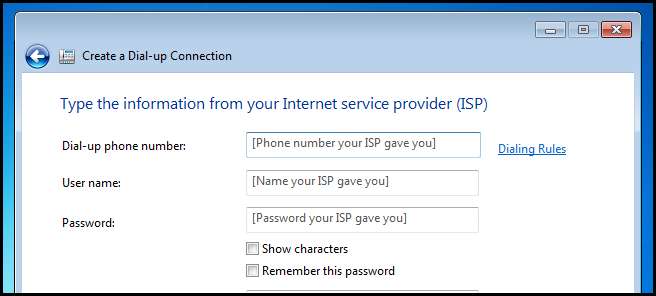

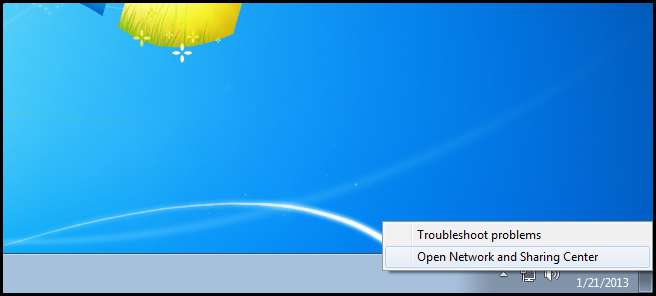

ด้วยเหตุผลบางประการในยุคนี้ Microsoft ยังคงต้องการให้คุณทราบเกี่ยวกับการเชื่อมต่อแบบ dial-up แบบดั้งเดิมเหล่านั้น การเชื่อมต่อแบบ Dial-up ใช้เครือข่ายโทรศัพท์อะนาล็อกหรือที่เรียกว่า POTS (Plain Old Telephone Service) เพื่อส่งข้อมูลจากคอมพิวเตอร์เครื่องหนึ่งไปยังอีกเครื่องหนึ่ง พวกเขาทำสิ่งนี้โดยใช้โมเด็มซึ่งเป็นการรวมกันของคำมอดูเลตและเดโมดูเลต โมเด็มจะเชื่อมต่อกับพีซีของคุณโดยปกติจะใช้สายเคเบิล RJ11 และปรับเปลี่ยนสตรีมข้อมูลดิจิทัลจากพีซีของคุณให้เป็นสัญญาณแอนะล็อกที่สามารถถ่ายโอนผ่านสายโทรศัพท์ได้ เมื่อสัญญาณไปถึงปลายทางโมเด็มอื่นจะถูกถอดรหัสและเปลี่ยนกลับเป็นสัญญาณดิจิตอลที่คอมพิวเตอร์สามารถเข้าใจได้ ในการสร้างการเชื่อมต่อแบบ dial-up ให้คลิกขวาที่ไอคอนสถานะเครือข่ายและเปิด Network and Sharing Center

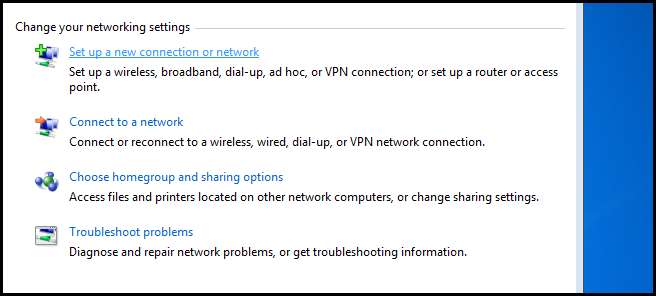

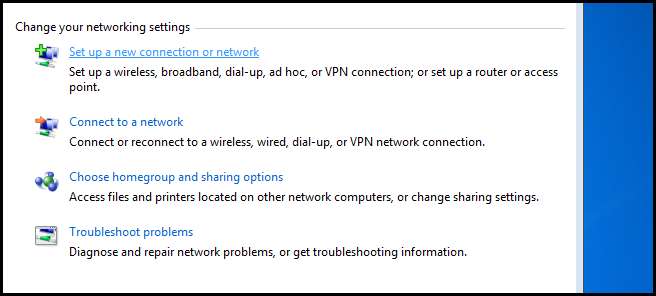

จากนั้นคลิกที่ตั้งค่าการเชื่อมต่อใหม่หรือไฮเปอร์ลิงก์เครือข่าย

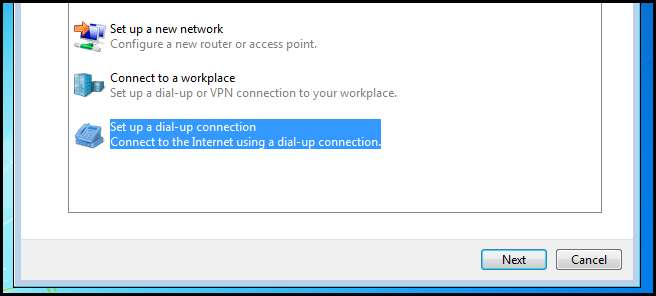

ตอนนี้เลือกที่จะตั้งค่าการเชื่อมต่อแบบ dial-up แล้วคลิกถัดไป

จากที่นี่คุณสามารถกรอกข้อมูลทั้งหมดที่จำเป็น

หมายเหตุ: หากคุณได้รับคำถามที่ต้องการให้คุณตั้งค่าการเชื่อมต่อแบบ dial-up ในการสอบพวกเขาจะให้รายละเอียดที่เกี่ยวข้อง

เครือข่ายส่วนตัวเสมือน

เครือข่ายส่วนตัวเสมือนคืออุโมงค์ส่วนตัวที่คุณสามารถสร้างผ่านเครือข่ายสาธารณะเช่นอินเทอร์เน็ตเพื่อให้คุณสามารถเชื่อมต่อกับเครือข่ายอื่นได้อย่างปลอดภัย

ตัวอย่างเช่นคุณอาจสร้างการเชื่อมต่อ VPN จากพีซีบนเครือข่ายในบ้านไปยังเครือข่ายองค์กรของคุณ ด้วยวิธีนี้จะดูเหมือนว่าพีซีบนเครือข่ายในบ้านของคุณเป็นส่วนหนึ่งของเครือข่ายองค์กรของคุณจริงๆ ในความเป็นจริงคุณสามารถเชื่อมต่อกับเครือข่ายที่ใช้ร่วมกันได้เช่นถ้าคุณนำพีซีของคุณและเสียบเข้ากับเครือข่ายที่ทำงานของคุณด้วยสายอีเธอร์เน็ต ความแตกต่างเพียงอย่างเดียวคือความเร็ว: แทนที่จะได้รับความเร็ว Gigabit Ethernet อย่างที่คุณต้องการหากคุณอยู่ในสำนักงานคุณจะถูก จำกัด ด้วยความเร็วของการเชื่อมต่อบรอดแบนด์ของคุณ

คุณอาจสงสัยว่า“ อุโมงค์ส่วนตัว” เหล่านี้ปลอดภัยแค่ไหนเนื่องจากมีการ“ ขุดอุโมงค์” ผ่านอินเทอร์เน็ต ทุกคนสามารถดูข้อมูลของคุณได้หรือไม่? ไม่ไม่สามารถทำได้และนั่นเป็นเพราะเราเข้ารหัสข้อมูลที่ส่งผ่านการเชื่อมต่อ VPN จึงตั้งชื่อว่าเครือข่ายเสมือน "ส่วนตัว" โปรโตคอลที่ใช้ในการห่อหุ้มและเข้ารหัสข้อมูลที่ส่งผ่านเครือข่ายนั้นขึ้นอยู่กับคุณและ Windows 7 รองรับสิ่งต่อไปนี้:

หมายเหตุ: น่าเสียดายที่คำจำกัดความเหล่านี้คุณจำเป็นต้องรู้ด้วยใจจริงสำหรับการสอบ

-

Point-to-Point Tunneling Protocol (PPTP)

- Point to Point Tunneling Protocol ช่วยให้การรับส่งข้อมูลเครือข่ายสามารถห่อหุ้มไว้ในส่วนหัว IP และส่งผ่านเครือข่าย IP เช่นอินเทอร์เน็ต

- การห่อหุ้ม : เฟรม PPP ถูกห่อหุ้มในดาต้าแกรม IP โดยใช้ GRE เวอร์ชันแก้ไข

- การเข้ารหัส : เฟรม PPP ถูกเข้ารหัสโดยใช้ Microsoft Point-to-Point Encryption (MPPE) คีย์การเข้ารหัสถูกสร้างขึ้นระหว่างการตรวจสอบความถูกต้องโดยใช้โปรโตคอล Microsoft Challenge Handshake Authentication Protocol เวอร์ชัน 2 (MS-CHAP v2) หรือ Extensible Authentication Protocol-Transport Layer Security (EAP-TLS)

-

เลเยอร์ 2 Tunneling Protocol (L2TP)

- L2TP เป็นโปรโตคอลการทันเนลที่ปลอดภัยที่ใช้สำหรับการขนส่งเฟรม PPP โดยใช้โปรโตคอลอินเทอร์เน็ตซึ่งบางส่วนขึ้นอยู่กับ PPTP ไม่เหมือนกับ PPTP การใช้งาน L2TP ของ Microsoft ไม่ใช้ MPPE เพื่อเข้ารหัสเฟรม PPP L2TP ใช้ IPsec ในโหมดการขนส่งแทนสำหรับบริการเข้ารหัส การรวมกันของ L2TP และ IPsec เรียกว่า L2TP / IPsec

- การห่อหุ้ม : เฟรม PPP จะถูกห่อด้วยส่วนหัว L2TP ก่อนแล้วจึงต่อด้วยส่วนหัว UDP จากนั้นผลลัพธ์จะถูกห่อหุ้มโดยใช้ IPSec

- การเข้ารหัส : ข้อความ L2TP ถูกเข้ารหัสด้วยการเข้ารหัส AES หรือ 3DES โดยใช้คีย์ที่สร้างจากกระบวนการเจรจา IKE

-

Secure Socket Tunneling Protocol (SSTP)

- SSTP เป็นโปรโตคอลการสร้างอุโมงค์ที่ใช้ HTTPS เนื่องจาก TCP Port 443 เปิดอยู่ในไฟร์วอลล์ขององค์กรส่วนใหญ่นี่จึงเป็นตัวเลือกที่ยอดเยี่ยมสำหรับประเทศที่ไม่อนุญาตการเชื่อมต่อ VPN แบบเดิม นอกจากนี้ยังปลอดภัยมากเนื่องจากใช้ใบรับรอง SSL ในการเข้ารหัส

- การห่อหุ้ม : เฟรม PPP ถูกห่อหุ้มใน IP datagrams

- การเข้ารหัส : ข้อความ SSTP ถูกเข้ารหัสโดยใช้ SSL

-

การแลกเปลี่ยนคีย์อินเทอร์เน็ต (IKEv2)

- IKEv2 เป็นโปรโตคอลทันเนลที่ใช้โปรโตคอล IPsec Tunnel Mode ผ่านพอร์ต UDP 500

- การห่อหุ้ม : IKEv2 ห่อหุ้มดาตาแกรมโดยใช้ส่วนหัว IPSec ESP หรือ AH

- การเข้ารหัส : ข้อความถูกเข้ารหัสด้วยการเข้ารหัส AES หรือ 3DES โดยใช้คีย์ที่สร้างจากกระบวนการเจรจา IKEv2

ข้อกำหนดของเซิร์ฟเวอร์

หมายเหตุ: คุณสามารถตั้งค่าระบบปฏิบัติการอื่นให้เป็นเซิร์ฟเวอร์ VPN ได้ อย่างไรก็ตามสิ่งเหล่านี้เป็นข้อกำหนดเพื่อให้เซิร์ฟเวอร์ Windows VPN ทำงาน

ในการอนุญาตให้ผู้อื่นสร้างการเชื่อมต่อ VPN กับเครือข่ายของคุณคุณต้องมีเซิร์ฟเวอร์ที่ใช้ Windows Server และติดตั้งบทบาทต่อไปนี้:

- การกำหนดเส้นทางและการเข้าถึงระยะไกล (RRAS)

- เซิร์ฟเวอร์นโยบายเครือข่าย (NPS)

คุณจะต้องตั้งค่า DHCP หรือจัดสรรพูล IP แบบคงที่ซึ่งเครื่องที่เชื่อมต่อผ่าน VPN สามารถใช้ได้

การสร้างการเชื่อมต่อ VPN

ในการเชื่อมต่อกับเซิร์ฟเวอร์ VPN ให้คลิกขวาที่ไอคอนสถานะเครือข่ายและเปิด Network and Sharing Center

จากนั้นคลิกที่ตั้งค่าการเชื่อมต่อใหม่หรือไฮเปอร์ลิงก์เครือข่าย

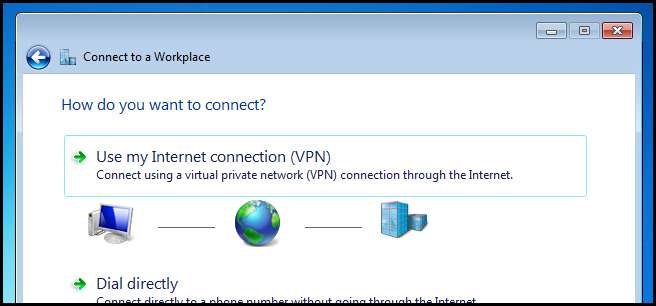

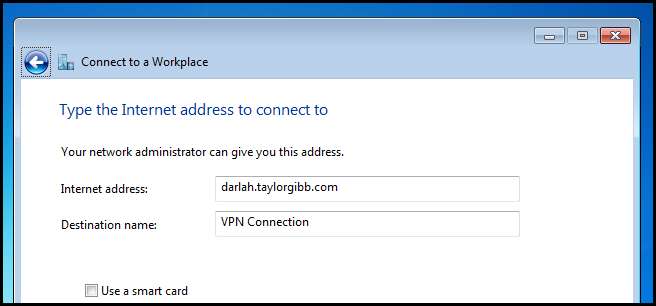

ตอนนี้เลือกเชื่อมต่อกับสถานที่ทำงานและคลิกถัดไป

จากนั้นเลือกใช้การเชื่อมต่อบรอดแบนด์ที่คุณมีอยู่

ป

ป

ตอนนี้คุณจะต้องป้อนชื่อ IP หรือ DNS ของเซิร์ฟเวอร์ VPN บนเครือข่ายที่คุณต้องการเชื่อมต่อ จากนั้นคลิกถัดไป

จากนั้นป้อนชื่อผู้ใช้และรหัสผ่านของคุณแล้วคลิกเชื่อมต่อ

เมื่อคุณเชื่อมต่อแล้วคุณจะสามารถดูว่าคุณเชื่อมต่อกับ VPN หรือไม่โดยคลิกที่ไอคอนสถานะเครือข่าย

การบ้าน

- อ่าน บทความต่อไปนี้ บน TechNet ซึ่งจะแนะนำคุณตลอดการวางแผนความปลอดภัยสำหรับ VPN

หมายเหตุ: การบ้านของวันนี้อยู่นอกขอบเขตเล็กน้อยสำหรับการสอบ 70-680 แต่จะช่วยให้คุณเข้าใจถึงสิ่งที่เกิดขึ้นเบื้องหลังเมื่อคุณเชื่อมต่อกับ VPN จาก Windows 7

หากคุณมีคำถามใด ๆ คุณสามารถทวีตฉันได้ @taybgibb หรือเพียงแค่แสดงความคิดเห็น