I den sista delen av serien tittade vi på hur du kan hantera och använda dina Windows-datorer var som helst så länge du är i samma nätverk. Men tänk om du inte är det?

Var noga med att kolla in de tidigare artiklarna i denna Geek School-serie på Windows 7:

- Introduktion till How-To Geek School

- Uppgraderingar och migreringar

- Konfigurera enheter

- Hantera diskar

- Hantera applikationer

- Hantera Internet Explorer

- Grundläggande IP-adressering

- Nätverk

- Trådlöst nätverk

- Windows brandvägg

- Fjärradministration

Och håll koll på resten av serien hela den här veckan.

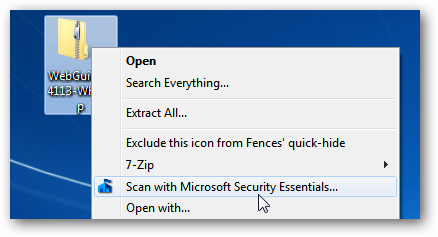

Skydd för nätverksåtkomst

Network Access Protection är Microsofts försök att kontrollera åtkomst till nätverksresurser baserat på hälsan hos klienten som försöker ansluta till dem. I situationen där du är en bärbar datoranvändare kan det till exempel vara många månader där du är på väg och inte ansluter din bärbara dator till ditt företagsnätverk. Under den här tiden finns det ingen garanti för att din bärbara dator inte smittas med ett virus eller skadlig kod eller att du till och med får antivirusuppdateringar.

I den här situationen, när du kommer tillbaka till kontoret och ansluter maskinen till nätverket, bestämmer NAP automatiskt maskinens hälsa mot en policy som du har ställt in på en av dina NAP-servrar. Om enheten som är ansluten till nätverket misslyckas med hälsokontrollen flyttas den automatiskt till en superbegränsad del av ditt nätverk som kallas saneringszonen. När du befinner dig i saneringszonen försöker saneringsservrarna automatiskt lösa problemet med din maskin. Några exempel kan vara:

- Om din brandvägg är inaktiverad och din policy kräver att den ska vara aktiverad, skulle saneringsservrarna aktivera din brandvägg för dig.

- Om din hälsopolicy anger att du måste ha de senaste Windows-uppdateringarna och du inte har det kan du ha en WSUS-server i din saneringszon som installerar de senaste uppdateringarna på din klient.

Din maskin flyttas bara tillbaka till företagsnätverket om den anses vara frisk av dina NAP-servrar. Det finns fyra olika sätt att genomdriva NAP, som alla har sina egna fördelar:

- VPN - Att använda VPN-tillämpningsmetoden är användbart i ett företag där du har telependlare som arbetar fjärranslutet hemifrån och använder sina egna datorer. Du kan aldrig vara säker på vilken skadlig kod någon kan installera på en dator som du inte har kontroll över. När du använder den här metoden kontrolleras en klients hälsa varje gång de initierar en VPN-anslutning.

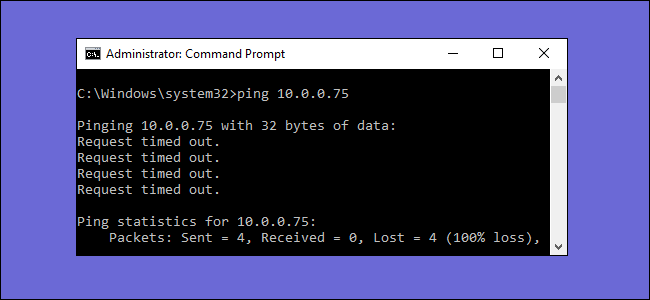

- DHCP - När du använder DHCP-tillämpningsmetoden får en klient inte giltiga nätverksadresser från din DHCP-server förrän de har ansetts sunda av din NAP-infrastruktur.

- IPsec - IPsec är en metod för att kryptera nätverkstrafik med hjälp av certifikat. Även om det inte är mycket vanligt kan du också använda IPsec för att genomdriva NAP.

- 802.1x - 802.1x kallas ibland också portbaserad autentisering och är en metod för att autentisera klienter på switchnivå. Att använda 802.1x för att genomdriva en NAP-policy är vanlig praxis i dagens värld.

Fjärranslutningar

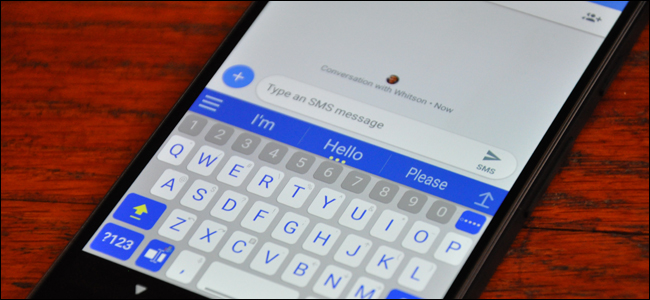

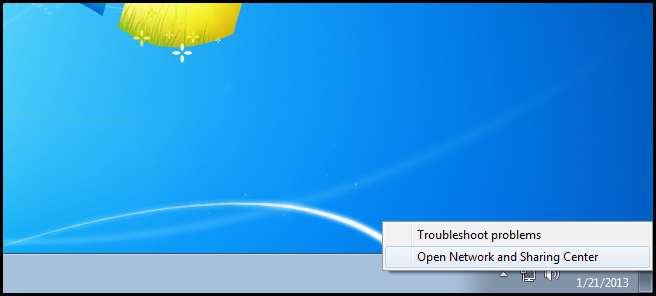

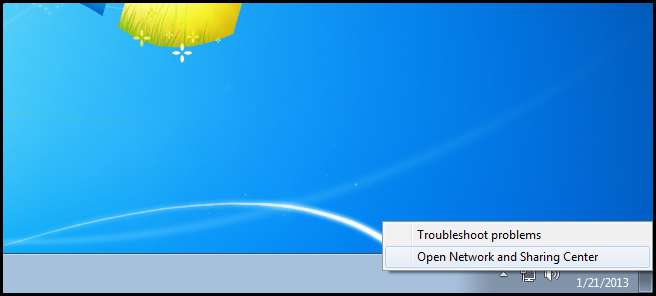

Av någon anledning i dag och i tid vill Microsoft fortfarande att du ska veta om dessa primitiva fjärranslutningar. Uppringningsanslutningar använder det analoga telefonnätet, även känt som POTS (Plain Old Telephone Service), för att leverera information från en dator till en annan. De gör detta med ett modem, vilket är en kombination av orden modulera och demodulera. Modemet ansluts till din dator, normalt med en RJ11-kabel, och modulerar de digitala informationsströmmarna från din dator till en analog signal som kan överföras över telefonlinjerna. När signalen når sin destination demoduleras den av ett annat modem och förvandlas tillbaka till en digital signal som datorn kan förstå. För att skapa en uppringd anslutning högerklickar du på nätverksstatusikonen och öppnar Nätverks- och delningscenter.

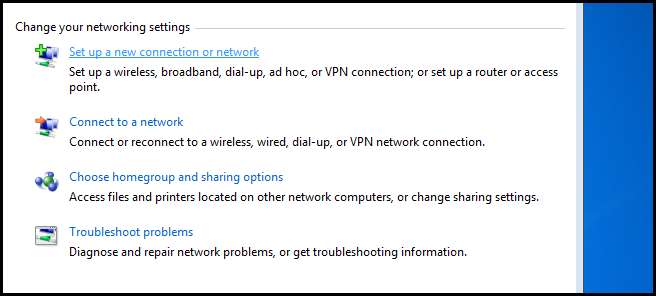

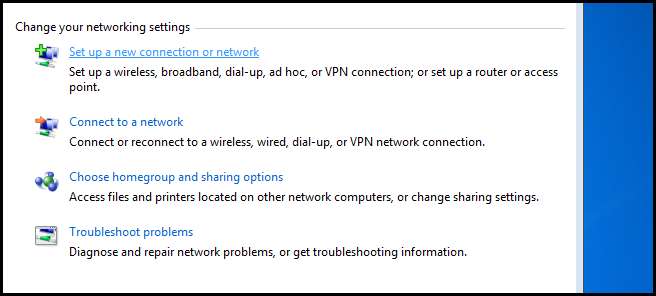

Klicka sedan på Konfigurera en ny anslutning eller nätverkshyperlänk.

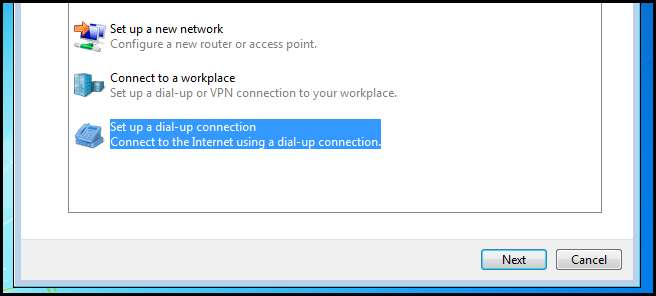

Välj nu att skapa en fjärranslutning och klicka på nästa.

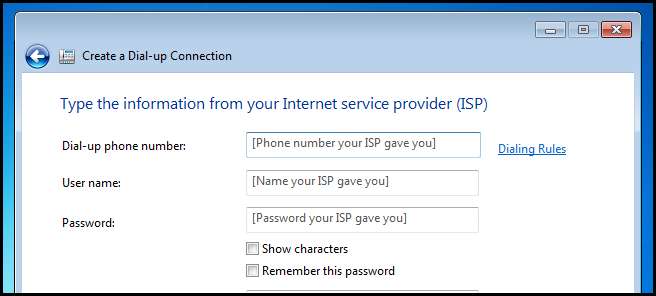

Härifrån kan du fylla i all nödvändig information.

Obs! Om du får en fråga som kräver att du ställer in en fjärranslutning vid tentamen, kommer de att tillhandahålla relevant information.

Virtuella privata nätverk

Virtuella privata nätverk är privata tunnlar som du kan upprätta via ett offentligt nätverk, till exempel internet, så att du säkert kan ansluta till ett annat nätverk.

Du kan till exempel skapa en VPN-anslutning från en dator i ditt hemnätverk till ditt företagsnätverk. På det sättet verkar det som om datorn i ditt hemnätverk verkligen var en del av ditt företagsnätverk. I själva verket kan du till och med ansluta till nätverksresurser och till exempel om du hade tagit din dator och fysiskt anslutit den till ditt arbetsnätverk med en Ethernet-kabel. Den enda skillnaden är naturligtvis hastighet: istället för att få Gigabit Ethernet-hastigheter som du skulle ha om du var fysiskt på kontoret, kommer du att begränsas av hastigheten på din bredbandsanslutning.

Du undrar förmodligen hur säkra dessa "privata tunnlar" är eftersom de "tunnlar" över internet. Kan alla se dina data? Nej, de kan inte, och det beror på att vi krypterar data som skickas via en VPN-anslutning, därav namnet virtuellt "privat" nätverk. Protokollet som används för att inkapsla och kryptera data som skickas över nätverket är upp till dig och Windows 7 stöder följande:

Obs! Tyvärr behöver du dessa definitioner utan att veta för provet.

-

Point-to-Point Tunneling Protocol (PPTP)

- Med Point to Point Tunneling Protocol kan nätverkstrafik inkapslas i en IP-rubrik och skickas över ett IP-nätverk, t.ex. Internet.

- Inkapsling : PPP-ramar är inkapslade i ett IP-datagram med en modifierad version av GRE.

- Kryptering : PPP-ramar krypteras med hjälp av Microsoft Point-to-Point Encryption (MPPE). Krypteringsnycklar genereras under autentisering där Microsoft Challenge Handshake Authentication Protocol version 2 (MS-CHAP v2) eller Extensible Authentication Protocol-Transport Layer Security (EAP-TLS) används.

-

Layer 2 Tunneling Protocol (L2TP)

- L2TP är ett säkert tunnelprotokoll som används för att transportera PPP-ramar med hjälp av Internetprotokollet, det är delvis baserat på PPTP. Till skillnad från PPTP använder Microsoft-implementeringen av L2TP inte MPPE för att kryptera PPP-ramar. Istället använder L2TP IPsec i transportläge för krypteringstjänster. Kombinationen av L2TP och IPsec kallas L2TP / IPsec.

- Inkapsling : PPP-ramar lindas först med en L2TP-rubrik och sedan en UDP-rubrik. Resultatet inkapslas sedan med IPSec.

- Kryptering : L2TP-meddelanden krypteras med antingen AES- eller 3DES-kryptering med hjälp av nycklar som genereras från IKE-förhandlingsprocessen.

-

Secure Socket Tunneling Protocol (SSTP)

- SSTP är ett tunnelprotokoll som använder HTTPS. Eftersom TCP Port 443 är öppen för de flesta företagsväggar är detta ett utmärkt val för de länder som inte tillåter traditionella VPN-anslutningar. Det är också mycket säkert eftersom det använder SSL-certifikat för kryptering.

- Inkapsling : PPP-ramar är inkapslade i IP-datagram.

- Kryptering : SSTP-meddelanden krypteras med SSL.

-

Internetnyckelutbyte (IKEv2)

- IKEv2 är ett tunnelprotokoll som använder IPsec Tunnel Mode-protokoll över UDP-port 500.

- Inkapsling : IKEv2 inkapslar datagram med IPSec ESP- eller AH-rubriker.

- Kryptering : Meddelanden krypteras med antingen AES- eller 3DES-kryptering med hjälp av nycklar som genereras från IKEv2-förhandlingsprocessen.

Serverkrav

Obs! Du kan självklart låta andra operativsystem vara VPN-servrar. Detta är dock kraven för att en Windows VPN-server ska köras.

För att tillåta människor att skapa en VPN-anslutning till ditt nätverk måste du ha en server som kör Windows Server och har följande roller installerade:

- Routing och fjärråtkomst (RRAS)

- Network Policy Server (NPS)

Du måste också antingen ställa in DHCP eller tilldela en statisk IP-pool som maskiner som ansluter via VPN kan använda.

Skapa en VPN-anslutning

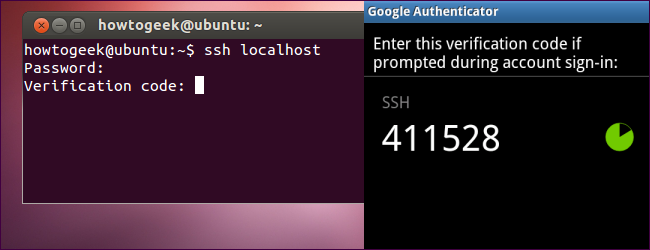

För att ansluta till en VPN-server högerklickar du på nätverksstatusikonen och öppnar Nätverks- och delningscenter.

Klicka sedan på Konfigurera en ny anslutning eller nätverkshyperlänk.

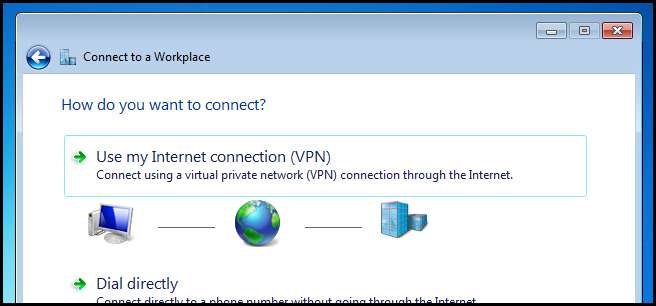

Välj nu att ansluta till en arbetsplats och klicka på nästa.

Välj sedan att använda din befintliga bredbandsanslutning.

P

P

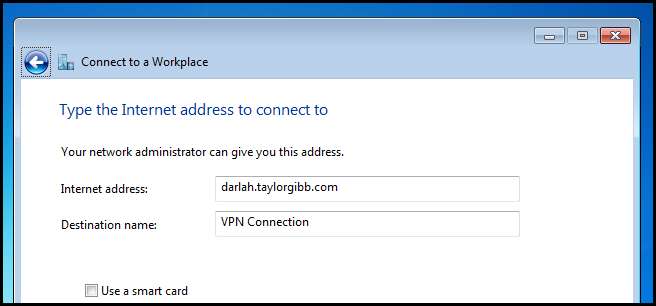

Nu måste du ange IP- eller DNS-namnet på VPN-servern i nätverket du vill ansluta till. Klicka sedan på nästa.

Ange sedan ditt användarnamn och lösenord och klicka på anslut.

När du väl har anslutit kommer du att kunna se om du är ansluten till en VPN genom att klicka på nätverksstatusikonen.

Läxa

- Läs följande artikel på TechNet, som guidar dig genom planeringssäkerhet för ett VPN.

Obs! Dagens läxor är lite utom räckhåll för 70-680-examen, men det ger dig en gedigen förståelse för vad som händer bakom scenen när du ansluter till en VPN från Windows 7.

Om du har några frågor kan du tweeta mig @taybgibb eller lämna bara en kommentar.