I den siste delen av serien så vi på hvordan du kan administrere og bruke Windows-datamaskinene dine hvor som helst så lenge du er i samme nettverk. Men hva om du ikke er det?

Husk å sjekke ut de forrige artiklene i denne Geek School-serien på Windows 7:

- Vi presenterer How-To Geek School

- Oppgraderinger og migrasjoner

- Konfigurere enheter

- Administrere disker

- Administrere applikasjoner

- Administrere Internet Explorer

- Grunnleggende om IP-adressering

- Nettverk

- Trådløst nettverk

- Windows brannmur

- Fjernadministrasjon

Og følg med resten av serien hele denne uken.

Nettverkstilgangsbeskyttelse

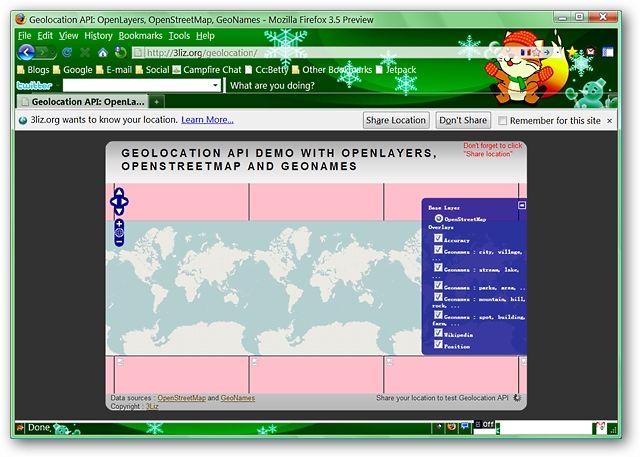

Network Access Protection er Microsofts forsøk på å kontrollere tilgang til nettverksressurser basert på helsen til klienten som prøver å koble til dem. For eksempel, i situasjonen der du er en bærbar PC-bruker, kan det være mange måneder du er på farten og ikke kobler den bærbare datamaskinen til bedriftens nettverk. I løpet av denne tiden er det ingen garanti for at den bærbare datamaskinen din ikke blir smittet med virus eller skadelig programvare, eller at du til og med mottar antivirusdefinisjonsoppdateringer.

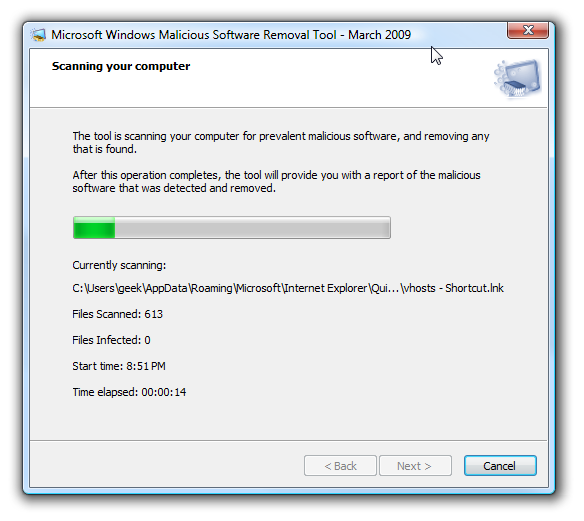

I denne situasjonen, når du kommer tilbake til kontoret og kobler maskinen til nettverket, vil NAP automatisk bestemme maskinens helse mot en policy du har satt opp på en av NAP-serverne dine. Hvis enheten som koblet til nettverket mislykkes helseinspeksjonen, blir den automatisk flyttet til en superbegrenset del av nettverket ditt, kalt saneringssonen. Når du er i utbedringssonen, vil utbedringsserverne automatisk prøve å rette opp problemet med maskinen din. Noen eksempler kan være:

- Hvis brannmuren din er deaktivert og policyen din krever at den er aktivert, vil utbedringsserverne aktivere brannmuren for deg.

- Hvis helsepolitikken din sier at du må ha de nyeste Windows-oppdateringene, og du ikke har det, kan du ha en WSUS-server i din saneringssone som vil installere de siste oppdateringene på klienten din.

Maskinen din blir bare flyttet tilbake til bedriftsnettverket hvis den anses som sunn av NAP-serverne dine. Det er fire forskjellige måter du kan håndheve NAP, som hver har sine fordeler:

- VPN - Å bruke VPN-håndhevelsesmetoden er nyttig i et selskap der du har teleputere som jobber hjemmefra, ved hjelp av egne datamaskiner. Du kan aldri være sikker på hvilken skadelig programvare noen kan installere på en PC du ikke har kontroll over. Når du bruker denne metoden, blir en klients helse sjekket hver gang de starter en VPN-tilkobling.

- DHCP - Når du bruker DHCP-håndhevelsesmetoden, vil en klient ikke få gyldige nettverksadresser fra DHCP-serveren før de har blitt ansett som sunne av din NAP-infrastruktur.

- IPsec - IPsec er en metode for å kryptere nettverkstrafikk ved hjelp av sertifikater. Selv om det ikke er veldig vanlig, kan du også bruke IPsec til å håndheve NAP.

- 802.1x - 802.1x kalles også noen ganger portbasert autentisering og er en metode for å autentisere klienter på bryterenivå. Å bruke 802.1x for å håndheve en NAP-policy er vanlig praksis i dagens verden.

Oppringt tilkoblinger

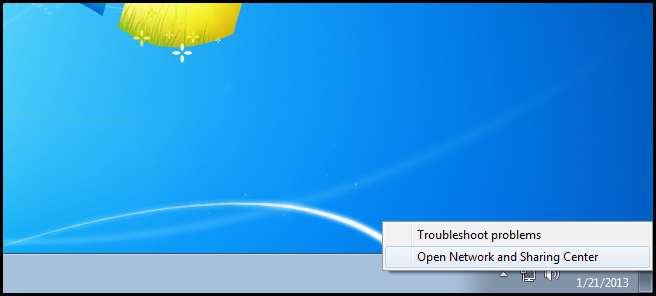

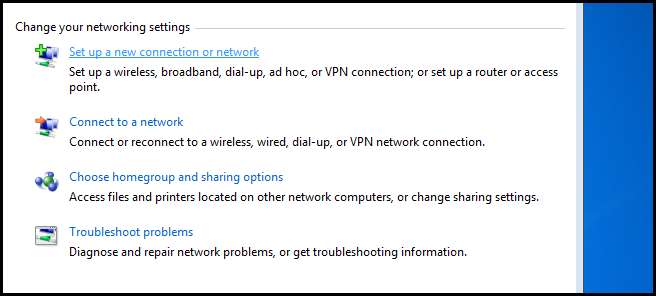

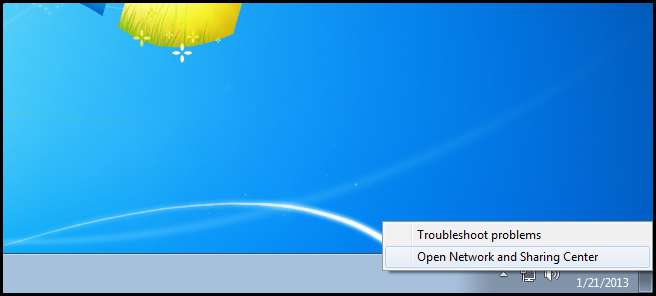

Av en eller annen grunn vil Microsoft fremdeles at du skal vite om de primitive oppringtforbindelsene. Oppringt forbindelser bruker det analoge telefonnettverket, også kjent som POTS (Plain Old Telephone Service), for å levere informasjon fra en datamaskin til en annen. De gjør dette ved hjelp av et modem, som er en kombinasjon av ordene modulere og demodulere. Modemet blir koblet til PC-en din, vanligvis ved hjelp av en RJ11-kabel, og modulerer de digitale informasjonsstrømmene fra PC-en til et analogt signal som kan overføres over telefonlinjene. Når signalet når sitt mål, demoduleres det av et annet modem og blir omgjort til et digitalt signal som datamaskinen kan forstå. For å opprette en oppringt forbindelse, høyreklikker du på nettverksstatusikonet og åpner Network and Sharing Center.

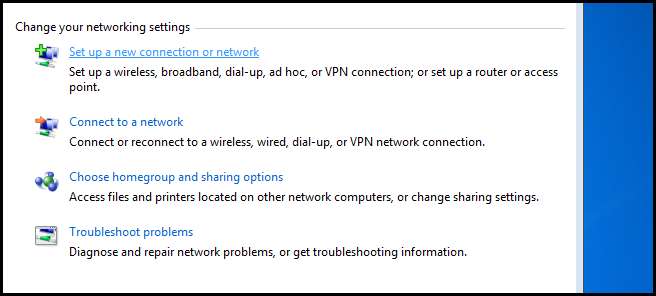

Klikk deretter på Sett opp en ny forbindelse eller nettverk hyperkobling.

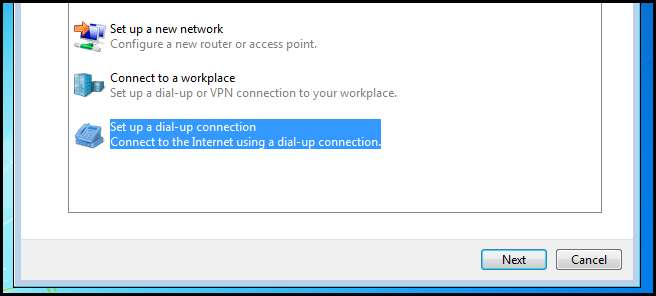

Velg nå å sette opp en oppringt forbindelse og klikke på neste.

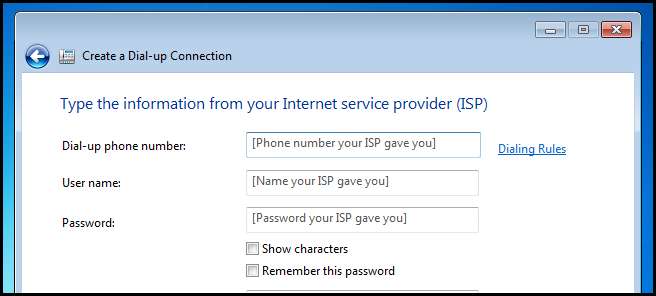

Herfra kan du fylle ut all nødvendig informasjon.

Merk: Hvis du får et spørsmål som krever at du setter opp en oppringt forbindelse på eksamen, vil de gi de relevante detaljene.

Virtuelle private nettverk

Virtuelle private nettverk er private tunneler du kan etablere over et offentlig nettverk, for eksempel internett, slik at du kan koble deg sikkert til et annet nettverk.

For eksempel kan du opprette en VPN-tilkobling fra en PC i hjemmenettverket ditt, til bedriftens nettverk. På den måten ser det ut som om PCen i hjemmenettverket ditt virkelig var en del av bedriftens nettverk. Faktisk kan du til og med koble til nettverksaksjer og for eksempel om du hadde tatt PC-en din og fysisk koblet den til arbeidsnettverket ditt med en Ethernet-kabel. Den eneste forskjellen er selvfølgelig hastighet: i stedet for å få Gigabit Ethernet-hastigheter som du ville gjort hvis du var fysisk på kontoret, vil du bli begrenset av hastigheten på bredbåndsforbindelsen.

Du lurer sannsynligvis på hvor trygge disse "private tunnelene" er siden de "tunneler" over internett. Kan alle se dataene dine? Nei, de kan ikke, og det er fordi vi krypterer dataene som sendes over en VPN-tilkobling, derav navnet virtuelt "privat" nettverk. Protokollen som brukes til å kapsle inn og kryptere dataene som sendes over nettverket, blir overlatt til deg, og Windows 7 støtter følgende:

Merk: Dessverre må du definere disse definisjonene utenat for eksamen.

-

Point-to-Point Tunneling Protocol (PPTP)

- Med Point to Point Tunneling Protocol kan nettverkstrafikk innkapsles i en IP-header og sendes over et IP-nettverk, for eksempel Internett.

- Innkapsling : PPP-rammer er innkapslet i et IP-datagram, ved hjelp av en modifisert versjon av GRE.

- Kryptering : PPP-rammer er kryptert ved hjelp av Microsoft Point-to-Point Encryption (MPPE). Krypteringsnøkler genereres under autentisering der Microsoft Challenge Handshake Authentication Protocol versjon 2 (MS-CHAP v2) eller Extensible Authentication Protocol-Transport Layer Security (EAP-TLS) protokoller brukes.

-

Layer 2 Tunneling Protocol (L2TP)

- L2TP er en sikker tunnelprotokoll som brukes til å transportere PPP-rammer ved hjelp av Internett-protokollen, den er delvis basert på PPTP. I motsetning til PPTP bruker ikke Microsoft-implementeringen av L2TP MPPE til å kryptere PPP-rammer. I stedet bruker L2TP IPsec i transportmodus for krypteringstjenester. Kombinasjonen av L2TP og IPsec er kjent som L2TP / IPsec.

- Innkapsling : PPP-rammer blir først pakket med en L2TP-topptekst og deretter en UDP-topptekst. Resultatet blir deretter innkapslet ved hjelp av IPSec.

- Kryptering : L2TP-meldinger krypteres med enten AES- eller 3DES-kryptering ved hjelp av nøkler generert fra IKE-forhandlingsprosessen.

-

SSTP (Secure Socket Tunneling Protocol)

- SSTP er en tunnelprotokoll som bruker HTTPS. Siden TCP Port 443 er åpen på de fleste bedriftsbrannmurer, er dette et godt valg for de landene som ikke tillater tradisjonelle VPN-tilkoblinger. Det er også veldig sikkert siden det bruker SSL-sertifikater for kryptering.

- Innkapsling : PPP-rammer er innkapslet i IP-datagrammer.

- Kryptering : SSTP-meldinger krypteres med SSL.

-

Internet Key Exchange (IKEv2)

- IKEv2 er en tunnelprotokoll som bruker IPsec Tunnel Mode-protokollen over UDP-port 500.

- Innkapsling : IKEv2 innkapsler datagrammer ved hjelp av IPSec ESP- eller AH-overskrifter.

- Kryptering : Meldinger krypteres med enten AES- eller 3DES-kryptering ved hjelp av nøkler generert fra IKEv2-forhandlingsprosessen.

Serverkrav

Merk: Du kan åpenbart ha andre operativsystemer konfigurert til å være VPN-servere. Dette er imidlertid kravene for å få en Windows VPN-server til å kjøre.

For å tillate folk å opprette en VPN-tilkobling til nettverket ditt, må du ha en server som kjører Windows Server og har følgende roller installert:

- Ruting og ekstern tilgang (RRAS)

- Network Policy Server (NPS)

Du må også enten konfigurere DHCP eller tildele en statisk IP-pool som maskiner som kobler til via VPN kan bruke.

Opprette en VPN-tilkobling

For å koble til en VPN-server, høyreklikk på nettverksstatusikonet og åpne Network and Sharing Center.

Klikk deretter på Sett opp en ny forbindelse eller nettverk hyperkobling.

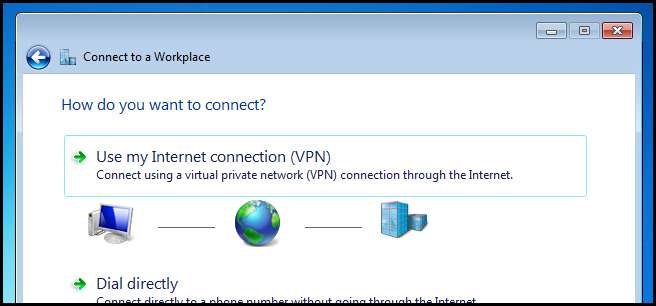

Velg nå å koble til en arbeidsplass og klikk på neste.

Velg deretter å bruke den eksisterende bredbåndsforbindelsen.

P

P

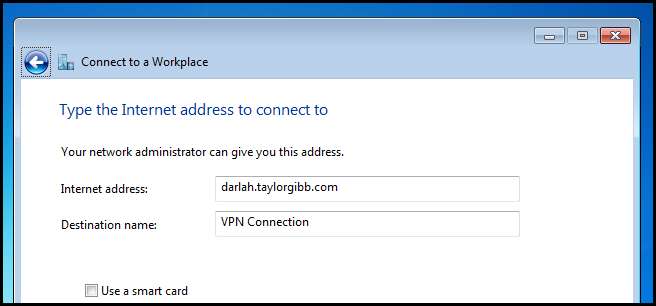

Nå må du oppgi IP- eller DNS-navnet til VPN-serveren i nettverket du vil koble til. Klikk deretter på neste.

Skriv deretter inn brukernavnet og passordet ditt, og klikk på koble til.

Når du har koblet deg til, vil du kunne se om du er koblet til et VPN ved å klikke på nettverksstatusikonet.

Hjemmelekser

- Les følgende artikkel på TechNet, som guider deg gjennom planleggingssikkerhet for et VPN.

Merk: Dagens lekser er litt utenfor omfanget for 70-680 eksamen, men det vil gi deg en solid forståelse av hva som skjer bak scenen når du kobler til en VPN fra Windows 7.

Hvis du har spørsmål, kan du tweet meg @taybgibb , eller bare legg igjen en kommentar.