В последней части этой серии мы рассмотрели, как вы можете управлять своими компьютерами с Windows и использовать их из любого места, если вы находитесь в одной сети. Но что, если это не так?

Обязательно ознакомьтесь с предыдущими статьями из этой серии Geek School о Windows 7:

- Представляем How-To Geek School

- Обновления и миграции

- Настройка устройств

- Управление дисками

- Управление приложениями

- Управление Internet Explorer

- Основы IP-адресации

- Сети

- Беспроводная сеть

- Брандмауэр Windows

- Удаленное администрирование

И следите за остальными сериями всю эту неделю.

Защита доступа к сети

Защита доступа к сети - это попытка Microsoft контролировать доступ к сетевым ресурсам в зависимости от состояния клиента, пытающегося подключиться к ним. Например, в ситуации, когда вы являетесь пользователем портативного компьютера, может быть много месяцев, когда вы находитесь в дороге и не подключаете свой ноутбук к корпоративной сети. В течение этого времени нет гарантии, что ваш ноутбук не будет заражен вирусом или вредоносным ПО, или что вы даже получите обновления антивирусных определений.

В этой ситуации, когда вы вернетесь в офис и подключите машину к сети, NAP автоматически определит работоспособность машин в соответствии с политикой, которую вы настроили на одном из серверов NAP. Если устройство, подключенное к сети, не проходит проверку работоспособности, оно автоматически перемещается в сверхограниченный раздел вашей сети, называемый зоной исправления. Находясь в зоне исправления, серверы исправления автоматически попытаются устранить проблему с вашим компьютером. Вот несколько примеров:

- Если ваш брандмауэр отключен и ваша политика требует его включения, серверы исправлений включат ваш брандмауэр за вас.

- Если в вашей политике работоспособности указано, что вам нужны последние обновления Windows, а у вас их нет, у вас может быть сервер WSUS в зоне исправления, который установит последние обновления на вашем клиенте.

Ваш компьютер будет перемещен обратно в корпоративную сеть только в том случае, если серверы NAP сочтут его работоспособным. Существует четыре различных способа принудительного применения NAP, каждый из которых имеет свои преимущества:

- VPN - Использование метода принудительного применения VPN полезно в компании, где у вас есть надомные работники, удаленно работающие из дома, используя свои собственные компьютеры. Вы никогда не можете быть уверены в том, какое вредоносное ПО кто-то может установить на компьютер, который вы не контролируете. Когда вы используете этот метод, состояние клиента будет проверяться каждый раз, когда он инициирует VPN-соединение.

- DHCP - Когда вы используете метод принудительного применения DHCP, клиенту не будут предоставлены действительные сетевые адреса от вашего DHCP-сервера до тех пор, пока они не будут признаны работоспособными в вашей инфраструктуре NAP.

- IPsec - IPsec - это метод шифрования сетевого трафика с помощью сертификатов. Хотя это не очень распространено, вы также можете использовать IPsec для принудительной защиты доступа к сети.

- 802.1x - 802.1x также иногда называют аутентификацией на основе порта и представляет собой метод аутентификации клиентов на уровне коммутатора. Использование 802.1x для обеспечения соблюдения политики NAP является стандартной практикой в современном мире.

Коммутируемые соединения

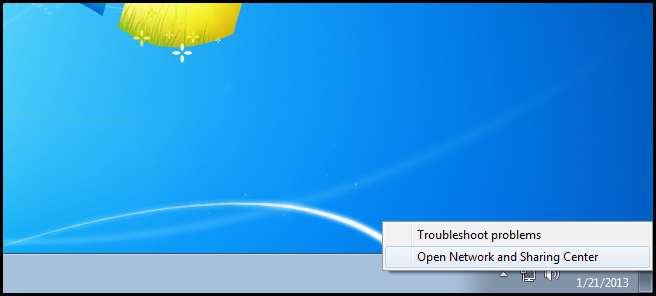

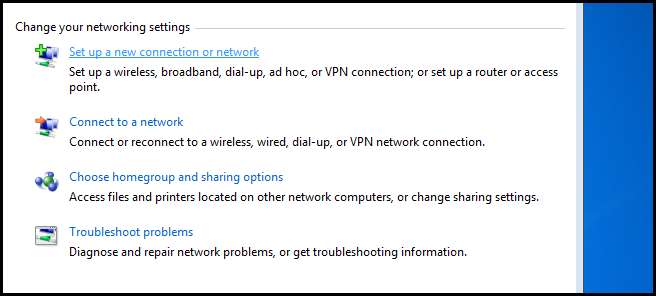

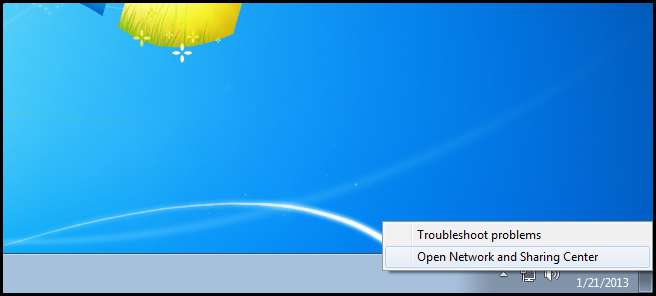

По некоторым причинам в наши дни Microsoft все еще хочет, чтобы вы знали об этих примитивных коммутируемых соединениях. Коммутируемые соединения используют аналоговую телефонную сеть, также известную как POTS (Plain Old Telephone Service), для доставки информации с одного компьютера на другой. Они делают это с помощью модема, который представляет собой комбинацию слов модулировать и демодулировать. Модем подключается к вашему ПК, обычно с помощью кабеля RJ11, и модулирует потоки цифровой информации с вашего ПК в аналоговый сигнал, который может передаваться по телефонным линиям. Когда сигнал достигает места назначения, он демодулируется другим модемом и превращается обратно в цифровой сигнал, понятный компьютеру. Чтобы создать коммутируемое соединение, щелкните правой кнопкой мыши значок состояния сети и откройте Центр управления сетями и общим доступом.

Затем щелкните гиперссылку «Установить новое соединение» или «Сеть».

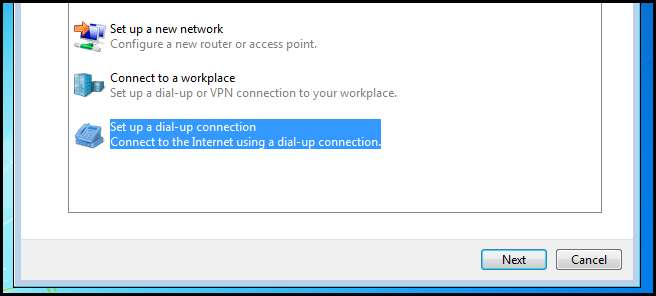

Теперь выберите «Настроить коммутируемое соединение» и нажмите «Далее».

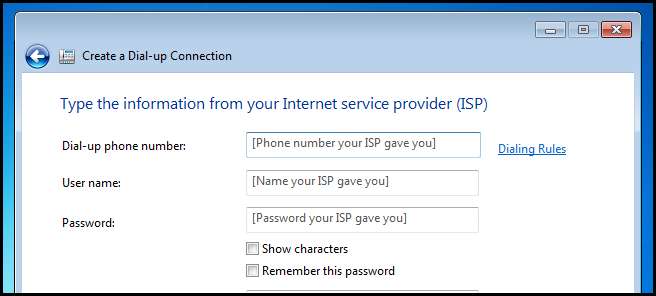

Здесь вы можете заполнить всю необходимую информацию.

Примечание. Если вы получите вопрос, который требует от вас установить модемное соединение на экзамене, они предоставят соответствующие сведения.

Виртуальные частные сети

Виртуальные частные сети - это частные туннели, которые вы можете установить в общедоступной сети, такой как Интернет, чтобы вы могли безопасно подключаться к другой сети.

Например, вы можете установить соединение VPN от ПК в вашей домашней сети к вашей корпоративной сети. Таким образом будет казаться, что компьютер в вашей домашней сети действительно является частью вашей корпоративной сети. Фактически, вы даже можете подключиться к общим сетевым ресурсам, например, если бы вы взяли свой компьютер и физически подключили его к своей рабочей сети с помощью кабеля Ethernet. Единственная разница, конечно, в скорости: вместо скорости Gigabit Ethernet, как если бы вы были физически в офисе, вы будете ограничены скоростью вашего широкополосного соединения.

Вы, наверное, задаетесь вопросом, насколько безопасны эти «частные туннели», поскольку они «туннелируют» через Интернет. Все могут видеть ваши данные? Нет, не могут, и это потому, что мы шифруем данные, отправляемые через VPN-соединение, отсюда и название виртуальной «частной» сети. Протокол, используемый для инкапсуляции и шифрования данных, отправляемых по сети, остается на ваше усмотрение, а Windows 7 поддерживает следующее:

Примечание: к сожалению, эти определения вам нужно будет выучить наизусть перед экзаменом.

-

Туннельный протокол точка-точка (PPTP)

- Протокол туннелирования «точка-точка» позволяет инкапсулировать сетевой трафик в заголовок IP и пересылать его по IP-сети, такой как Интернет.

- Инкапсуляция : Кадры PPP инкапсулируются в дейтаграмму IP с использованием модифицированной версии GRE.

- Шифрование : Кадры PPP зашифрованы с использованием Microsoft Point-to-Point Encryption (MPPE). Ключи шифрования генерируются во время аутентификации, где используются протоколы Microsoft Challenge Handshake Authentication Protocol версии 2 (MS-CHAP v2) или Extensible Authentication Protocol-Transport Layer Security (EAP-TLS).

-

Протокол туннелирования уровня 2 (L2TP)

- L2TP - это протокол безопасного туннелирования, используемый для транспортировки кадров PPP с использованием Интернет-протокола, частично основан на PPTP. В отличие от PPTP, реализация L2TP Microsoft не использует MPPE для шифрования кадров PPP. Вместо этого L2TP использует IPsec в транспортном режиме для служб шифрования. Комбинация L2TP и IPsec известна как L2TP / IPsec.

- Инкапсуляция : Кадры PPP сначала обертываются заголовком L2TP, а затем заголовком UDP. Затем результат инкапсулируется с помощью IPSec.

- Шифрование : Сообщения L2TP шифруются с помощью шифрования AES или 3DES с использованием ключей, сгенерированных в процессе согласования IKE.

-

Протокол безопасного туннелирования сокетов (SSTP)

- SSTP - это протокол туннелирования, использующий HTTPS. Поскольку TCP-порт 443 открыт в большинстве корпоративных межсетевых экранов, это отличный выбор для тех стран, в которых не разрешены традиционные VPN-подключения. Он также очень безопасен, поскольку для шифрования использует сертификаты SSL.

- Инкапсуляция : Кадры PPP инкапсулируются в дейтаграммы IP.

- Шифрование : Сообщения SSTP шифруются с использованием SSL.

-

Интернет Кей Ексчанге (ИКЕв2)

- IKEv2 - это протокол туннелирования, использующий протокол туннельного режима IPsec через порт UDP 500.

- Инкапсуляция : IKEv2 инкапсулирует дейтаграммы с использованием заголовков IPSec ESP или AH.

- Шифрование : Сообщения шифруются с помощью шифрования AES или 3DES с использованием ключей, сгенерированных в процессе согласования IKEv2.

Требования к серверу

Примечание. Очевидно, что вы можете настроить другие операционные системы в качестве серверов VPN. Однако это требования для запуска Windows VPN-сервера.

Чтобы люди могли создавать VPN-подключение к вашей сети, вам потребуется сервер под управлением Windows Server, на котором установлены следующие роли:

- Маршрутизация и удаленный доступ (RRAS)

- Сервер сетевой политики (NPS)

Вам также потребуется либо настроить DHCP, либо выделить статический пул IP-адресов, который могут использовать машины, подключающиеся через VPN.

Создание VPN-соединения

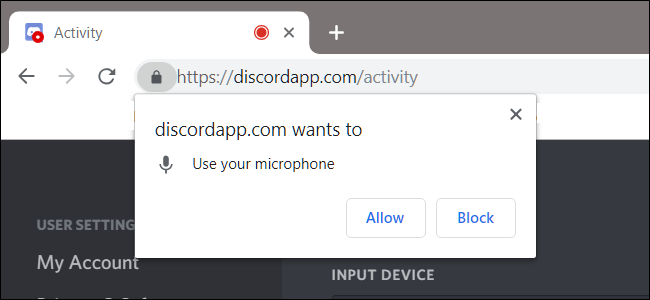

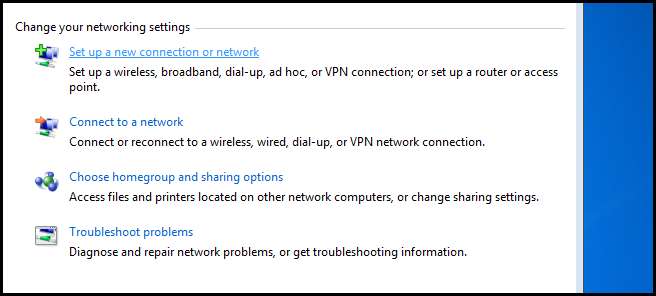

Чтобы подключиться к серверу VPN, щелкните правой кнопкой мыши значок состояния сети и откройте Центр управления сетями и общим доступом.

Затем щелкните гиперссылку «Установить новое соединение» или «Сеть».

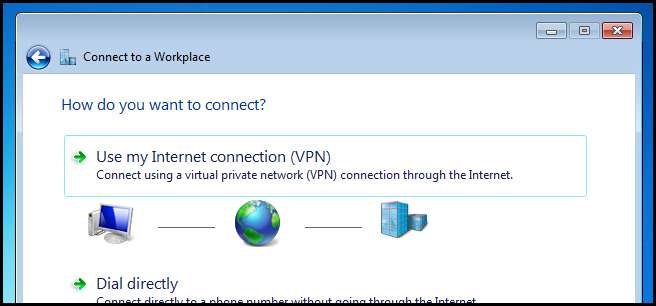

Теперь выберите подключение к рабочему месту и нажмите «Далее».

Затем выберите использование существующего широкополосного подключения.

П

П

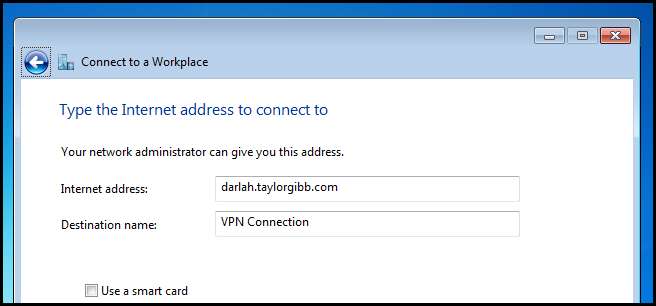

Теперь вам нужно будет ввести IP или DNS-имя VPN-сервера в сети, к которой вы хотите подключиться. Затем нажмите «Далее».

Затем введите свое имя пользователя и пароль и нажмите «Подключиться».

После подключения вы сможете увидеть, подключены ли вы к VPN, щелкнув значок состояния сети.

Домашнее задание

- Прочтите следующая статья в TechNet, которая поможет вам спланировать безопасность для VPN.

Примечание. Сегодняшняя домашняя работа немного выходит за рамки экзамена 70–680, но она даст вам четкое представление о том, что происходит за кулисами, когда вы подключаетесь к VPN из Windows 7.

Если у вас есть вопросы, вы можете написать мне в Твиттере @taybgibb , или просто оставьте комментарий.