スマートフォンは充電が必要です まだ 繰り返しになりますが、自宅の充電器から何マイルも離れています。その公共充電キオスクはかなり有望に見えます-あなたの電話を差し込むだけで、あなたが切望する甘くて甘いエネルギーを手に入れることができます。何がうまくいかない可能性がありますか?携帯電話のハードウェアとソフトウェアの設計に共通する特徴のおかげで、かなりの数のことがあります。ジュースジャッキングとそれを回避する方法についてさらに学ぶために読んでください。

ジュースジャッキングとは正確には何ですか?

Androidデバイス、iPhone、BlackBerryなど、最新のスマートフォンの種類に関係なく、すべての電話に共通する機能が1つあります。それは、電源とデータストリームが同じケーブルを通過することです。現在標準のUSBminiB接続を使用している場合でも、Apple独自のケーブルを使用している場合でも、同じ状況です。スマートフォンのバッテリーの充電に使用するケーブルは、データの転送と同期に使用するケーブルと同じです。

このセットアップ、同じケーブル上のデータ/電源は、悪意のあるユーザーが充電プロセス中に電話にアクセスするためのアプローチベクトルを提供します。 USBデータ/電源ケーブルを利用して、電話のデータに不正にアクセスしたり、デバイスに悪意のあるコードを挿入したりすることは、ジュースジャッキングと呼ばれます。

攻撃はプライバシーの侵害と同じくらい簡単で、充電キオスク内に隠されたコンピューターと電話がペアになり、個人の写真や連絡先情報などの情報が悪意のあるデバイスに転送されます。攻撃は、悪意のあるコードをデバイスに直接注入するのと同じくらい侵襲的である可能性もあります。今年のBlackHatセキュリティ会議では、セキュリティ研究者のBilly Lau、YeongJin Jang、Chengyu Songが「MACTANS:悪意のある充電器を介してiOSデバイスにマルウェアを注入する」を発表しています。これは彼らからの抜粋です。 プレゼンテーションの要約 :

このプレゼンテーションでは、悪意のある充電器に接続してから1分以内にiOSデバイスが危険にさらされる可能性があることを示します。まず、任意のソフトウェアのインストールから保護するためのAppleの既存のセキュリティメカニズムを調べ、次にUSB機能を活用してこれらの防御メカニズムをバイパスする方法について説明します。結果として生じる感染の持続性を確保するために、Appleが独自の組み込みアプリケーションを隠すのと同じ方法で攻撃者がソフトウェアを隠す方法を示します。

これらの脆弱性の実用化を実証するために、BeagleBoardを使用して、Mactansと呼ばれる概念実証用の悪意のある充電器を作成しました。このハードウェアは、無邪気に見える悪意のあるUSB充電器を簡単に構築できることを示すために選択されました。 Mactansは限られた時間と少ない予算で構築されましたが、より意欲的で資金の豊富な敵が何を達成できるかについても簡単に検討します。

安価な既製のハードウェアと明白なセキュリティの脆弱性を使用して、Appleがこの種のことを特に回避するために実施した多数のセキュリティ対策にもかかわらず、彼らは1分以内に現世代のiOSデバイスにアクセスすることができました。

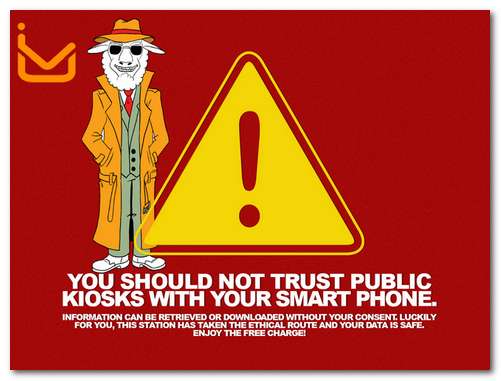

ただし、この種のエクスプロイトは、セキュリティレーダーの新しい問題ではありません。 2年前の2011年のDEFCONセキュリティ会議で、Aires Security、Brian Markus、Joseph Mlodzianowski、Robert Rowleyの研究者が充電キオスクを構築し、ジュースジャッキングの危険性を具体的に示し、電話がどれほど脆弱であるかを一般の人々に警告しました。キオスクに接続されている-上の画像は、ユーザーが悪意のあるキオスクに侵入した後に表示されました。データをペアリングまたは共有しないように指示されたデバイスでさえ、AiresSecurityキオスクを介して頻繁に侵害されました。

さらに厄介なのは、悪意のあるキオスクにさらされると、悪意のあるコードをすぐに挿入しなくても、セキュリティの問題が長引く可能性があることです。に このテーマに関する最近の記事 、セキュリティ研究者のJonathan Zdziarskiは、iOSペアリングの脆弱性がどのように持続し、キオスクとの接触がなくなった後でも悪意のあるユーザーにデバイスへのウィンドウを提供する可能性があることを強調しています。

iPhoneまたはiPadでのペアリングの仕組みに慣れていない場合、これは、デスクトップがデバイスとの信頼関係を確立して、iTunes、Xcode、またはその他のツールがデバイスと通信できるようにするメカニズムです。デスクトップマシンがペアリングされると、アドレス帳、メモ、写真、音楽コレクション、SMSデータベース、入力キャッシュなど、デバイス上の多数の個人情報にアクセスでき、電話の完全バックアップを開始することもできます。デバイスがペアリングされると、WiFi同期がオンになっているかどうかに関係なく、これらすべてにいつでもワイヤレスでアクセスできます。ペアリングはファイルシステムの存続期間中続きます。つまり、iPhoneまたはiPadが別のマシンとペアリングされると、そのペアリング関係は、電話を工場出荷時の状態に復元するまで続きます。

このメカニズムは、iOSデバイスの使用を無痛で楽しいものにすることを目的としており、実際にはかなり苦痛な状態を作り出す可能性があります。iPhoneを充電したばかりのキオスクは、理論的には、iOSデバイスへのWi-Fi臍帯を維持して、その後もアクセスを継続できます。スマートフォンのプラグを抜いて、近くの空港のラウンジチェアに腰を下ろし、Angry Birdsを1ラウンド(または40回)プレイしました。

私はどのくらい心配すべきですか?

私たちはHow-ToGeekで警戒心を持っているわけではなく、常にそれをまっすぐに伝えます。現在、ジュースジャッキングは主に理論上の脅威であり、地元の空港のキオスクにあるUSB充電ポートが実際には秘密である可能性があります。データの吸い上げとマルウェアを注入するコンピューターのフロントは非常に低いです。ただし、これは、肩をすくめて、スマートフォンやタブレットを未知のデバイスに接続することによる非常に現実的なセキュリティリスクをすぐに忘れる必要があるという意味ではありません。

数年前、Firefox拡張機能が ファイアシープ セキュリティ界での町の話題でしたが、それは正確には大部分が理論的でしたが、ユーザーがローカルWi-Fiノード上の他のユーザーのWebサービスユーザーセッションを乗っ取ることができる単純なブラウザー拡張機能の非常に現実的な脅威でした。変更。エンドユーザーは、ブラウジングセッションのセキュリティをより真剣に受け止め始めました(次のような手法を使用) 自宅のインターネット接続を介したトンネリング または VPNへの接続 )および主要なインターネット企業は、主要なセキュリティ変更を行いました(ログインだけでなく、ブラウザセッション全体の暗号化など)。

まさにこのように、ユーザーにジュースジャッキングの脅威を認識させることは、人々がジュースジャッキングされる可能性を減らし、企業にセキュリティ慣行をより適切に管理するよう圧力をかけます(たとえば、iOSデバイスが非常に簡単にペアリングされてユーザーエクスペリエンスはスムーズになりますが、ペアリングされたデバイスを100%信頼するライフタイムペアリングの影響は非常に深刻です)。

どうすればジュースジャッキングを回避できますか?

ジュースジャッキングは、完全な電話の盗難やダウンロードの侵害による悪意のあるウイルスへの暴露ほど広範囲に及ぶ脅威ではありませんが、個人のデバイスに悪意を持ってアクセスする可能性のあるシステムへの暴露を避けるために、常識的な予防策を講じる必要があります。 画像提供: Exogear 。

最も明白な予防策は、サードパーティのシステムを使用して電話を充電する必要がないようにすることです。

デバイスをいっぱいにしておく: 最も明白な予防策は、モバイルデバイスを充電したままにすることです。スマートフォンを積極的に使用していないときや、机に座って仕事をしているときは、自宅やオフィスでスマートフォンを充電することを習慣にしてください。旅行中や外出中に赤い3%のバッテリーバーを見つめる回数が少ないほど良いです。

パーソナル充電器を携帯する: 充電器は非常に小型で軽量になっているため、実際に接続するUSBケーブルよりも重くなることはほとんどありません。自分の携帯電話を充電し、データポートの制御を維持できるように、バッグに充電器を入れてください。

バックアップバッテリーを携帯する: フルスペアバッテリー(バッテリーを物理的に交換できるデバイス用)または外部予備バッテリー( この小さな2600mAhのもの )、電話をキオスクや壁のコンセントにつなぐ必要なしに、より長く行くことができます。

お使いの携帯電話が完全なバッテリーを維持することを保証することに加えて、使用できる追加のソフトウェア技術があります(ただし、想像できるように、これらは理想的とは言えず、絶えず進化する軍拡競争のセキュリティエクスプロイトを考えると動作が保証されません)。そのため、これらの手法を真に効果的であると真に支持することはできませんが、何もしないよりも確かに効果的です。

電話をロックする: 電話がロックされ、真にロックされ、PINまたは同等のパスコードを入力せずにアクセスできない場合、電話は接続先のデバイスとペアリングしないでください。 iOSデバイスは、ロックが解除されている場合にのみペアリングされますが、前に強調したように、ペアリングは数秒以内に行われるため、電話が実際にロックされていることを確認する必要があります。

電話の電源を切ります: この手法は、電話モデルごとにのみ機能します。一部の電話は、電源がオフになっていても、USB回路全体の電源がオンになり、デバイスのフラッシュストレージにアクセスできるためです。

ペアリングを無効にする(ジェイルブレイクされたiOSデバイスのみ): 記事の前半で述べたJonathanZdziarskiは、ジェイルブレイクされたiOSデバイス用の小さなアプリケーションをリリースしました。これにより、エンドユーザーはデバイスのペアリング動作を制御できます。彼のアプリケーションPairLockは、Cydiaストアで見つけることができます。 ここに 。

効果的ですが不便な、使用できる最後の手法の1つは、データワイヤを取り外したり短絡したりしたUSBケーブルを使用することです。 「電力専用」ケーブルとして販売されているこれらのケーブルには、データ伝送に必要な2本のワイヤがなく、電力伝送用の2本のワイヤしか残っていません。ただし、このようなケーブルを使用することの欠点の1つは、最近の充電器がデータチャネルを使用してデバイスと通信し、適切な最大転送しきい値を設定するため、デバイスの充電が通常遅くなることです(この通信がない場合、充電器はデフォルトで最も低い安全なしきい値)。

最終的に、侵害されたモバイルデバイスに対する最善の防御策は認識です。デバイスを充電したままにし、オペレーティングシステムが提供するセキュリティ機能を有効にし(絶対確実ではなく、すべてのセキュリティシステムが悪用される可能性があることを認識します)、添付ファイルを開かないようにするのと同じ方法で、電話を未知の充電ステーションやコンピューターに接続しないようにします。不明な送信者から。