Älypuhelimesi on ladattava vielä taas ja olet mailin päässä laturista kotona; että julkinen latauskioski näyttää melko lupaavalta - kytke vain puhelin ja saat haluamasi makean, makean energian. Mikä voi mennä pieleen, eikö? Matkapuhelimen laitteisto- ja ohjelmistosuunnittelun yleisten piirteiden ansiosta on paljon asioita - lue lisää saadaksesi lisätietoja mehun tunkeutumisesta ja sen välttämisestä.

Mikä on mehun tunkilla?

Kaikista nykyisistä älypuhelimista riippumatta - olipa kyseessä sitten Android-laite, iPhone tai BlackBerry - kaikilla puhelimilla on yksi yhteinen piirre: virtalähde ja tietovirta kulkevat saman kaapelin kautta. Olitpa käyttämässä nyt vakiomallista USB-miniB-liitäntää tai Applen omistamia kaapeleita, sama tilanne on: puhelimen akun lataamiseen käytetty kaapeli on sama kaapeli, jota käytät tietojen siirtämiseen ja synkronointiin.

Tämä asetus, data / virta samassa kaapelissa, tarjoaa lähestymisvektorin haitalliselle käyttäjälle pääsyn puhelimeesi latausprosessin aikana. USB-data- / virtajohdon käyttäminen puhelimen tietojen laittomaan käyttöön ja / tai haitallisen koodin syöttämiseksi laitteeseen tunnetaan nimellä Juice Jacking.

Hyökkäys voi olla yhtä yksinkertainen kuin yksityisyyden loukkaaminen, jolloin puhelimesi muodostaa parin latauskioskissa piilotetun tietokoneen kanssa ja tiedot, kuten yksityiset valokuvat ja yhteystiedot, siirretään haitalliseen laitteeseen. Hyökkäys voi olla myös yhtä invasiivinen kuin haitallisen koodin pistäminen suoraan laitteeseesi. Tämän vuoden BlackHat-turvallisuuskonferenssissa turvallisuustutkijat Billy Lau, YeongJin Jang ja Chengyu Song esittävät teoksen "MACTANS: Malware injecting iOS to Devices via Malicious Chargers", ja tässä on ote heidän esityksen abstrakti :

Tässä esityksessä osoitamme, kuinka iOS-laite voi vaarantua minuutin kuluessa sen kytkemisestä haitalliseen laturiin. Tarkastelemme ensin Applen nykyisiä suojausmekanismeja suojautua mielivaltaisilta ohjelmistojen asennuksilta, ja sitten kuvaamme, kuinka USB-ominaisuuksia voidaan hyödyntää näiden puolustusmekanismien ohittamiseksi. Saadun infektion jatkuvuuden varmistamiseksi näytämme, kuinka hyökkääjä voi piilottaa ohjelmistonsa samalla tavalla kuin Apple piilottaa omat sisäänrakennetut sovelluksensa.

Osoittaaksemme näiden haavoittuvuuksien käytännön soveltamisen, rakensimme BeagleBoardin avulla todisteen haitallisesta laturista, nimeltään Mactans. Tämä laitteisto valittiin osoittamaan, kuinka helppoa viaton näköinen, haitallinen USB-laturi voidaan rakentaa. Vaikka Mactanit rakennettiin rajallisella ajalla ja pienellä budjetilla, pohdimme myös lyhyesti, mitä motivoituneempia, hyvin rahoitettuja vastustajia voisi saavuttaa.

Käyttämällä halpoja valmiita laitteistoja ja räikeää tietoturva-aukkoa he pystyivät pääsemään nykyisen sukupolven iOS-laitteisiin alle minuutissa huolimatta lukuisista turvatoimista, joita Apple on ottanut käyttöön välttääkseen tällaiset asiat.

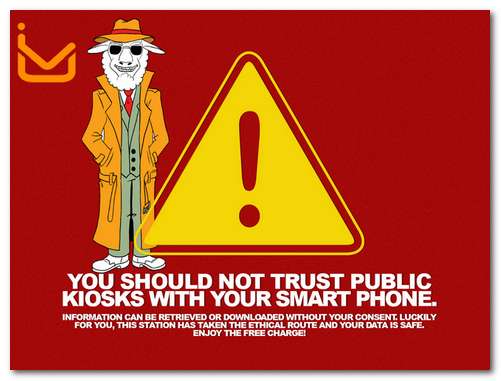

Tällainen hyväksikäyttö on kuitenkin tuskin uusi piilotus turvatutkassa. Kaksi vuotta sitten vuoden 2011 DEF CON -turvallisuuskonferenssissa Aires Securityn tutkijat Brian Markus, Joseph Mlodzianowski ja Robert Rowley rakensivat latauskioskin osoittaakseen erityisesti mehun tunkeutumisen vaarat ja varoittamalla yleisöä siitä, kuinka haavoittuvainen heidän puhelimensa oli, kun yhdistetty kioskiin - yllä oleva kuva näytettiin käyttäjille, kun he olivat tunkeutuneet haitalliseen kioskiin. Jopa laitteet, joille on annettu ohjeet parittamasta tai jakamasta tietoja, vaarantuivat usein Aires Security -kioskissa.

Vieläkin huolestuttavampaa on, että altistuminen haitalliselle kioskille voi aiheuttaa viipyvän turvallisuusongelman jopa ilman haitallisen koodin välitöntä injektointia. Sisään tuore artikkeli aiheesta , turvallisuustutkija Jonathan Zdziarski korostaa, kuinka iOS-pariliitoksen haavoittuvuus jatkuu, ja voi tarjota haitallisille käyttäjille ikkunan laitteellesi, vaikka et ole enää yhteydessä kioskiin:

Jos et ole perehtynyt pariliitoksen toimintaan iPhonessa tai iPadissa, tämä on mekanismi, jolla työpöytäsi luo luotettavan suhteen laitteeseesi, jotta iTunes, Xcode tai muut työkalut voivat puhua sen kanssa. Kun pöytätietokone on muodostettu pariksi, se voi käyttää useita henkilökohtaisia tietoja laitteessa, kuten osoitekirjaasi, muistiinpanoja, valokuvia, musiikkikokoelmaa, tekstiviestitietokantaa, välimuistin kirjoittamista ja jopa aloittaa puhelimen täydellisen varmuuskopion. Kun laite on pariliitetty, kaikkeen tähän ja muuhun pääsee langattomasti milloin tahansa riippumatta siitä, onko WiFi-synkronointi käytössä. Pariliitos kestää tiedostojärjestelmän käyttöiän: ts. Kun iPhone tai iPad on pariliitetty toisen laitteen kanssa, kyseinen pariliitossuhde kestää, kunnes palautat puhelimen tehdasasetuksiin.

Tämä mekanismi, jonka tarkoituksena on tehdä iOS-laitteesi käytöstä kivuttomaksi ja nautinnolliseksi, voi itse asiassa luoda melko tuskallisen tilan: kioski, jolla juuri latait iPhonen, voi teoriassa ylläpitää Wi-Fi-napanuoraa iOS-laitteellesi, jotta sitä voidaan käyttää jatkossakin olet irrottanut puhelimesi pistorasiasta ja pudonnut läheisen lentokentän lepotuoliin pelaamaan (tai neljäkymmentä) Angry Birdsiä.

Kuinka huolissani minun pitäisi olla?

Olemme kaikkea muuta kuin hälyttäviä täällä How-To Geekissä, ja annamme sen sinulle aina suoraan: tällä hetkellä mehun nostaminen on suurelta osin teoreettinen uhka ja mahdollisuudet, että paikallisen lentokentän kioskin USB-latausportit ovat todella salainen tiedonsiirto- ja haittaohjelmia injektoivan tietokoneen etuosa on erittäin matala. Tämä ei kuitenkaan tarkoita sitä, että sinun pitäisi vain kohauttaa olkapäitään ja unohtaa nopeasti todellinen turvallisuusriski, jonka älypuhelimen tai tabletin liittäminen tuntemattomaan laitteeseen aiheuttaa.

Useita vuosia sitten, kun Firefox-laajennus Tulilammas oli kaupungin keskustelu turvallisuuspiireissä, juuri nimenomaan teoreettinen, mutta silti hyvin todellinen uhka yksinkertaisesta selainlaajennuksesta, jonka avulla käyttäjät voivat kaapata muiden käyttäjien verkkopalvelun käyttäjäistunnot paikallisessa Wi-Fi-solmussa, johti merkittäviin muutoksia. Loppukäyttäjät alkoivat ottaa vakavammin selausistunnon suojauksen (käyttäen esimerkiksi tekniikoita tunnelointi kotinsa Internet-yhteyksien kautta tai yhteyden muodostaminen VPN: iin ) ja suuret Internet-yritykset tekivät suuria turvallisuusmuutoksia (kuten salaavat koko selainistunnon eikä vain kirjautumista).

Juuri tällä tavalla käyttäjien tiedottaminen mehun tunkeutumisen uhasta vähentää sekä ihmisten mahdollisuutta saada mehutunkkeja että lisää yrityksiin kohdistuvaa painostusta hallita paremmin turvakäytäntöjään (on hienoa, että esimerkiksi iOS-laitteesi muodostaa pariliitoksen tekee käyttökokemuksestasi sujuvan, mutta 100-prosenttisen luottamuksen muodostaminen pariksi liitettyyn laitteeseen on melko vakava).

Kuinka voin välttää mehun tunkeutumisen?

Vaikka mehun tunkeutuminen ei ole yhtä laaja uhka kuin suorat puhelinvarkaudet tai altistuminen haitallisille viruksille vaarantuneiden latausten kautta, sinun on kuitenkin noudatettava tervettä järkeä koskevia varotoimia, jotta vältetään altistuminen järjestelmille, jotka saattavat käyttää vahingollisesti henkilökohtaisia laitteitasi. Kuva: Exogear .

Ilmeisimmät varotoimet keskittyvät yksinkertaisesti siihen, että puhelimesi lataaminen kolmannen osapuolen järjestelmällä on tarpeetonta:

Pidä laitteesi poissa päältä: Ilmeisin varotoimenpide on pitää mobiililaite ladattuna. Tee tottumukseksi ladata puhelimesi kotona ja toimistossa, kun et käytä sitä aktiivisesti tai istut työpöydän ääressä tekemällä töitä. Mitä vähemmän kertoja huomaat punaista 3%: n akkupalkkia matkustaessasi tai poissa kotoa, sitä parempi.

Pidä henkilökohtaista laturia: Laturit ovat tulleet niin pieniksi ja kevyiksi, että ne tuskin painavat enemmän kuin todellinen USB-kaapeli, johon ne on kiinnitetty. Heitä laturi laukkuun, jotta voit ladata oman puhelimesi ja hallita dataporttia.

Pidä mukana varmuuskopioakku: Halusitpa kantaa täyden vara-akun (laitteille, joiden avulla voit vaihtaa akun fyysisesti) tai ulkoisen vara-akun tämä pieni 2600mAh ), voit mennä pidempään tarvitsematta liittää puhelinta kioskiin tai pistorasiaan.

Sen lisäksi, että varmistat, että puhelimesi akku on täynnä, voit käyttää myös muita ohjelmistotekniikoita (vaikka, kuten voitte kuvitellakaan, nämä eivät ole yhtä ihanteellisia eivätkä toimi taatusti, kun otetaan huomioon jatkuvasti kehittyvä turvavarusteiden kilpailu). Sellaisena emme voi todellakaan tukea mitään näistä tekniikoista todella tehokkaina, mutta ne ovat varmasti tehokkaampia kuin ei mitään.

Lukitse puhelin: Kun puhelimesi on lukittu, todella lukittu ja siihen ei pääse ilman PIN-koodin tai vastaavan salasanan syöttämistä, puhelin ei saa muodostaa laiteparia sen laitteen kanssa, johon se on kytketty. iOS-laitteet muodostavat pariliitoksen vain lukituksen avaamisen jälkeen, mutta taas, kuten aiemmin korostimme, pariliitos tapahtuu sekuntien kuluessa, joten sinun on parempi varmistaa, että puhelin on todella lukittu.

Sammuta puhelin: Tämä tekniikka toimii vain puhelinmalleittain puhelimittain, koska jotkut puhelimet sammuttavat virransa, silti virran koko USB-piirillä ja sallivat pääsyn laitteen flash-muistiin.

Poista pariliitos käytöstä (vain Jailbroken iOS -laitteet): Aikaisemmin artikkelissa mainittu Jonathan Zdziarski julkaisi pienen sovelluksen vankilaan murtautuneille iOS-laitteille, jonka avulla loppukäyttäjä voi hallita laitteen pariliitosta. Löydät hänen sovelluksensa, PairLockin, Cydia Storesta ja tässä .

Viimeinen käyttämäsi tekniikka, joka on tehokas, mutta hankala, on käyttää USB-kaapelia, jonka datajohdot ovat joko irti tai oikosulussa. Myydään vain virtakaapeleina, näistä kaapeleista puuttuu kaksi tiedonsiirtoon tarvittavaa johtoa ja vain kaksi virransiirtojohtoa on jäljellä. Yksi tällaisen kaapelin käytön haittapuolista on kuitenkin se, että laitteesi latautuu yleensä hitaammin, kun nykyaikaiset laturit käyttävät datakanavia yhteydenpitoon laitteen kanssa ja asettavat sopivan enimmäissiirtokynnyksen (jos tätä viestintää ei ole, laturi oletusarvoisesti alin turvallinen kynnys).

Viime kädessä paras suojaus vaarantunutta mobiililaitetta vastaan on tietoisuus. Pidä laitettasi ladattuna, ota käyttöön käyttöjärjestelmän tarjoamat turvaominaisuudet (tietäen, että ne eivät ole hätävarmoja ja kaikkia turvajärjestelmiä voidaan hyödyntää) ja vältä puhelimen kytkemistä tuntemattomiin latausasemiin ja tietokoneisiin samalla tavalla kuin vältät viisaasti liitteiden avaamisen tuntemattomilta lähettäjiltä.