Váš smartphone potřebuje dobití dosud znovu a jste na míle daleko od nabíječky doma; veřejný nabíjecí kiosek vypadá docela slibně - stačí připojit telefon a získat sladkou, sladkou energii, po které toužíte. Co by se mohlo pokazit, že? Díky společným rysům v designu hardwaru a softwaru mobilních telefonů je spousta věcí - čtěte dále a dozvíte se více o džusu a jak se mu vyhnout.

Co přesně je Juice Jacking?

Bez ohledu na to, jaký moderní smartphone máte - ať už jde o zařízení Android, iPhone nebo BlackBerry - je u všech telefonů jedna společná funkce: napájení a datový proud procházejí stejným kabelem. Ať už používáte nyní standardní připojení USB miniB nebo vlastní kabely společnosti Apple, je to stejná situace: kabel používaný k dobití baterie v telefonu je stejný kabel, který používáte k přenosu a synchronizaci dat.

Toto nastavení, data / napájení na stejném kabelu, nabízí vektor přístupu pro uživatele se zlými úmysly získat přístup k vašemu telefonu během procesu nabíjení; využití datového / napájecího kabelu USB pro nelegální přístup k datům telefonu a / nebo vstřikování škodlivého kódu do zařízení je známé jako Juice Jacking.

Útok může být stejně jednoduchý jako narušení soukromí, kdy se váš telefon spáruje s počítačem ukrytým v nabíjecím kiosku a informace, jako jsou soukromé fotografie a kontaktní informace, se přenesou do škodlivého zařízení. Útok může být také invazivní jako injekce škodlivého kódu přímo do vašeho zařízení. Na letošní bezpečnostní konferenci BlackHat představí bezpečnostní vědci Billy Lau, YeongJin Jang a Chengyu Song „MACTANS: Injection Malware Into iOS Devices via Malicious Chargers“, a zde je výňatek z jejich abstrakt prezentace :

V této prezentaci předvádíme, jak může být zařízení iOS napadeno do jedné minuty od připojení k nebezpečné nabíječce. Nejprve prozkoumáme existující bezpečnostní mechanismy společnosti Apple, abychom ochránili před libovolnou instalací softwaru, a poté popíšeme, jak lze pomocí funkcí USB tyto obranné mechanismy obejít. Abychom zajistili trvalost výsledné infekce, ukážeme, jak může útočník skrýt svůj software stejným způsobem, jakým Apple skrývá své vlastní integrované aplikace.

Abychom demonstrovali praktické použití těchto zranitelností, vytvořili jsme pomocí BeagleBoard důkaz konceptu nebezpečné nabíječky zvané Mactans. Tento hardware byl vybrán, aby demonstroval snadnost, s jakou lze konstruovat nevinně vypadající škodlivé USB nabíječky. Zatímco Mactans byl postaven s omezeným časem a malým rozpočtem, krátce uvažujeme také o tom, čeho by mohli dosáhnout více motivovaní a dobře financovaní protivníci.

Díky levnému běžnému hardwaru a do očí bijící bezpečnostní zranitelnosti dokázali získat přístup k současným generacím zařízení iOS za méně než minutu, a to navzdory četným bezpečnostním opatřením, která Apple zavedlo, aby se konkrétně tomuto druhu věcí vyhnulo.

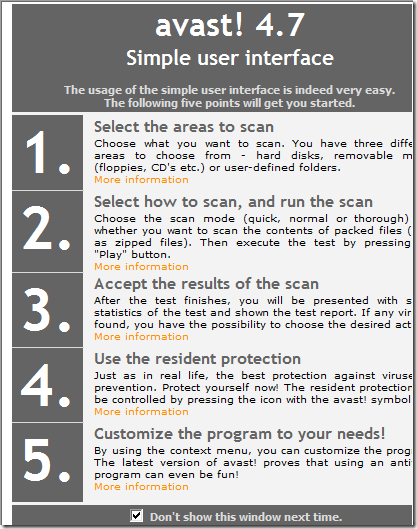

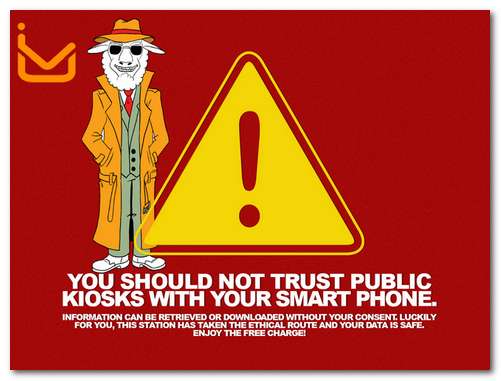

Tento druh zneužití je však stěží nový zásah do bezpečnostního radaru. Před dvěma lety na bezpečnostní konferenci DEF CON v roce 2011 vědci z Aires Security, Brian Markus, Joseph Mlodzianowski a Robert Rowley, postavili nabíjecí kiosk, aby konkrétně demonstrovali nebezpečí odšťavňování šťávy a varovali veřejnost, jak zranitelné jsou jejich telefony, když připojeno k kiosku - obrázek výše se zobrazil uživatelům poté, co se připojili ke škodlivému kiosku. Dokonce i zařízení, která byla instruována, aby nepárovala a nesdílela data, byla stále často ohrožena prostřednictvím kiosku Aires Security.

Ještě znepokojivější je, že vystavení škodlivému kiosku by mohlo způsobit přetrvávající bezpečnostní problém i bez okamžitého vložení škodlivého kódu. v nedávný článek na toto téma , bezpečnostní výzkumník Jonathan Zdziarski zdůrazňuje, jak chyba zabezpečení párování iOS přetrvává, a může uživatelům se zlými úmysly nabídnout okno do vašeho zařízení i poté, co už s kioskem nebudete v kontaktu:

Pokud nejste obeznámeni s tím, jak párování funguje na vašem iPhonu nebo iPadu, jedná se o mechanismus, kterým vaše plocha vytvoří důvěryhodný vztah s vaším zařízením, aby s ním mohl mluvit iTunes, Xcode nebo jiné nástroje. Jakmile je stolní počítač spárován, může přistupovat k řadě osobních informací v zařízení, včetně vašeho adresáře, poznámek, fotografií, hudební sbírky, databáze SMS, psaní mezipaměti, a může dokonce zahájit úplnou zálohu telefonu. Jakmile je zařízení spárováno, k tomu všemu a dalšímu můžete kdykoli přistupovat bezdrátově, bez ohledu na to, zda máte zapnutou synchronizaci WiFi. Párování trvá po celou dobu životnosti systému souborů: to znamená, že jakmile je váš iPhone nebo iPad spárován s jiným zařízením, tento párovací vztah trvá, dokud telefon neobnovíte do továrního stavu.

Tento mechanismus, jehož cílem je učinit vaše zařízení iOS bezbolestným a příjemným, může ve skutečnosti vytvořit poměrně bolestivý stav: kiosek, kterým jste právě dobili svůj iPhone, může teoreticky udržovat pupeční šňůru Wi-Fi k vašemu zařízení iOS pro nepřetržitý přístup i po odpojili jste telefon a vklouzli do nedaleké letištní křesla, abyste mohli zahrát kolo (nebo čtyřicet) Angry Birds.

Jak bych se měl bát?

Tady v How-To Geek jsme jen alarmující a vždy vám to dáme na pravou míru: v současné době je zvedání šťávy do značné míry teoretickou hrozbou a šance, že nabíjecí porty USB v kiosku na vašem místním letišti jsou ve skutečnosti tajemstvím Přední strana pro sifonování dat a počítač s injektáží malwaru jsou velmi nízké. To však neznamená, že byste měli jen pokrčit rameny a okamžitě zapomenout na velmi skutečné bezpečnostní riziko, které představuje připojení smartphonu nebo tabletu k neznámému zařízení.

Před několika lety, když rozšíření Firefox Firesheep byla diskuse města v bezpečnostních kruzích, byla to právě převážně teoretická, ale stále velmi reálná hrozba jednoduchého rozšíření prohlížeče, které uživatelům umožnilo unést relace uživatelů webových služeb jiných uživatelů na místním uzlu Wi-Fi, což vedlo k významným Změny. Koncoví uživatelé začali brát zabezpečení relace procházení vážněji (pomocí technik jako tunelování prostřednictvím jejich domácího internetového připojení nebo připojení k VPN ) a hlavní internetové společnosti provedly zásadní bezpečnostní změny (například šifrování celé relace prohlížeče, nejen přihlášení).

Přesně tímto způsobem, jak si uživatelé uvědomují hrozbu zvedání šťávy, se snižuje šance, že lidé budou šťávy zvedat, a zvyšuje se tlak na společnosti, aby lépe řídily své bezpečnostní postupy (je skvělé, například, že se vaše zařízení iOS spáruje tak snadno a vaše uživatelské prostředí bude plynulé, ale důsledky celoživotního párování se 100% důvěrou ve spárované zařízení jsou docela vážné).

Jak se mohu vyhnout zvedání šťávy?

Přestože útok na džus není tak rozšířenou hrozbou jako přímá krádež telefonu nebo vystavení škodlivým virům prostřednictvím kompromitovaného stahování, měli byste přesto dodržovat preventivní opatření, abyste se vyhnuli vystavení systémům, které mohou škodlivě přistupovat k vašim osobním zařízením. Obrázek s laskavým svolením Exogear .

Nejzřejmější preventivní opatření spočívají jednoduše v tom, že není nutné nabíjet telefon pomocí systému jiného výrobce:

Udržujte svá zařízení vypnutá: Nejviditelnějším opatřením je udržení nabití vašeho mobilního zařízení. Zvykněte si nabíjet telefon doma i v kanceláři, když jej aktivně nepoužíváte nebo nesedíte u stolu v práci. Čím méněkrát zjistíte, že zíráte na červenou 3% lištu baterie, když jste na cestách nebo mimo domov, tím lépe.

Noste osobní nabíječku: Nabíječky jsou tak malé a lehké, že sotva váží více než skutečný kabel USB, ke kterému se připojují. Vložte si do tašky nabíječku, abyste mohli nabíjet vlastní telefon a udržovat kontrolu nad datovým portem.

Noste záložní baterii: Ať už se rozhodnete nosit plně náhradní baterii (pro zařízení, která vám umožní fyzicky vyměnit baterii) nebo externí rezervní baterii (jako tento malý 2600mAh ), můžete jít déle, aniž byste museli telefon připojovat ke kiosku nebo do zásuvky.

Kromě toho, že váš telefon udržuje plnou baterii, můžete použít i další softwarové techniky (i když, jak si dokážete představit, jsou vzhledem k neustále se vyvíjejícím závodům ve zbrojení bezpečnostních útoků méně než ideální a není zaručeno, že budou fungovat). Jako takovou nemůžeme skutečně schválit žádnou z těchto technik jako skutečně efektivní, ale jsou určitě efektivnější než nic nedělat.

Zamkněte telefon: Pokud je telefon uzamčen, skutečně uzamčen a nepřístupný bez zadání kódu PIN nebo ekvivalentního hesla, neměl by se telefon spárovat se zařízením, ke kterému je připojen. Zařízení iOS se budou spárovat pouze po odemčení - ale opět, jak jsme již dříve zdůraznili, párování proběhne během několika sekund, takže byste se měli lépe ujistit, že je telefon skutečně uzamčen.

Vypněte telefon: Tato technika funguje pouze na jednotlivých modelech telefonů, protože některé telefony, přestože jsou vypnuty, stále napájejí celý obvod USB a umožňují přístup k úložišti flash v zařízení.

Zakázat párování (Jailbroken iOS Devices Only): Jonathan Zdziarski, zmíněný dříve v článku, vydal malou aplikaci pro jailbroken iOS zařízení, která umožňuje koncovému uživateli ovládat párovací chování zařízení. Jeho aplikaci PairLock najdete v obchodě Cydia a tady .

Jednou z posledních technik, kterou můžete použít, a která je efektivní, ale nepohodlná, je použití kabelu USB s odstraněnými nebo zkratovanými datovými vodiči. Tyto kabely prodávané jako kabely „pouze pro napájení“ postrádají dva vodiče potřebné pro přenos dat a zbývají pouze dva vodiče pro přenos energie. Jednou z nevýhod používání takového kabelu je však to, že se vaše zařízení obvykle nabíjí pomaleji, protože moderní nabíječky používají datové kanály ke komunikaci se zařízením a nastavují odpovídající maximální prahovou hodnotu přenosu (pokud tato komunikace chybí, nabíječka bude výchozí nejnižší bezpečná prahová hodnota).

Nejlepší obranou proti kompromitovanému mobilnímu zařízení je nakonec povědomí. Udržujte své zařízení nabité, aktivujte bezpečnostní funkce poskytované operačním systémem (s vědomím, že nejsou spolehlivé a lze zneužít každý bezpečnostní systém) a vyvarujte se připojování telefonu k neznámým nabíjecím stanicím a počítačům stejným způsobem, jakým se moudře vyhýbáte otevírání příloh od neznámých odesílatelů.